M

Size: a a a

2019 December 16

Там нужно не сенсоры защищать, а данные, точнее их правильность

MR

А надо чтобы он интегрировался :)

Ну ты же сам понимаешь что это совершенно два разных локомотива )

AS

Ну ты же сам понимаешь что это совершенно два разных локомотива )

Я верую в Purple Teaming :)

NK

Еще один ресурс с дорками для Shodan, включает в том числе запросы и для обнаружения подключенных ICS/IoT устройств

https://github.com/jakejarvis/awesome-shodan-queries#industrial-control-systems

https://github.com/jakejarvis/awesome-shodan-queries#industrial-control-systems

M

Знаете что интересно, когда я начинала заниматься ICS безопасностью в самом начале 2010 года, из информации был НИСТ guide и ВСЕ!! Я его прочитала раз 15. После STUXNET, появились материалы про Stuxnet 😜. И вот уже после 2014, наконец поперло.... А сейчас материалов столько, что просто капец. Я доработываю докторскую, которая 5 лет на столе лежала. Уже 350 ссылок.

M

Даже этих поисковых ресурсов - уже ТЬМА

M

И скрипты, и engines. Я живу в новом веке ICS security

NK

AL

MK

Мой мир злоумышленника отличается от защитников ))

Главное, чтобы он не отличался от мира самих злоумышленников 😊 Но, реально, атака на аппаратный уровень выглядит не самой легко реализуемой и поэтому не самой первоочередной. Есть и более простые способы, которые и будут реализованы на практике. Даже если мы говорим о state actor. Чтобы это опровергнуть нужна статистика по реальным инцидентам и на каких уровнях они реализовывались

M

Alexey Lukatsky

Главное, чтобы он не отличался от мира самих злоумышленников 😊 Но, реально, атака на аппаратный уровень выглядит не самой легко реализуемой и поэтому не самой первоочередной. Есть и более простые способы, которые и будут реализованы на практике. Даже если мы говорим о state actor. Чтобы это опровергнуть нужна статистика по реальным инцидентам и на каких уровнях они реализовывались

Ага, и как тогда атака с нанесением физического ущерба будет выглядеть? Путем исполнения атаки на хисториан? -> ведь легче же. На то эти атаки и называются cyber-physical, что нужно иметь impact в физическом мире, и мимикац в этом не поможет

AS

MK

Ага, и как тогда атака с нанесением физического ущерба будет выглядеть? Путем исполнения атаки на хисториан? -> ведь легче же. На то эти атаки и называются cyber-physical, что нужно иметь impact в физическом мире, и мимикац в этом не поможет

Будет как-то так. Мимикац помог. Ты хорошо об этом знаешь

https://www.fireeye.com/blog/threat-research/2019/04/triton-actor-ttp-profile-custom-attack-tools-detections.html

https://www.fireeye.com/blog/threat-research/2019/04/triton-actor-ttp-profile-custom-attack-tools-detections.html

M

Антон, ну это же интружин, это не cyber-physical. Вот имплантирование было уже первым шагом к cyber-physical и происходило оно на уровне контроллеров

AS

MK

Антон, ну это же интружин, это не cyber-physical. Вот имплантирование было уже первым шагом к cyber-physical и происходило оно на уровне контроллеров

Это смотря что считать cyber physical. Ты видимо считаешь только последний шаг, а я и многие другие весь kill chain заканчивая последним физическим шагом. Отсюда и приоритеты защиты

PO

12 декабря Агентство по кибербезопасности и безопасности инфраструктуры (CISA) при министерстве внутренней безопасности (DHS) США выпустила обновленную рекомендацию ICSA-19-106-03 https://www.us-cert.gov/ics/advisories/ICSA-19-106-03 по влиянию на время рабочего цикла ПЛК степени нагрузки коммуникационной сети. Исследовантели Matthias Niedermaier (Hochschule Augsburg), Jan-Ole Malchow (Freie Universität Berlin), and Florian Fischer (Hochschule Augsburg) обнаружили, что некоторые контроллеры подвержены атаке типа «отказ в обслуживании» DoS из-за избытка сетевых пакетов. Программное обеспечение FW недостаточно корректно распределяет ресурсы процессора, памяти, хранилище файловой системы, при большой нагрузке на коммуникационные сети, что может повлиять увеличение времени рабочего цикла.

Рекомендация напрямую соотносится с потенциальной уязвимостью CWE-400: Uncontrolled Resource Consumption https://cwe.mitre.org/data/definitions/400.html.

Исследование касалось

ABB 1SAP120600R0071 PM554-TP-ETH

Phoenix Contact 2700974 ILC 151 ETH

Phoenix Contact ILC 191 ETH 2TX

Schneider Modicon M221

Siemens 6ES7211-1AE40-0XB0 Simatic S7-1211

Siemens 6ES7314-6EH04-0AB0 Simatic S7-314

Siemens 6ED1052-1CC01-0BA8 Logo! 8

WAGO 750-889 Controller KNX IP

WAGO 750-8100 Controller PFC100

WAGO 750-880 Controller ETH

WAGO 750-831 Controller BACnet/IP

Реакция производителей:

ABB - указанное поведение не является уязвимостью, а связано с неправильной настройкой сторожевого таймера ПЛК в заводских настройках по умолчанию. Исправляется установкой соответствующей комбинации приоритета задачи, времени цикла задачи и настроек сторожевого таймера.

Phoenix Contact признает эту проблему «известной, но не исправленной» для старых продуктов. Рекомендовано воспользоваться Application note 107913_en_01

Schneider Electric - Исправления доступны в прошивке Modicon M221 v1.10.0.0 и программном обеспечении EcoStruxure Machine Expert - Basic v1.0 (ранее SoMachine Basic)

https://www.se.com/ww/en/download/document/Machine_Expert_Basic/

https://www.se.com/ww/en/download/document/%20SEVD-2019-045-01/

И другие рекомедации (см. отчет)

Siemens, после изучения отчета, не видит уязвимости ПЛК Siemens.

Wago рекомендует закрытые сети, применение брандмауэров, ограничение сетевого трафика с помощью функции ограничения скорости коммутации в соответствии с потребностями приложения. А также документацию на сайте WAGO.

Рекомендация напрямую соотносится с потенциальной уязвимостью CWE-400: Uncontrolled Resource Consumption https://cwe.mitre.org/data/definitions/400.html.

Исследование касалось

ABB 1SAP120600R0071 PM554-TP-ETH

Phoenix Contact 2700974 ILC 151 ETH

Phoenix Contact ILC 191 ETH 2TX

Schneider Modicon M221

Siemens 6ES7211-1AE40-0XB0 Simatic S7-1211

Siemens 6ES7314-6EH04-0AB0 Simatic S7-314

Siemens 6ED1052-1CC01-0BA8 Logo! 8

WAGO 750-889 Controller KNX IP

WAGO 750-8100 Controller PFC100

WAGO 750-880 Controller ETH

WAGO 750-831 Controller BACnet/IP

Реакция производителей:

ABB - указанное поведение не является уязвимостью, а связано с неправильной настройкой сторожевого таймера ПЛК в заводских настройках по умолчанию. Исправляется установкой соответствующей комбинации приоритета задачи, времени цикла задачи и настроек сторожевого таймера.

Phoenix Contact признает эту проблему «известной, но не исправленной» для старых продуктов. Рекомендовано воспользоваться Application note 107913_en_01

Schneider Electric - Исправления доступны в прошивке Modicon M221 v1.10.0.0 и программном обеспечении EcoStruxure Machine Expert - Basic v1.0 (ранее SoMachine Basic)

https://www.se.com/ww/en/download/document/Machine_Expert_Basic/

https://www.se.com/ww/en/download/document/%20SEVD-2019-045-01/

И другие рекомедации (см. отчет)

Siemens, после изучения отчета, не видит уязвимости ПЛК Siemens.

Wago рекомендует закрытые сети, применение брандмауэров, ограничение сетевого трафика с помощью функции ограничения скорости коммутации в соответствии с потребностями приложения. А также документацию на сайте WAGO.

AS

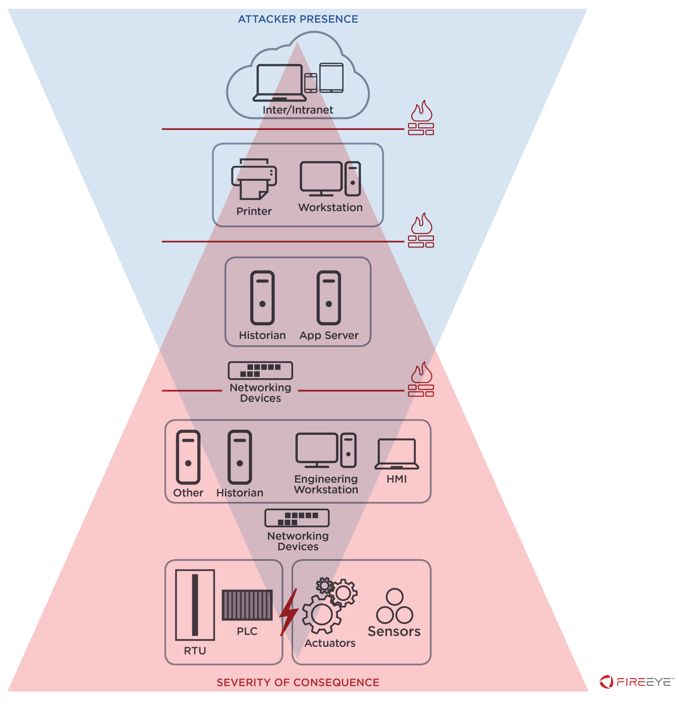

В этом плане последний пост твоих бывших коллег мне близок

https://www.fireeye.com/blog/threat-research/2019/12/fireeye-approach-to-operational-technology-security.html

https://www.fireeye.com/blog/threat-research/2019/12/fireeye-approach-to-operational-technology-security.html

PO

12 декабря Агентство по кибербезопасности и безопасности инфраструктуры (CISA) при министерстве внутренней безопасности (DHS) США выпустила обновленную рекомендацию ICSA-19-106-03 https://www.us-cert.gov/ics/advisories/ICSA-19-106-03 по влиянию на время рабочего цикла ПЛК степени нагрузки коммуникационной сети. Исследовантели Matthias Niedermaier (Hochschule Augsburg), Jan-Ole Malchow (Freie Universität Berlin), and Florian Fischer (Hochschule Augsburg) обнаружили, что некоторые контроллеры подвержены атаке типа «отказ в обслуживании» DoS из-за избытка сетевых пакетов. Программное обеспечение FW недостаточно корректно распределяет ресурсы процессора, памяти, хранилище файловой системы, при большой нагрузке на коммуникационные сети, что может повлиять увеличение времени рабочего цикла.

Рекомендация напрямую соотносится с потенциальной уязвимостью CWE-400: Uncontrolled Resource Consumption https://cwe.mitre.org/data/definitions/400.html.

Исследование касалось

ABB 1SAP120600R0071 PM554-TP-ETH

Phoenix Contact 2700974 ILC 151 ETH

Phoenix Contact ILC 191 ETH 2TX

Schneider Modicon M221

Siemens 6ES7211-1AE40-0XB0 Simatic S7-1211

Siemens 6ES7314-6EH04-0AB0 Simatic S7-314

Siemens 6ED1052-1CC01-0BA8 Logo! 8

WAGO 750-889 Controller KNX IP

WAGO 750-8100 Controller PFC100

WAGO 750-880 Controller ETH

WAGO 750-831 Controller BACnet/IP

Реакция производителей:

ABB - указанное поведение не является уязвимостью, а связано с неправильной настройкой сторожевого таймера ПЛК в заводских настройках по умолчанию. Исправляется установкой соответствующей комбинации приоритета задачи, времени цикла задачи и настроек сторожевого таймера.

Phoenix Contact признает эту проблему «известной, но не исправленной» для старых продуктов. Рекомендовано воспользоваться Application note 107913_en_01

Schneider Electric - Исправления доступны в прошивке Modicon M221 v1.10.0.0 и программном обеспечении EcoStruxure Machine Expert - Basic v1.0 (ранее SoMachine Basic)

https://www.se.com/ww/en/download/document/Machine_Expert_Basic/

https://www.se.com/ww/en/download/document/%20SEVD-2019-045-01/

И другие рекомедации (см. отчет)

Siemens, после изучения отчета, не видит уязвимости ПЛК Siemens.

Wago рекомендует закрытые сети, применение брандмауэров, ограничение сетевого трафика с помощью функции ограничения скорости коммутации в соответствии с потребностями приложения. А также документацию на сайте WAGO.

Рекомендация напрямую соотносится с потенциальной уязвимостью CWE-400: Uncontrolled Resource Consumption https://cwe.mitre.org/data/definitions/400.html.

Исследование касалось

ABB 1SAP120600R0071 PM554-TP-ETH

Phoenix Contact 2700974 ILC 151 ETH

Phoenix Contact ILC 191 ETH 2TX

Schneider Modicon M221

Siemens 6ES7211-1AE40-0XB0 Simatic S7-1211

Siemens 6ES7314-6EH04-0AB0 Simatic S7-314

Siemens 6ED1052-1CC01-0BA8 Logo! 8

WAGO 750-889 Controller KNX IP

WAGO 750-8100 Controller PFC100

WAGO 750-880 Controller ETH

WAGO 750-831 Controller BACnet/IP

Реакция производителей:

ABB - указанное поведение не является уязвимостью, а связано с неправильной настройкой сторожевого таймера ПЛК в заводских настройках по умолчанию. Исправляется установкой соответствующей комбинации приоритета задачи, времени цикла задачи и настроек сторожевого таймера.

Phoenix Contact признает эту проблему «известной, но не исправленной» для старых продуктов. Рекомендовано воспользоваться Application note 107913_en_01

Schneider Electric - Исправления доступны в прошивке Modicon M221 v1.10.0.0 и программном обеспечении EcoStruxure Machine Expert - Basic v1.0 (ранее SoMachine Basic)

https://www.se.com/ww/en/download/document/Machine_Expert_Basic/

https://www.se.com/ww/en/download/document/%20SEVD-2019-045-01/

И другие рекомедации (см. отчет)

Siemens, после изучения отчета, не видит уязвимости ПЛК Siemens.

Wago рекомендует закрытые сети, применение брандмауэров, ограничение сетевого трафика с помощью функции ограничения скорости коммутации в соответствии с потребностями приложения. А также документацию на сайте WAGO.

M

Вот поэтому я и говорю, что мышление злоумышленников и защитников различается. Для меня cyber-physical, это не последний шаг, потомучто в этой атаке самой - очень много шагов. Для меня интружин - это первый шаг. Защищать периметр (проникновение нужно), но на эту защиту нельзя полагаться. Можно только отфильтровать тех, кто не умеет проникать в хорошо защищённые сети

AS

В этом плане последний пост твоих бывших коллег мне близок

https://www.fireeye.com/blog/threat-research/2019/12/fireeye-approach-to-operational-technology-security.html

https://www.fireeye.com/blog/threat-research/2019/12/fireeye-approach-to-operational-technology-security.html

В частности вот эта часть, только я считал это как 80% по диаграмме Парето

Our observations can be summarized in what we call the Theory of 99, which states that in intrusions that go deep enough to impact OT:

99% of compromised systems will be computer workstations and servers

99% of malware will be designed for computer workstations and servers

99% of forensics will be performed on computer workstations and servers

99% of detection opportunities will be for activity connected to computer workstations and servers

99% of intrusion dwell time happens in commercial off-the-shelf (COTS) computer equipment before any Purdue level 0-1 devices are impacted

Our observations can be summarized in what we call the Theory of 99, which states that in intrusions that go deep enough to impact OT:

99% of compromised systems will be computer workstations and servers

99% of malware will be designed for computer workstations and servers

99% of forensics will be performed on computer workstations and servers

99% of detection opportunities will be for activity connected to computer workstations and servers

99% of intrusion dwell time happens in commercial off-the-shelf (COTS) computer equipment before any Purdue level 0-1 devices are impacted