AL

Size: a a a

2020 January 21

О, спасибо! А то мало ли в Америке Брайенов Оуенов

DT

Интересный тред с s4 Highway тренинга, про особенности анализа защищённости промышленных сетей

https://twitter.com/bryansowen/status/1219303581339308034?s=19

https://twitter.com/bryansowen/status/1219303581339308034?s=19

это ссылка из поста Антона, если что :)

AS

это ссылка из поста Антона, если что :)

Да все так. Либо лично его смотреть или хэштег

S

Коллеги, подскажите пожалуйста каков английский аналог термина "наложенные средства защиты информации"?

AI

External? Additional? Not-built-in?

AL

А у них нет такого

S

вот я тоже не встречал, поэтому решил спросить. Наверное остановлюсь на additional controls

AL

Ну это все-таки не additional (дополнительные)

A

Коллеги, подскажите пожалуйста каков английский аналог термина "наложенные средства защиты информации"?

Может information overplay security controls?

AS

Коллеги, подскажите пожалуйста каков английский аналог термина "наложенные средства защиты информации"?

Bolt-on / compensating security controls

AS

Всем привет! Мы проводим опрос: мы хотим сделать воркшоп по АСУ ТП для ПХД, и сейчас изучаем то, что может быть интересно людям, чтобы получить начальные знания в АСУ ТП или углубить имеющиеся.

Например, АСУ ТП вы могли видеть на ПХД - каждый объект на стенде Стэндоффа управлялся именно АСУ ТП.

В воркшопе мы хотим рассказать и самое главное -- показать, как хакать АСУ ТП.

https://forms.gle/sUxoWkx2pftx1BaaA

Например, АСУ ТП вы могли видеть на ПХД - каждый объект на стенде Стэндоффа управлялся именно АСУ ТП.

В воркшопе мы хотим рассказать и самое главное -- показать, как хакать АСУ ТП.

https://forms.gle/sUxoWkx2pftx1BaaA

AI

Митм, спуфинг и т.д.?

NK

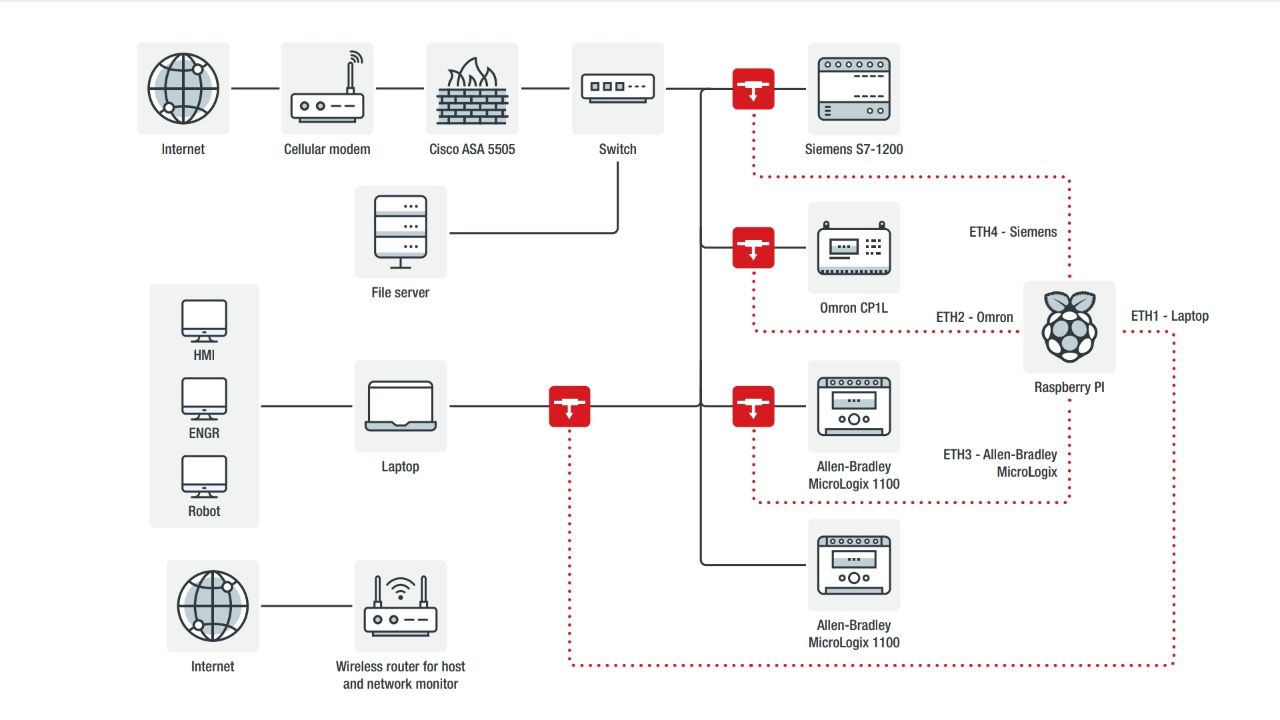

Отчет о результатах создания и наблюдения за реалистичным промышленным хоейпотом: Caught in the Act: Running a Realistic Factory Honeypot to Capture Real Threats

https://documents.trendmicro.com/assets/white_papers/wp-caught-in-the-act-running-a-realistic-factory-honeypot-to-capture-real-threats.pdf

https://documents.trendmicro.com/assets/white_papers/wp-caught-in-the-act-running-a-realistic-factory-honeypot-to-capture-real-threats.pdf

2020 January 22

AI

CISA в ответ на возросшее геополитическое напряжение реагирует: CISA Releases New Resources in Response to Increasing Geopolitical Tensions

Earlier this month, the Cybersecurity and Infrastructure Security Agency (CISA) published several products in response to an increase in geopolitical tensions and threats, including potential malicious cyber and physical activity from Iran and its proxies.

The new resources include:

An Increased Geopolitical Tensions and Threats CISA Insights Bulletin strongly urging organizations to assess and take action to strengthen their basic cyber and physical defenses and protect against this potential threat.

An Enhanced Chemical Security CISA Insights bulletin urging facilities with chemicals of interest — whether tiered or untiered under the Chemical Facility Anti-Terrorism Standards (CFATS) program — to consider enhanced security measures to decrease the likelihood of a successful attack. Read the both bulletins on the CISA Insights webpage.

An Activity Alert (AA20-006A) reminding members of the critical infrastructure community of malicious cyber and physical activities that could be directed at United States industries and government agencies. Focused on potential Iranian offensive cyber activity, the Activity Alert provides details of potential threats, historical accounts of their malicious activity, and recommended mitigation actions and resources to assist in the defense of our Nation’s critical infrastructure.

CISA continues to work closely with interagency and private sector partners to assess threats, mitigate risk, and increase the cost to malicious actors.

Earlier this month, the Cybersecurity and Infrastructure Security Agency (CISA) published several products in response to an increase in geopolitical tensions and threats, including potential malicious cyber and physical activity from Iran and its proxies.

The new resources include:

An Increased Geopolitical Tensions and Threats CISA Insights Bulletin strongly urging organizations to assess and take action to strengthen their basic cyber and physical defenses and protect against this potential threat.

An Enhanced Chemical Security CISA Insights bulletin urging facilities with chemicals of interest — whether tiered or untiered under the Chemical Facility Anti-Terrorism Standards (CFATS) program — to consider enhanced security measures to decrease the likelihood of a successful attack. Read the both bulletins on the CISA Insights webpage.

An Activity Alert (AA20-006A) reminding members of the critical infrastructure community of malicious cyber and physical activities that could be directed at United States industries and government agencies. Focused on potential Iranian offensive cyber activity, the Activity Alert provides details of potential threats, historical accounts of their malicious activity, and recommended mitigation actions and resources to assist in the defense of our Nation’s critical infrastructure.

CISA continues to work closely with interagency and private sector partners to assess threats, mitigate risk, and increase the cost to malicious actors.

22

ID:

Отчет о результатах создания и наблюдения за реалистичным промышленным хоейпотом: Caught in the Act: Running a Realistic Factory Honeypot to Capture Real Threats

https://documents.trendmicro.com/assets/white_papers/wp-caught-in-the-act-running-a-realistic-factory-honeypot-to-capture-real-threats.pdf

https://documents.trendmicro.com/assets/white_papers/wp-caught-in-the-act-running-a-realistic-factory-honeypot-to-capture-real-threats.pdf

Читаю отчет и плачу )

злоумышленик проник на АРМ и через поиск в бинг искал тимвивер, скачал его и установил. Но больше всего умиляет что была создана папка Яндекс на диске ))) и это все делалось на АРМ который имел поисковую машину бинг имел IP США! Кто этот злоумышленник - школьник из России😂

злоумышленик проник на АРМ и через поиск в бинг искал тимвивер, скачал его и установил. Но больше всего умиляет что была создана папка Яндекс на диске ))) и это все делалось на АРМ который имел поисковую машину бинг имел IP США! Кто этот злоумышленник - школьник из России😂

AI

AI

Там не написано гавернмент-спонсоред кейджиби фэнси беар?

22

Сам отчет не плох, особенно реализация сети предприятия как одного ханипота и даже логирование действий злоумышленика мне понравилось. Для себя из этого отчета взял IP адреса которые пришлось исключать ислодователем т.к. это сканеры по типу шодана и др. добавил весь список на FW

AI

А, тооот отчёт, всё, извиняюсь. Сетевыми компаниями бы на заметку эту практику.