O

Size: a a a

2020 March 06

Да и вы же понимаете, что заразит ьхост какого-нить юзера Эмотетом - это еще не зашифровать весь энтерпрйз

22

учитывая примерную аналитику этого малвари то там было очень долгая работа в инфраструктуре

Запутанный сценарий PowerShell выполняется и подключается к удаленному IP-адресу.

Обратная оболочка загружается и выполняется на скомпрометированном хосте.

Сценарии анти-журналирования PowerShell выполняются на хосте.

Разведка сети проводится с использованием стандартных инструментов командной строки Windows вместе с внешними загруженными инструментами.

Боковое перемещение по сети осуществляется с помощью протокола удаленного рабочего стола (RDP).

Сервисные учетные записи пользователей созданы.

PowerShell Empire загружается и устанавливается как сервис.

Боковое перемещение продолжается до тех пор, пока не будут восстановлены привилегии для получения доступа к контроллеру домена.

PSEXEC используется для передачи бинарного файла Ryuk отдельным хостам.

Пакетные сценарии выполняются для завершения процессов / служб и удаления резервных копий, после чего следует двоичный файл Ryuk.

Запутанный сценарий PowerShell выполняется и подключается к удаленному IP-адресу.

Обратная оболочка загружается и выполняется на скомпрометированном хосте.

Сценарии анти-журналирования PowerShell выполняются на хосте.

Разведка сети проводится с использованием стандартных инструментов командной строки Windows вместе с внешними загруженными инструментами.

Боковое перемещение по сети осуществляется с помощью протокола удаленного рабочего стола (RDP).

Сервисные учетные записи пользователей созданы.

PowerShell Empire загружается и устанавливается как сервис.

Боковое перемещение продолжается до тех пор, пока не будут восстановлены привилегии для получения доступа к контроллеру домена.

PSEXEC используется для передачи бинарного файла Ryuk отдельным хостам.

Пакетные сценарии выполняются для завершения процессов / служб и удаления резервных копий, после чего следует двоичный файл Ryuk.

AI

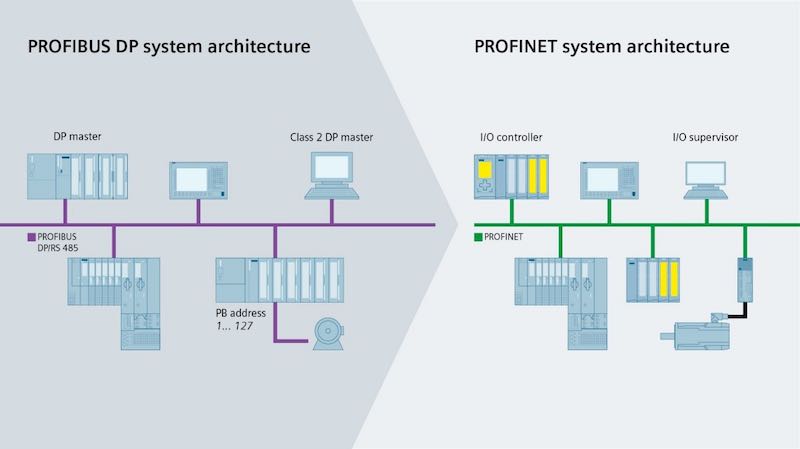

А вот их преза по разделению технологической и корпоративной сетей

22

А вот их преза по разделению технологической и корпоративной сетей

Мало информации , может новости опять хайпанули и все под одну гребенку причесали

O

2 2

учитывая примерную аналитику этого малвари то там было очень долгая работа в инфраструктуре

Запутанный сценарий PowerShell выполняется и подключается к удаленному IP-адресу.

Обратная оболочка загружается и выполняется на скомпрометированном хосте.

Сценарии анти-журналирования PowerShell выполняются на хосте.

Разведка сети проводится с использованием стандартных инструментов командной строки Windows вместе с внешними загруженными инструментами.

Боковое перемещение по сети осуществляется с помощью протокола удаленного рабочего стола (RDP).

Сервисные учетные записи пользователей созданы.

PowerShell Empire загружается и устанавливается как сервис.

Боковое перемещение продолжается до тех пор, пока не будут восстановлены привилегии для получения доступа к контроллеру домена.

PSEXEC используется для передачи бинарного файла Ryuk отдельным хостам.

Пакетные сценарии выполняются для завершения процессов / служб и удаления резервных копий, после чего следует двоичный файл Ryuk.

Запутанный сценарий PowerShell выполняется и подключается к удаленному IP-адресу.

Обратная оболочка загружается и выполняется на скомпрометированном хосте.

Сценарии анти-журналирования PowerShell выполняются на хосте.

Разведка сети проводится с использованием стандартных инструментов командной строки Windows вместе с внешними загруженными инструментами.

Боковое перемещение по сети осуществляется с помощью протокола удаленного рабочего стола (RDP).

Сервисные учетные записи пользователей созданы.

PowerShell Empire загружается и устанавливается как сервис.

Боковое перемещение продолжается до тех пор, пока не будут восстановлены привилегии для получения доступа к контроллеру домена.

PSEXEC используется для передачи бинарного файла Ryuk отдельным хостам.

Пакетные сценарии выполняются для завершения процессов / служб и удаления резервных копий, после чего следует двоичный файл Ryuk.

Не устанавливается как сервис, там механизм на основе psexec. Ну и последнее время они запускают по энтерпрайзу скрипты и сам рюе через групповые политики, плюс таски создают на всякий, если не запустится

O

Не устанавливается как сервис, там механизм на основе psexec. Ну и последнее время они запускают по энтерпрайзу скрипты и сам рюе через групповые политики, плюс таски создают на всякий, если не запустится

Из забавного, там Эмпайровские стандартные стейджеры прям

O

Но бывает и Кобалт страйк юзают и ПошС2

O

По поводу долгой работы, это да, бывает двелл тайм до 8 месяцев)

O

Так может технологическая сеть и не пострадала. Плюс гарантирую, что атака началась с зарубежного офиса

NK

Комментарии февральской уязвимости Profinet

NK

AS

2 2

PO

Ну слава Б-гу :) ! Помнится, Иран по Stuxnet тоже утверждал, что "потерь нет" (c)

AS

Pavel Osinski

Ну слава Б-гу :) ! Помнится, Иран по Stuxnet тоже утверждал, что "потерь нет" (c)

Нет, они так не утверждали

PO

Они не подтверждали

PO

Но в любом случае, молодцы

22

ну значит на ошибках учаться, молодцы 👌

22

ждем отчет от них