SP

Size: a a a

2020 October 06

все устройства общаются зашифрованным (и аутентифицированным) трафиком, фаерволы своимы правилами только управляют такими потоками .. все остальные потоки запрещаются

SP

что тут мониторить?

SP

что в потоке знают только оконечные устройства

SP

другого трафика они не воспринимают

SP

фаерволы (и внешние и внутренние) все неаутентифицированные потоки не пропускают

SP

всё .. система замкнулась )

AI

Sergey Pariev

что тут мониторить?

Зашифрованным - на цпс шину процесса не зашифруешь без суперпроизводительных устройств. А терминалы РЗА таковыми не являются и не будут являться. Плюс это с des aes все понятно, там аппаратная поддержка, свои сопроцессоры асики.. а православный ГОСТ?!

AI

А дальше уже нюансы техпроцесса мониторить, изменения, соответствие проекту

SP

Зашифрованным - на цпс шину процесса не зашифруешь без суперпроизводительных устройств. А терминалы РЗА таковыми не являются и не будут являться. Плюс это с des aes все понятно, там аппаратная поддержка, свои сопроцессоры асики.. а православный ГОСТ?!

аппаратное ускорение везде будет, почти бесплатное .. ну и шифровать не обязательно, главное, чтобы потоки были аутентичные (и соответственно целостность будет)

SP

кстати, такой вариант укладывается в новомодную концепцию zero trust

SP

и trust computing до кучи )

22

о зеро траст концепции

22

но это все далеко от реальности )

AK

2 2

но это все далеко от реальности )

Да любая ранняя концепция далека от реальности, ее жизнеспособность проверяется по мере появления поддержки производителями конечных устройств

SP

SP

а ПЛК - тоже "компьютер"? 😉

22

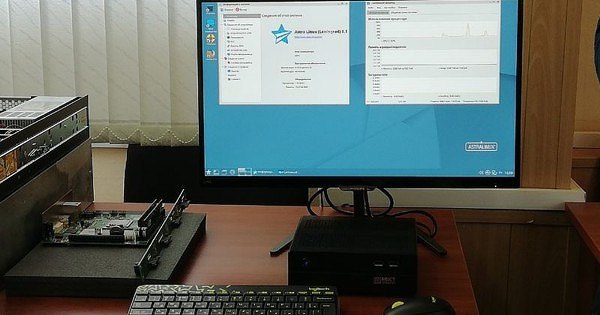

«не все разработчики инженерного программного обеспечения решают вопросы совместимости своих продуктов с отечественными системами и офисными пакетами».

да таким мамонтам как aveva семен и другие нафиг это не нужно ))

да таким мамонтам как aveva семен и другие нафиг это не нужно ))

22

Вот прям извиняюсь, но таки просится

EG

Все верно. Шифруя канал вы защищаете информацию при транзите(!) от несанкционированного чтения и изменения. Но теряете мониторинг этой информации (в случае без отсутствия ключей у системы мониторинга). В то время как информация может быть изменена на конечных участниках этого туннеля, таким образом туннель будет прятать эти изменения от системы мониторинга. Поэтому подход должен быть сбалансированным. Удаляя одни риски, можно создать новые. В любом случае систему мониторинга лишать доступа к содержанию трафика нельзя. Методы как мы видим для этого есть. Не использовать шифрование (но использовать контроль целостности и аутентификацию) или применять схемы с предоставлением доступа к содержимого зашифрованного трафика (делая таким образом систему мониторинга третьим доверенным участников информационного обмена)

Я имел в виду, что таким образом система станет недоступной всяким Шоданам и им подобным, исчезнет проблема подключения к периметру несанкционированных устройств. А вопрос конечных точек, можно решать специализированными инструментами их защиты, которые сейчас есть практически для всех типов устройств, включая сенсоры.