DD

Size: a a a

2020 December 17

А этот опрос и сообщение о нём имеет отрошение к тематике группы?

AS

Dmitry Darensky

А этот опрос и сообщение о нём имеет отрошение к тематике группы?

Оно имеет отношение к развитию сообществ по ИБ. Ольга попросила узнать голоса коллег. Я посчитал что спросить (но не обсуждать) не будет большим офтопом. Прошу на меня за это сильно не сердится

DD

Так и запишем))

2020 December 18

AL

Утро перестает быть томным. Кто-то (угадайте?!) влез в агентство США, занимающееся атомными воопужениями https://t.co/jlR2C8bWiu

— Alexey Lukatsky (@alukatsky) December 18, 2020

— Alexey Lukatsky (@alukatsky) December 18, 2020

PD

Уважаемые коллеги, обсуждение опроса и соцсетей наверно лучше делать в группе где был опрос

+

P

Alexey Lukatsky

Утро перестает быть томным. Кто-то (угадайте?!) влез в агентство США, занимающееся атомными воопужениями https://t.co/jlR2C8bWiu

— Alexey Lukatsky (@alukatsky) December 18, 2020

— Alexey Lukatsky (@alukatsky) December 18, 2020

На русском https://www.securitylab.ru/news/514952.php

NK

NK

Вакансия в Фортум (энергетическая компания)

Ведущий специалист по информационной безопасности [АСУ ТП]

https://hh.ru/vacancy/41053667

Ведущий специалист по информационной безопасности [АСУ ТП]

https://hh.ru/vacancy/41053667

2020 December 19

ZM

Везде опыт нужен, дайте ссылку со стажировкой ((

2020 December 20

FB

P

«Крайне важно сделать шаг назад и оценить значимость этих атак в их полном контексте. Это не “обычный шпионаж” даже в цифровую эпоху. Напротив, он представляет собой акт безрассудства, создавший серьезную технологическую уязвимость для США и всего мира. По сути, это атака не только на конкретные цели, но и на доверие и надежность критически важной мировой инфраструктуры с целью продвижения разведывательной службы одной страны. Хотя последняя атака, по-видимому, отражает особое внимание к США и многим другим демократическим странам, она также является мощным напоминанием о том, что люди практически в каждой стране подвергаются риску и нуждаются в защите независимо от правительства, при котором они живут», - отметил Смит.

https://www.securitylab.ru/news/514995.php

https://www.securitylab.ru/news/514995.php

T

«Крайне важно сделать шаг назад и оценить значимость этих атак в их полном контексте. Это не “обычный шпионаж” даже в цифровую эпоху. Напротив, он представляет собой акт безрассудства, создавший серьезную технологическую уязвимость для США и всего мира. По сути, это атака не только на конкретные цели, но и на доверие и надежность критически важной мировой инфраструктуры с целью продвижения разведывательной службы одной страны. Хотя последняя атака, по-видимому, отражает особое внимание к США и многим другим демократическим странам, она также является мощным напоминанием о том, что люди практически в каждой стране подвергаются риску и нуждаются в защите независимо от правительства, при котором они живут», - отметил Смит.

https://www.securitylab.ru/news/514995.php

https://www.securitylab.ru/news/514995.php

США ломает Яндекс:

«Чуваки, на нас была атака. Вроде все исправили, мониторим ситуацию. Неприятно, но мы сделали выводы»

Гоподрядчик США забил болт на безопасность и слил простые креды на гитхаб:

«Не ну это удар по демократии. Доверие к критической инфраструктуре подорвано. Акт безрассудства, уязвимость для всего мира»

«Чуваки, на нас была атака. Вроде все исправили, мониторим ситуацию. Неприятно, но мы сделали выводы»

Гоподрядчик США забил болт на безопасность и слил простые креды на гитхаб:

«Не ну это удар по демократии. Доверие к критической инфраструктуре подорвано. Акт безрассудства, уязвимость для всего мира»

AS

«Крайне важно сделать шаг назад и оценить значимость этих атак в их полном контексте. Это не “обычный шпионаж” даже в цифровую эпоху. Напротив, он представляет собой акт безрассудства, создавший серьезную технологическую уязвимость для США и всего мира. По сути, это атака не только на конкретные цели, но и на доверие и надежность критически важной мировой инфраструктуры с целью продвижения разведывательной службы одной страны. Хотя последняя атака, по-видимому, отражает особое внимание к США и многим другим демократическим странам, она также является мощным напоминанием о том, что люди практически в каждой стране подвергаются риску и нуждаются в защите независимо от правительства, при котором они живут», - отметил Смит.

https://www.securitylab.ru/news/514995.php

https://www.securitylab.ru/news/514995.php

...The larger context here is that for many reasons—the Snowden revelations, the infamous digital attack on Iranian centrifuges (and other warlike uses of digital weapons), the U.S. “internet freedom” program (which subsidizes tools to circumvent constraints in authoritarian networks), Defend Forward, and more—the United States is widely viewed abroad as the most fearsome global cyber bully...

https://thedispatch.com/p/self-delusion-on-the-russia-hack

https://thedispatch.com/p/self-delusion-on-the-russia-hack

T

...The larger context here is that for many reasons—the Snowden revelations, the infamous digital attack on Iranian centrifuges (and other warlike uses of digital weapons), the U.S. “internet freedom” program (which subsidizes tools to circumvent constraints in authoritarian networks), Defend Forward, and more—the United States is widely viewed abroad as the most fearsome global cyber bully...

https://thedispatch.com/p/self-delusion-on-the-russia-hack

https://thedispatch.com/p/self-delusion-on-the-russia-hack

Вот да

NK

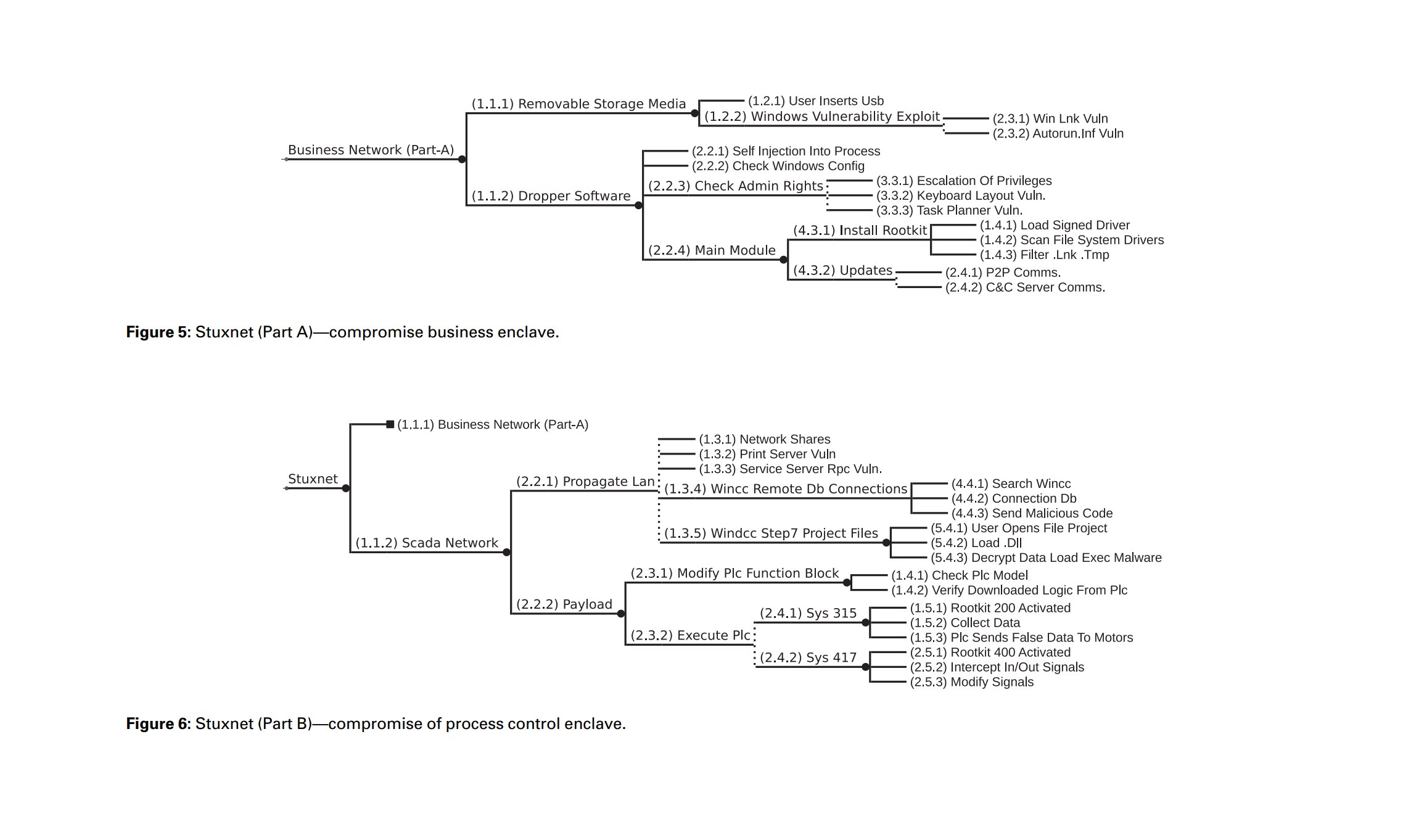

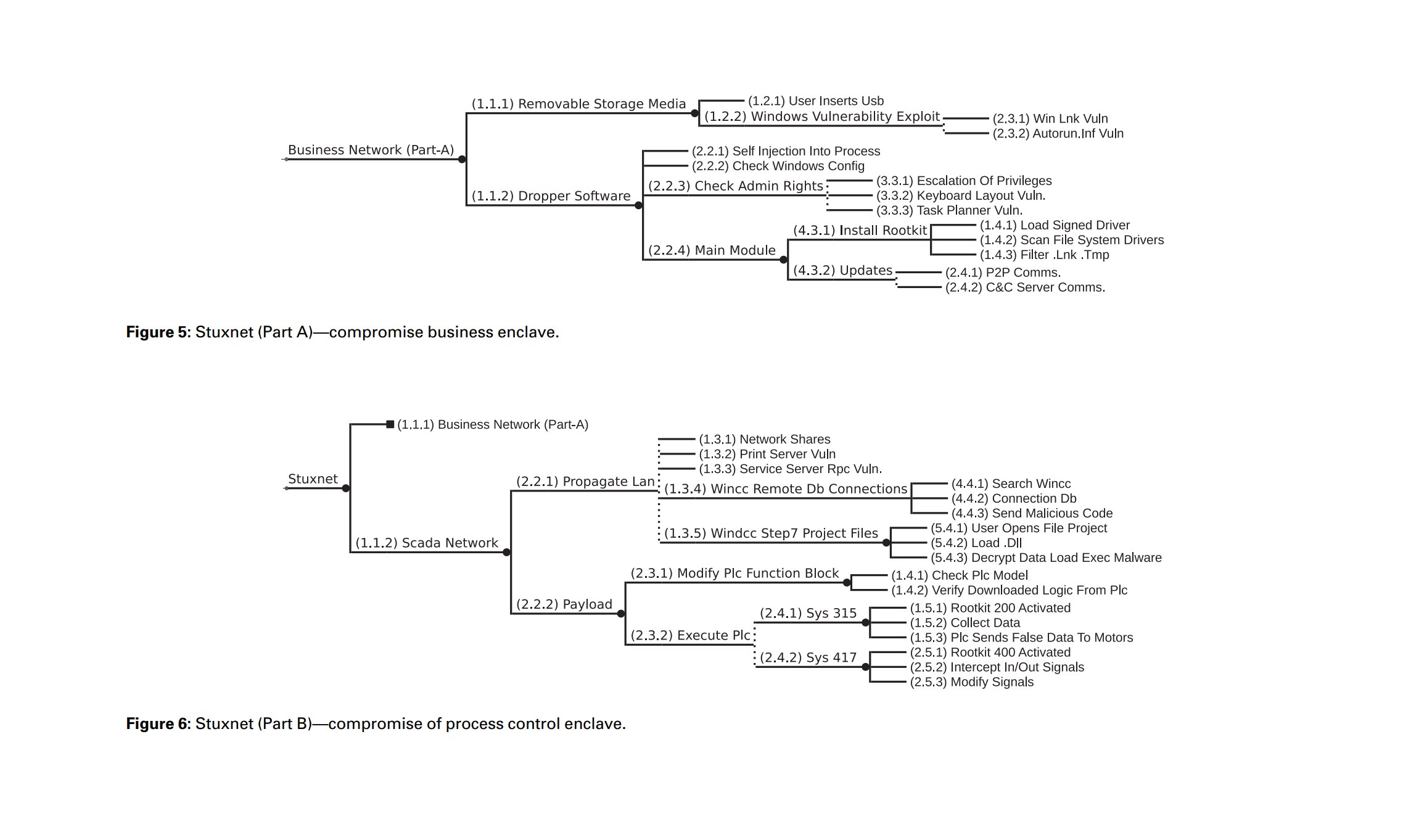

Using the Attach Trees with Sequential AND (SAND) modelling approach for decomposition and analysis of ICS intrusions.

https://academic.oup.com/cybersecurity/article/6/1/tyaa020/6034412

https://academic.oup.com/cybersecurity/article/6/1/tyaa020/6034412

id

ID:0

Using the Attach Trees with Sequential AND (SAND) modelling approach for decomposition and analysis of ICS intrusions.

https://academic.oup.com/cybersecurity/article/6/1/tyaa020/6034412

https://academic.oup.com/cybersecurity/article/6/1/tyaa020/6034412

Антон, спасибо.

NK

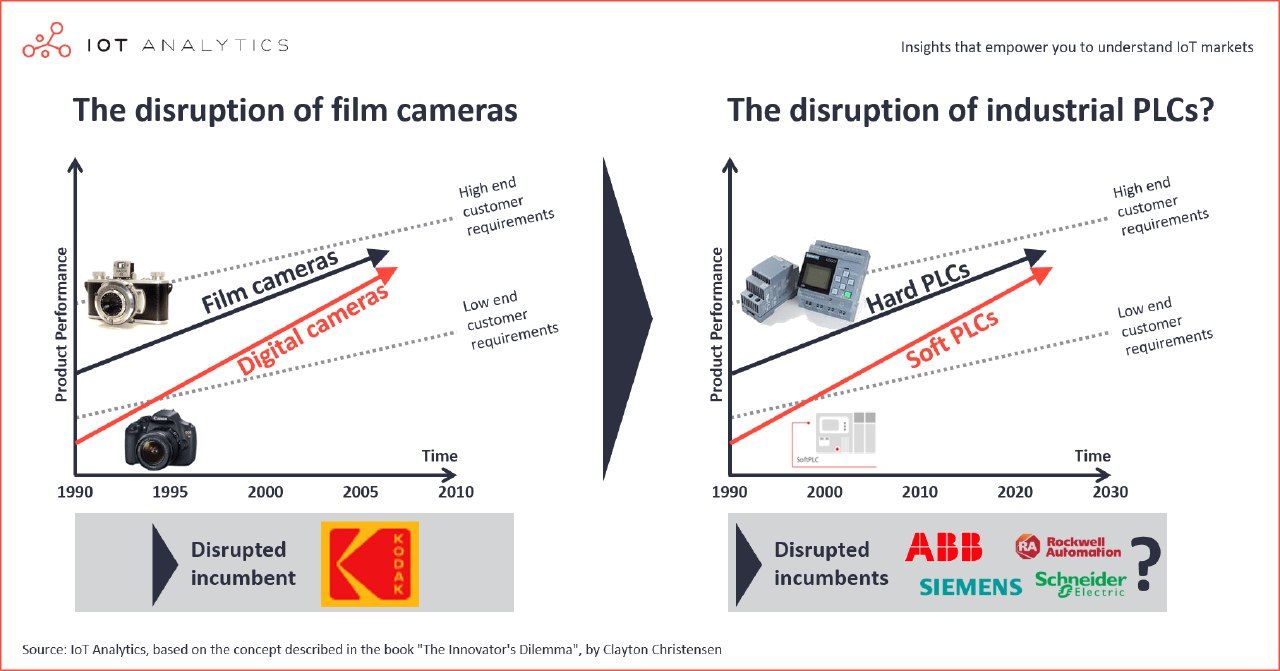

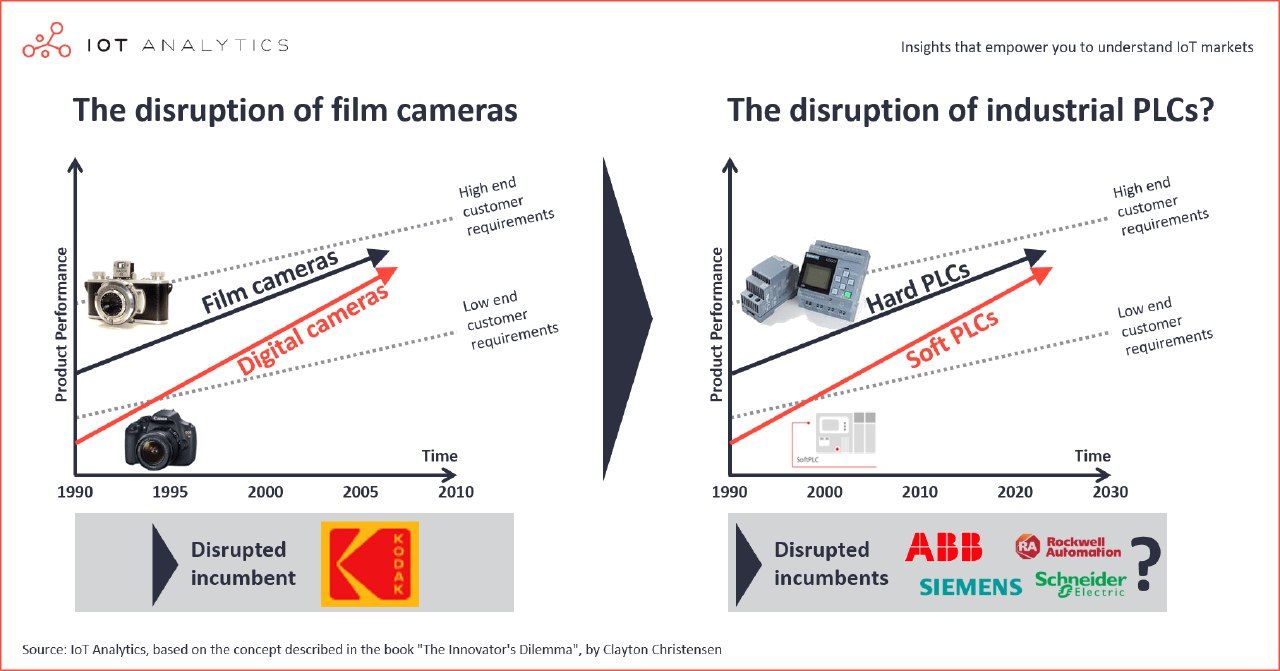

Статья IoT Analytics «Soft PLCs: The industrial innovator’s dilemma» о том что Soft PLCs пусть медленно но отнимают долю рынка у “hard PLC”. Понимая это вендоры “hard PLC”, в последние 5 лет начали активно предлагать свои решения Soft PLCs

In short

- Software is increasingly replacing hardware in industrial environments

- Software-based controllers (Soft PLCs) today are reliable, powerful and flexible.

- Soft PLC adoption is expected to double between 2019 and 2025, posing an “innovator’s dilemma” for incumbent industrial automation vendors.

- Actions taken by incumbents will prevent significant disruption in the near-term, but the long-term threat of soft PLCs will remain.

https://iot-analytics.com/soft-plc-industrial-innovators-dilemma/

In short

- Software is increasingly replacing hardware in industrial environments

- Software-based controllers (Soft PLCs) today are reliable, powerful and flexible.

- Soft PLC adoption is expected to double between 2019 and 2025, posing an “innovator’s dilemma” for incumbent industrial automation vendors.

- Actions taken by incumbents will prevent significant disruption in the near-term, but the long-term threat of soft PLCs will remain.

https://iot-analytics.com/soft-plc-industrial-innovators-dilemma/

2020 December 21

ZS

ID:0

Статья IoT Analytics «Soft PLCs: The industrial innovator’s dilemma» о том что Soft PLCs пусть медленно но отнимают долю рынка у “hard PLC”. Понимая это вендоры “hard PLC”, в последние 5 лет начали активно предлагать свои решения Soft PLCs

In short

- Software is increasingly replacing hardware in industrial environments

- Software-based controllers (Soft PLCs) today are reliable, powerful and flexible.

- Soft PLC adoption is expected to double between 2019 and 2025, posing an “innovator’s dilemma” for incumbent industrial automation vendors.

- Actions taken by incumbents will prevent significant disruption in the near-term, but the long-term threat of soft PLCs will remain.

https://iot-analytics.com/soft-plc-industrial-innovators-dilemma/

In short

- Software is increasingly replacing hardware in industrial environments

- Software-based controllers (Soft PLCs) today are reliable, powerful and flexible.

- Soft PLC adoption is expected to double between 2019 and 2025, posing an “innovator’s dilemma” for incumbent industrial automation vendors.

- Actions taken by incumbents will prevent significant disruption in the near-term, but the long-term threat of soft PLCs will remain.

https://iot-analytics.com/soft-plc-industrial-innovators-dilemma/

Тоже задавался этим вопросом, в профильных форумах пишут, что многие производства переводят не критичные системы на soft plc, а некоторые ПЛК уже представляют собой arm и x86 устройства в корпусе ПЛК.

DP

Zakir Supeyev

Тоже задавался этим вопросом, в профильных форумах пишут, что многие производства переводят не критичные системы на soft plc, а некоторые ПЛК уже представляют собой arm и x86 устройства в корпусе ПЛК.

почему не ПЛИСка? быстро, модно, молодёжно, прошивка по щелчку пальцев перешивается, для математики и сети проц.ядра есть — типа Зинок