MD

Size: a a a

2021 May 11

Дайте вендорам от BadAlloc оправиться :)

MS

это очень абстрактное описание, теоретически может быть и выполнение кода, но тогда, как правило, так и пишут

SP

тут вопрос откуда берутся "low level communication packets"

MD

Аналогичный вопрос, скорее он направлен к автору, которую данный документ написал. Возможно не осилили выполнить код, ограничились взаимодействием на сетевой стек, но это маловероятно

22

)) оправиться, они годами писали это не придавая вниманию вопросы "со стандартными функциями распределения памяти"

Долго они будут обдумывать как это все править думаю

Долго они будут обдумывать как это все править думаю

MD

Уже патчи вышли, как я понимаю, в защиту вендоров можно сказать, что не все имеют время и деньги зачитывать либсу до дыр

SP

тут не то что вендоры .. даже производители встроенных коммерческих ОС не все справляются

22

как бы все банально не было, но в продуктах все еще используются старые

"- Функция RouterRegisterProtocolHandler() была полностью удалена, так как она была помечена как устаревшая с момента выхода"

В общем в протоколе обмена своих продуктов шаманят

"- Функция RouterRegisterProtocolHandler() была полностью удалена, так как она была помечена как устаревшая с момента выхода"

В общем в протоколе обмена своих продуктов шаманят

W

Как обещали, пишем про взлом Colonial Pipeline.

7 мая оператор крупнейшего в США топливопровода Colonial Pipeline стал жертвой атаки ransomware, в силу чего был вынужден временно приостановить работу трубопровода. В субботу утром об инциденте был проинформирован Белый Дом и лично Байден. А уже в воскресенье американское правительство объявило чрезвычайное положение в связи с приостановкой работы Colonial Pipeline - под угрозой оказались поставки почти половины топлива на Восточном побережье США.

Фьючерсы на бензин в моменте выросли на 4%, эксперты ожидают дальнейшего их роста, как и резкого роста цен на газ - в 2017 году из-за отключения Colonial Pipeline после утечки такое уже случалось.

Ответственным за атаку на топливопровод почти сразу же назвали оператора ransomware Darkside. И уже вчера, как мы писали, владельцы Darkside фактически подтвердили то, что Colonial Pipeline был атакован с помощью их вымогателя.

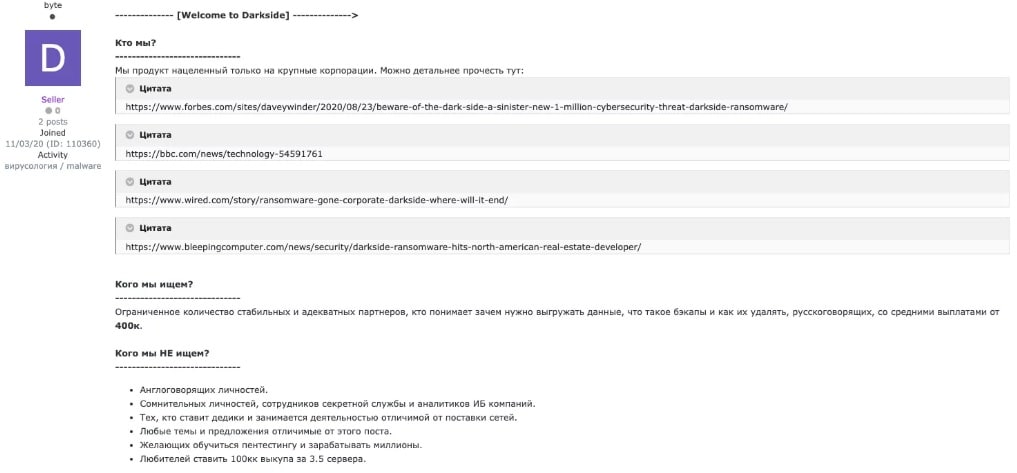

Darkside появились в августе 2020 года и сосредоточились на шифровании крупных корпоративных сетей. Хакеры неоднократно подчеркивали, что группа не шифрует сети больниц, школ, университетов, некоммерческих и государственных организаций. В октябре они пожертвовали по 10 тыс. долларов двум благотворительным организациям. В ноябре Darkside объявили о привлечении партнеров по схеме Ransomware-as-a-Service (RaaS).

И хотя в Топе ransomware Darkside занимает лишь 9 место по количеству жертв, некоторые из их взломов вышли весьма громкими. Например, в феврале их оператор бахнул две крупные электроэнергетические компании Бразилии - Eletronuclear и Copel. Причем Eletronuclear специализируется на строительстве и эксплуатации атомных электростанций.

Тревожный звоночек, да? Но Бразилия - не США, их никому не жалко, да и технологические сегменты сети Eletronuclear не были затронуты, поэтому все забили. Не припомним, делали ли Darkside по этому поводу какие-нибудь заявления? AFAWK, нет.

Если судить по луковому DLS (сайт утечек) Darkside, у них только публичных жертв за апрель насчитывается 13 штук. Реальное количество, с учетом латентности, полагаем, больше.

На всякий случай, в очередной раз распишем схему RaaS. Владелец ransomware, который является разработчиком и одновременно держит соответствующую инфраструктуру - DLS, кошельки для выплат, переговорщиков и пр., предоставляет свой вымогатель привлеченным в качестве оператора хакерским группам/отдельным хакерам, чтобы последние внедрили его в ранее взломанную сеть. Далее, после кражи и шифрования данных, а также зачастую удаления бэкапов, идут переговоры о выкупе и, если они завершаются успешно, полученные деньги делятся в определенном соотношении.

Поэтому в случае с атакой ransomware, работающего по схеме RaaS, неразумно называть виновным государство, которому принадлежит владелец вымогателя, - оператор может быть откуда угодно.

Правда, только не в случае с Darkside - по каким-то причинам владельцы набирают операторов исключительно из числа русскоговорящих. Поэтому можно с уверенностью утверждать, что Colonial Pipeline бахнули хакеры с постсоветсткого пространства, скорее всего из России или Украины.

Байден уже заявил, что нет никаких доказательств причастности российских властей к атаке на топливопровод (и это на самом деле так и есть). Но в то же время подчеркнул, что владельцы ransomware скорее всего находятся в России и в связи с этим "они несут определенную ответственность за то, чтобы разобраться с этим".

Немудрено, что Darkside поспешили сделать заявление, пытаясь свалить всю вину на недалекого оператора, взломавшего не ту сеть, и обещая, что подобного больше не повторится. Потому что США под угрозой санкций могут вынудить российских правоохранителей заняться, наконец, расследованием киберпреступлений, а этого им ох, как не хочется.

Но еще больше нам не хочется санкций, объявленных в ответ на действия хакеров, зарабатывающих миллионы долларов. А есть такое ощущение, что до этого недалеко.

7 мая оператор крупнейшего в США топливопровода Colonial Pipeline стал жертвой атаки ransomware, в силу чего был вынужден временно приостановить работу трубопровода. В субботу утром об инциденте был проинформирован Белый Дом и лично Байден. А уже в воскресенье американское правительство объявило чрезвычайное положение в связи с приостановкой работы Colonial Pipeline - под угрозой оказались поставки почти половины топлива на Восточном побережье США.

Фьючерсы на бензин в моменте выросли на 4%, эксперты ожидают дальнейшего их роста, как и резкого роста цен на газ - в 2017 году из-за отключения Colonial Pipeline после утечки такое уже случалось.

Ответственным за атаку на топливопровод почти сразу же назвали оператора ransomware Darkside. И уже вчера, как мы писали, владельцы Darkside фактически подтвердили то, что Colonial Pipeline был атакован с помощью их вымогателя.

Darkside появились в августе 2020 года и сосредоточились на шифровании крупных корпоративных сетей. Хакеры неоднократно подчеркивали, что группа не шифрует сети больниц, школ, университетов, некоммерческих и государственных организаций. В октябре они пожертвовали по 10 тыс. долларов двум благотворительным организациям. В ноябре Darkside объявили о привлечении партнеров по схеме Ransomware-as-a-Service (RaaS).

И хотя в Топе ransomware Darkside занимает лишь 9 место по количеству жертв, некоторые из их взломов вышли весьма громкими. Например, в феврале их оператор бахнул две крупные электроэнергетические компании Бразилии - Eletronuclear и Copel. Причем Eletronuclear специализируется на строительстве и эксплуатации атомных электростанций.

Тревожный звоночек, да? Но Бразилия - не США, их никому не жалко, да и технологические сегменты сети Eletronuclear не были затронуты, поэтому все забили. Не припомним, делали ли Darkside по этому поводу какие-нибудь заявления? AFAWK, нет.

Если судить по луковому DLS (сайт утечек) Darkside, у них только публичных жертв за апрель насчитывается 13 штук. Реальное количество, с учетом латентности, полагаем, больше.

На всякий случай, в очередной раз распишем схему RaaS. Владелец ransomware, который является разработчиком и одновременно держит соответствующую инфраструктуру - DLS, кошельки для выплат, переговорщиков и пр., предоставляет свой вымогатель привлеченным в качестве оператора хакерским группам/отдельным хакерам, чтобы последние внедрили его в ранее взломанную сеть. Далее, после кражи и шифрования данных, а также зачастую удаления бэкапов, идут переговоры о выкупе и, если они завершаются успешно, полученные деньги делятся в определенном соотношении.

Поэтому в случае с атакой ransomware, работающего по схеме RaaS, неразумно называть виновным государство, которому принадлежит владелец вымогателя, - оператор может быть откуда угодно.

Правда, только не в случае с Darkside - по каким-то причинам владельцы набирают операторов исключительно из числа русскоговорящих. Поэтому можно с уверенностью утверждать, что Colonial Pipeline бахнули хакеры с постсоветсткого пространства, скорее всего из России или Украины.

Байден уже заявил, что нет никаких доказательств причастности российских властей к атаке на топливопровод (и это на самом деле так и есть). Но в то же время подчеркнул, что владельцы ransomware скорее всего находятся в России и в связи с этим "они несут определенную ответственность за то, чтобы разобраться с этим".

Немудрено, что Darkside поспешили сделать заявление, пытаясь свалить всю вину на недалекого оператора, взломавшего не ту сеть, и обещая, что подобного больше не повторится. Потому что США под угрозой санкций могут вынудить российских правоохранителей заняться, наконец, расследованием киберпреступлений, а этого им ох, как не хочется.

Но еще больше нам не хочется санкций, объявленных в ответ на действия хакеров, зарабатывающих миллионы долларов. А есть такое ощущение, что до этого недалеко.

AL

22

отчет фбр он информативней

AI

Сегодня такой вот день, что прямо не к месту хаханьки.

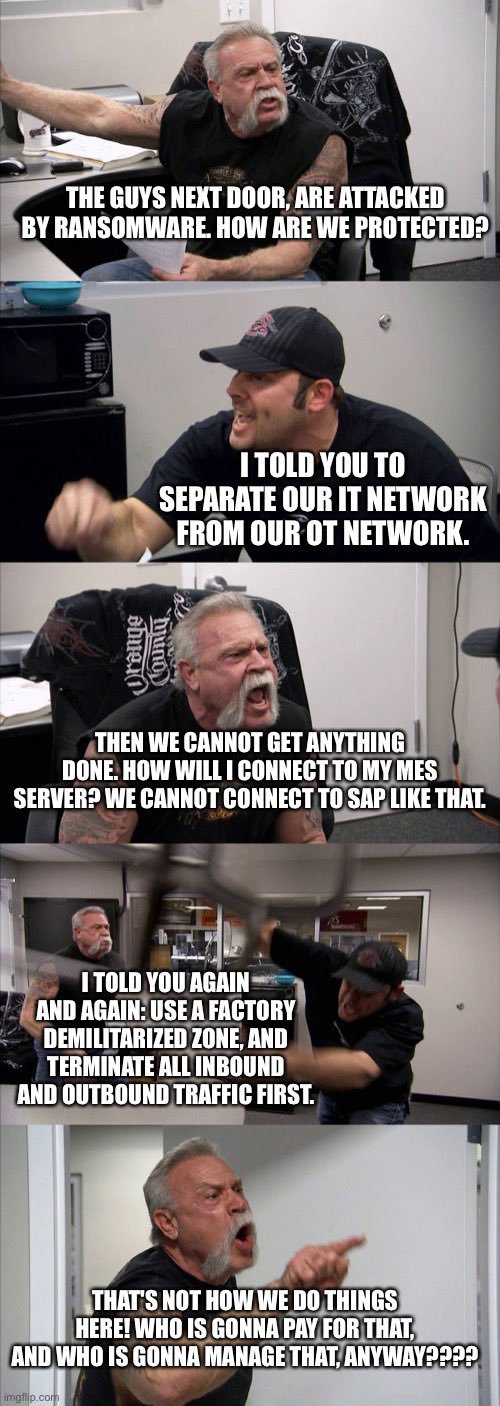

Но картинка, которую мы разместим ниже у нас лично смеха и не вызывает. Это горькая реальность современного инфосека на критических инфраструктурных объектах. И на этом, полагаем, погорели Colonial Pipeline.

Но картинка, которую мы разместим ниже у нас лично смеха и не вызывает. Это горькая реальность современного инфосека на критических инфраструктурных объектах. И на этом, полагаем, погорели Colonial Pipeline.

I

Организовать ДМЗ для передачи телеметрии не всегда просто из за наследия. Доходит до того, что нужно сначала mes перепиливать.

AC

Откаты важнее

22

это все как будто в первый раз? бизнесу не нужны танцы с тем что должно работать а когда говоришь что не фиг запросам с MES , ERP идти за данными в OT но всем по фиг, ни кто ни чего не хочет делать потому что это все простой и время специалистов. Хотя бы реплику поднимали с БД и ограничивали порт и адрес, в общем даже без денег задача вполне решаемая, но опять повторюсь "не трогай оно же работает, а вы нам все сломаете" ))

O

Наследие, наследие, а потом опа и рансомварь.

22

https://www.eia.gov/todayinenergy/detail.php?id=47917

интересный ресурс у коллег

интересный ресурс у коллег

2021 May 12

AI

AI

Как тебе такое, Илон Маск!))