m

Size: a a a

2020 July 22

еще раз. какие-то компоненты сервера получили новую версию, какие-то нет

AG

еще раз. какие-то компоненты сервера получили новую версию, какие-то нет

Ааа, понял, и ещё вопрос, тут можно накатывать самый последний CU? Или по очереди?

AG

Ааа, понял, и ещё вопрос, тут можно накатывать самый последний CU? Или по очереди?

Или для каждой компоненте отдельно надо смотреть?

m

Ааа, понял, и ещё вопрос, тут можно накатывать самый последний CU? Или по очереди?

Ставь все что предлагается в обновлениях sfb

MO

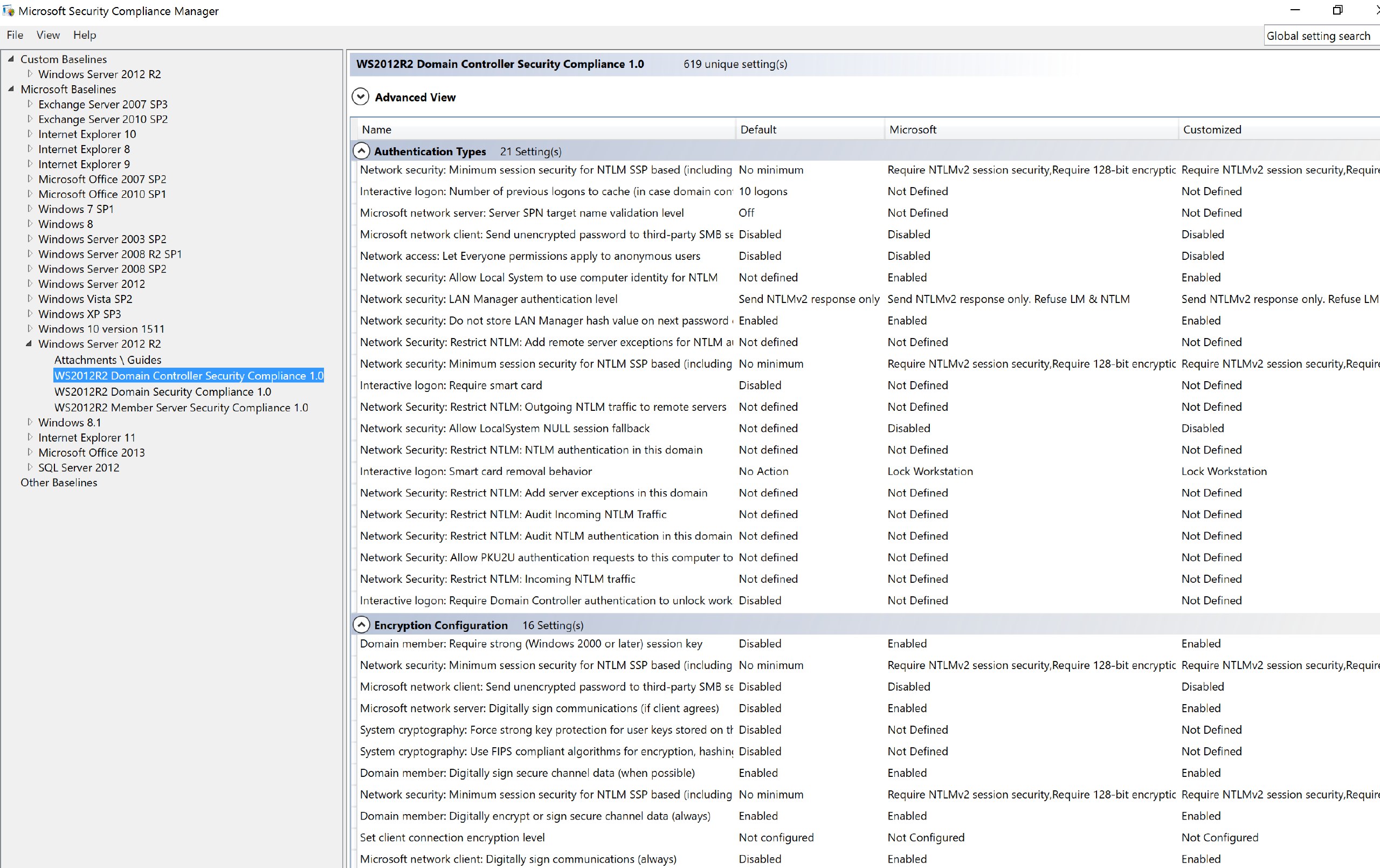

по вчерашней проблеме, собрал перечень базовых инструкций, что нужно делать, чтобы немного уменьшить поверхность атаки на инфру:

Основные базовые

https://adsecurity.org/?p=3377 - Securing Domain Controllers to Improve Active Directory Security

https://adsecurity.org/?p=3299 - Securing Windows Workstations: Developing a Secure Baseline

Дополнительные базовые

https://medium.com/blue-team/preventing-mimikatz-attacks-ed283e7ebdd5 - mimikatz defence

GMSA https://www.atraining.ru/group-managed-service-accounts-msa-windows-server-2016/ - Kerberoasting defence

также посмотри дополнительно защиту от

LLMNR/NBT-NS Poisoning, ARP spoofing

отключи, удали по возможности все что на SMBv1

Внедряйте LAPS хотя бы на tier-2

пользуйтесь mstsc /restrictedadmin -тогда креденшиалы не будут инжектиться в rdp сессию

по возможности включите credential guard https://docs.microsoft.com/en-us/windows/security/identity-protection/remote-credential-guard

и еще раз общая концепция, как строить https://docs.microsoft.com/en-us/windows-server/identity/securing-privileged-access/securing-privileged-access-reference-material

может что-то забыл, сорян

Основные базовые

https://adsecurity.org/?p=3377 - Securing Domain Controllers to Improve Active Directory Security

https://adsecurity.org/?p=3299 - Securing Windows Workstations: Developing a Secure Baseline

Дополнительные базовые

https://medium.com/blue-team/preventing-mimikatz-attacks-ed283e7ebdd5 - mimikatz defence

GMSA https://www.atraining.ru/group-managed-service-accounts-msa-windows-server-2016/ - Kerberoasting defence

также посмотри дополнительно защиту от

LLMNR/NBT-NS Poisoning, ARP spoofing

отключи, удали по возможности все что на SMBv1

Внедряйте LAPS хотя бы на tier-2

пользуйтесь mstsc /restrictedadmin -тогда креденшиалы не будут инжектиться в rdp сессию

по возможности включите credential guard https://docs.microsoft.com/en-us/windows/security/identity-protection/remote-credential-guard

и еще раз общая концепция, как строить https://docs.microsoft.com/en-us/windows-server/identity/securing-privileged-access/securing-privileged-access-reference-material

может что-то забыл, сорян

Залутал в фак

АФ

парни, а кто что пользует вместо rd con manager?

АФ

админ центр вышел новый

АФ

че то ника к к нему привыкнуть не могу

AG

чет чатик становится уже не только по UC, но и по всей IT) уже и ад лечим, и админ центры обсуждаем)))

AS

Как будто что-то плохое

AS

Скоро и kde пропатчим

MS

чет чатик становится уже не только по UC, но и по всей IT) уже и ад лечим, и админ центры обсуждаем)))

Как будто первый раз

AG

Как будто первый раз

АФ

чет чатик становится уже не только по UC, но и по всей IT) уже и ад лечим, и админ центры обсуждаем)))

молчу..молчу

MS

По чанге нет вопросов, Некст-Некст-Некст и готово. Скайп выпиливают, офис365 в России нет по словам вовнея. Поэтому и вопросов нет

AS

Офиса 365 нет? А по чему я каждый месяц отчёты подаю? За что каждый месяц платим? %)