q

Size: a a a

2020 September 30

зафишить их можно и миллионом других способов

NM

ну тут прям с твоего домена линка, красота же ))

👾0

в bitrix админке шеллы лить можно? или бесполезно пробовать?

👾0

а все решил, без костылей льет в корень

2020 October 01

WS

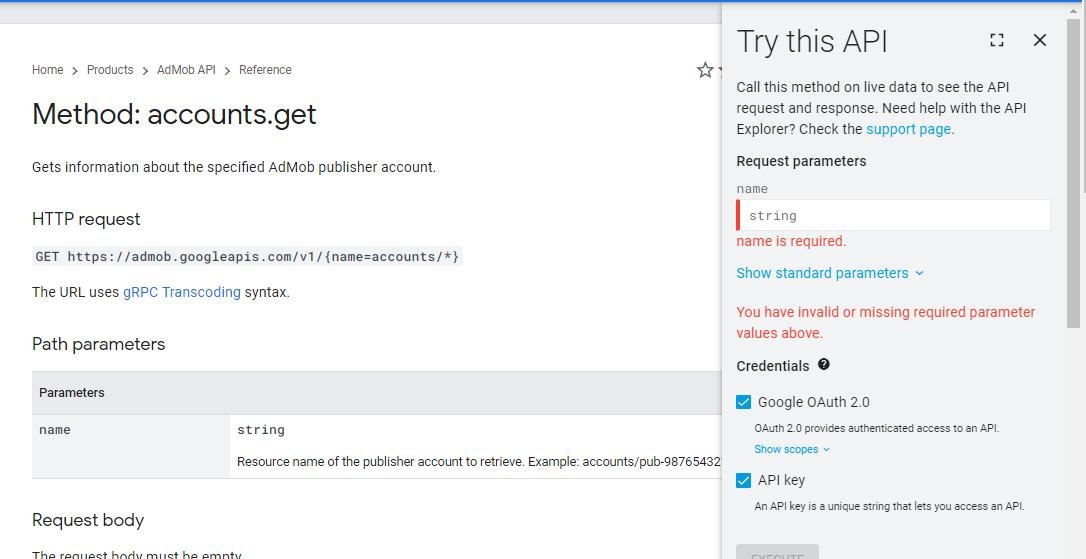

Гугл отдаёт 400 и неправильный Access-Control-Allow-Origin, когда проксирую запросы Try This API на Бурп. Как обойти?

P.S. Пару раз и на других сайтах тоже встречал блок при проксировании запросов

P.S. Пару раз и на других сайтах тоже встречал блок при проксировании запросов

На случай если ещё какой-нибудь дэбил столкнётся с похожей проблемой дам ответ. Трабл был на моей стороне. Что я сделал: зашёл в Burp -> Help -> Clean Burp from computer; перешёл на последнюю версию 2020.9 (естественно, кряк, и известно из какого канала). Позор ёбаный

P.S. Max Harpsiford респект за отклик

P.S. Max Harpsiford респект за отклик

M

Вы сейчас про что говорите?

L

а все решил, без костылей льет в корень

там есть обработчик php, прям вот любой код можешь залить

22

кто в гугл репортил о багах? есть вопрос чирканите в ЛС плиз

SN

2 2

кто в гугл репортил о багах? есть вопрос чирканите в ЛС плиз

В сам гугл или в их прогу по приложеням андроида?

22

в хроме в поисковике гугла

22

но на телефоне тоже вектор работает

22

2 2

кто в гугл репортил о багах? есть вопрос чирканите в ЛС плиз

СПС отписались. вопрос снят.

M

посоны reflected file download - это же какое-то днище, судя по описанию, примерно как клиент-сайд формула инжекшн?

типа надо чтобы

можно было говно впихнуть в файл

нужно чтобы жсон ответ от сервера интерпретировался браузером как аттачмент

после этого юзер должен аттачмент скачать и еще и запустить

выглядит сомнительно

типа надо чтобы

можно было говно впихнуть в файл

нужно чтобы жсон ответ от сервера интерпретировался браузером как аттачмент

после этого юзер должен аттачмент скачать и еще и запустить

выглядит сомнительно

SL

посоны reflected file download - это же какое-то днище, судя по описанию, примерно как клиент-сайд формула инжекшн?

типа надо чтобы

можно было говно впихнуть в файл

нужно чтобы жсон ответ от сервера интерпретировался браузером как аттачмент

после этого юзер должен аттачмент скачать и еще и запустить

выглядит сомнительно

типа надо чтобы

можно было говно впихнуть в файл

нужно чтобы жсон ответ от сервера интерпретировался браузером как аттачмент

после этого юзер должен аттачмент скачать и еще и запустить

выглядит сомнительно

1. Это клиентская уязвимость, тут немного другие угрозы, чем уязвимости серверной стороны. И да, безопасность клиентов обычно беспокоит компании меньше, чем безопасность компании.

2. Уязвимость позволяет обходить существующие контроли безопасности, противоречит ожиданиям защитников о работе системы и о её безопасности. Следовательно, уязвимость значимая. Конкретный импакт нужно смотреть в контексте. От Informational до Medium.

2. Уязвимость позволяет обходить существующие контроли безопасности, противоречит ожиданиям защитников о работе системы и о её безопасности. Следовательно, уязвимость значимая. Конкретный импакт нужно смотреть в контексте. От Informational до Medium.

N

посоны reflected file download - это же какое-то днище, судя по описанию, примерно как клиент-сайд формула инжекшн?

типа надо чтобы

можно было говно впихнуть в файл

нужно чтобы жсон ответ от сервера интерпретировался браузером как аттачмент

после этого юзер должен аттачмент скачать и еще и запустить

выглядит сомнительно

типа надо чтобы

можно было говно впихнуть в файл

нужно чтобы жсон ответ от сервера интерпретировался браузером как аттачмент

после этого юзер должен аттачмент скачать и еще и запустить

выглядит сомнительно

Ну можно фишинговую рассылку сделать, с текстом: "бла бла бла, у нас там обновление загрузите и запустите файл" и ссылка на валидный сайт компании.

N

В импакте я бы написал.

N

У меня не совсем тоже самое было, но получилось загрузить *.exe, где его не должно было быть, и была прямая ссылка на файл, т.е. при переходе по ссылке предлагалась загрузка. Импакт я описал подобным образом. Засчитали как Low

VS

по задумке атака схожа с RTLO https://hackerone.com/reports/229170

ㅤ

Кто знает как увидеть пароль под звечдами..

type:"text" не катит, а в инете только про это.. программы тоже не катят, там какой-то скрипт обрабатывает, кто знает что делать?

type:"text" не катит, а в инете только про это.. программы тоже не катят, там какой-то скрипт обрабатывает, кто знает что делать?

s

Кто знает как увидеть пароль под звечдами..

type:"text" не катит, а в инете только про это.. программы тоже не катят, там какой-то скрипт обрабатывает, кто знает что делать?

type:"text" не катит, а в инете только про это.. программы тоже не катят, там какой-то скрипт обрабатывает, кто знает что делать?

Так в HTML уже звезды что ли?