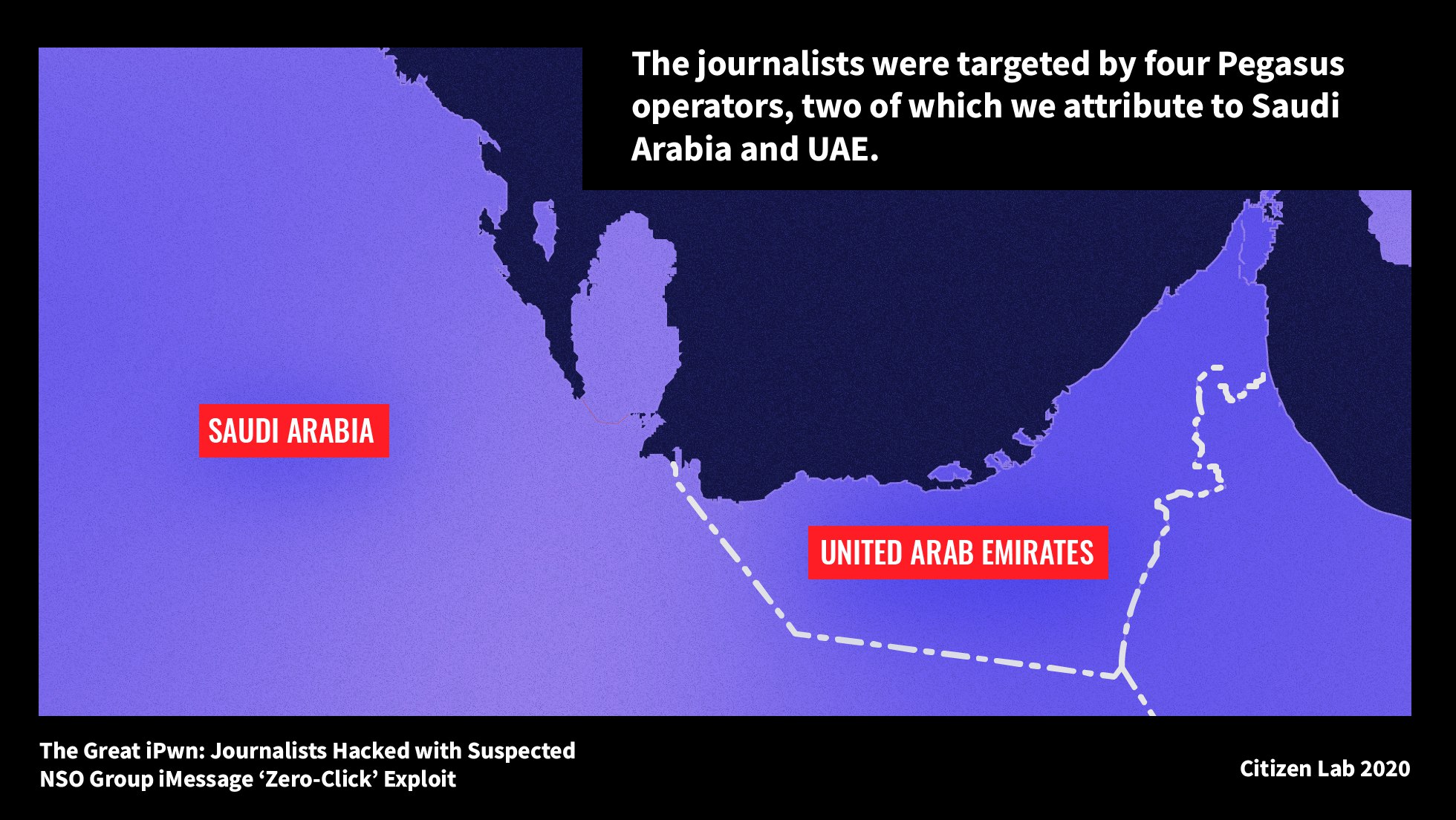

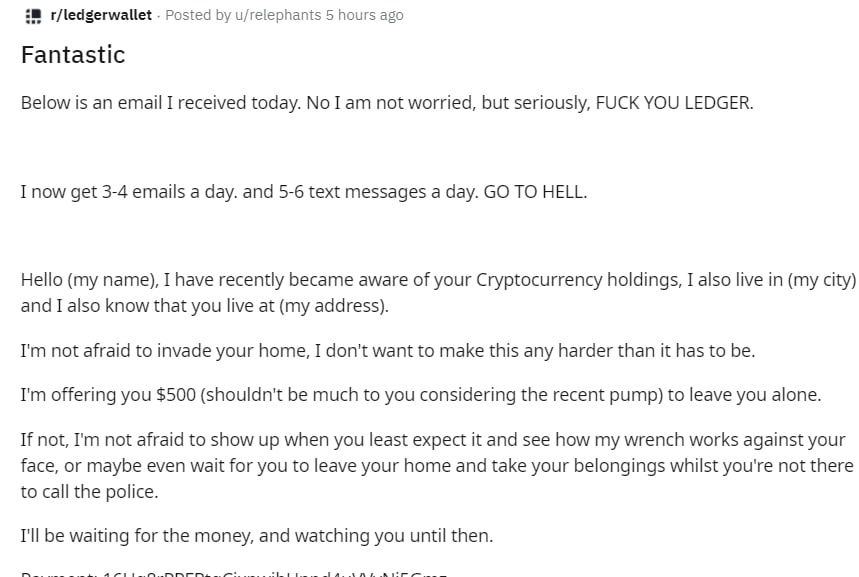

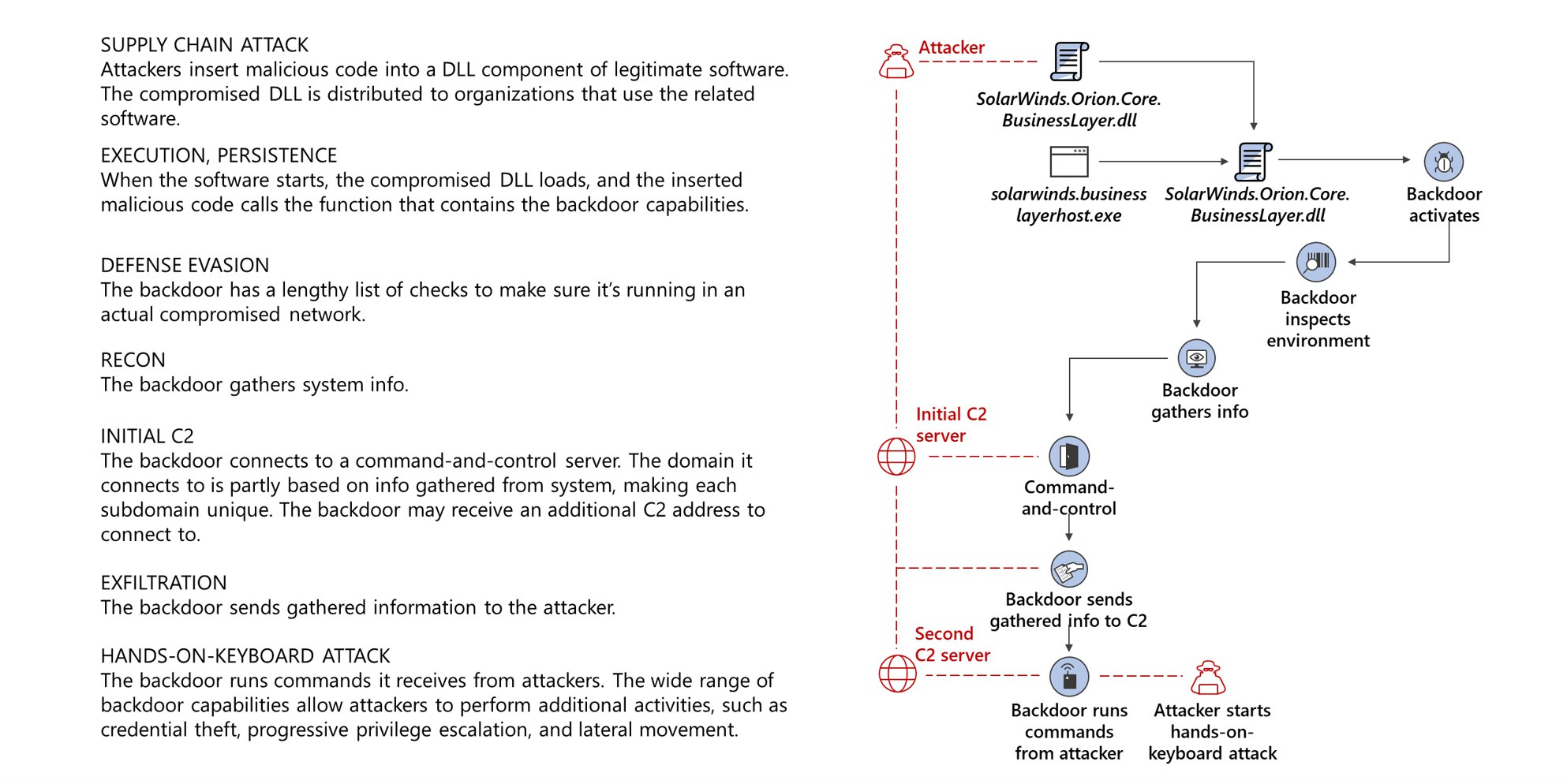

И снова жопа в iOS, ну что ж такое. Похоже, NSO group то ли сами нашли, то ли купили у кого-то уязвимость в мессенджера iMessage, и заказчик компании. использовали её для взлома журналистов и других сотрудников канала Al Jazeera. Нюанс в том, что использовалась цепочка уязвимостей, которая, видимо, включала в себя эксплойт iMessage, который был незаметен пользователям и не требовал никаких действий с их стороны. Предполагается, что эта цепочка под названием KISMET применялась в период с октября по декабрь 2019 года, возможными исполнителями взлома были Саудовская Аравия и Объединённые Арабские Эмираты. Как результат взлома, телефон мог удаленно записывать аудио с микрофона, и звонка, и делать снимки камерой. Также, считают исследователи, имплант мог сообщать о местоположении телефона и иметь доступ к паролям на устройстве. Потенциально это лишь часть жертв, и, возможно, о других мы ещё узнаем в будущем. Цепочка KISMET работала вплоть до iOS 13.5.1 ещё в июле 2020 года, а в iOS 14, похоже, новые изменения безопасности сделали её эксплуатацию невозможной. Подробный отчёт об обнаружении результатов этих взломов по ссылке. Но вообще звучит как ситуация, которая на пиз начинается, на дец заканчивается. CitizenLab призывает всех, а особенно журналистов, обновиться до iOS 14, хотя стоимость таких эксплойтов и решений NSO Group такова, что использоваться это будет только очень таргетированно, против конкретных людей. Но все равно лучше проапдейтиться.

https://citizenlab.ca/2020/12/the-great-ipwn-journalists-hacked-with-suspected-nso-group-imessage-zero-click-exploit/PS а ведь кто-то за такую цепочку уязвимостей вполне мог получить 3-5млн долларов