SG

Size: a a a

2021 May 11

А это зависит уже от самой железяки

B

вообще судьба меня привела к VDS из за постоянных 500 на хостинге.

Мой сайт был заражен в феврале, и с тех пор постоянные проблемы с ресурсами. Хотя вроде все следы почистил. Но кэш растет постоянно, и в кэше появляются левые файлы /wp, /pytorch

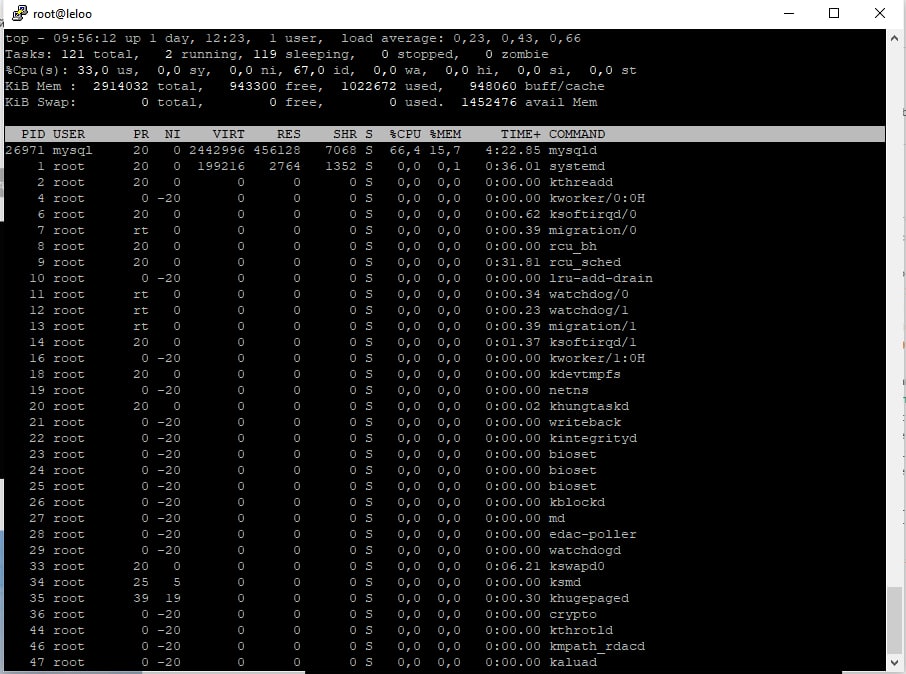

Свободно 100мб из 3Гб это нормально?

И подскажите как на VDS можно определять вектор атак, ко мне все время долбятся с разных ip некие pytorch, какие действия нужно предпринять?

Мой сайт был заражен в феврале, и с тех пор постоянные проблемы с ресурсами. Хотя вроде все следы почистил. Но кэш растет постоянно, и в кэше появляются левые файлы /wp, /pytorch

Свободно 100мб из 3Гб это нормально?

И подскажите как на VDS можно определять вектор атак, ко мне все время долбятся с разных ip некие pytorch, какие действия нужно предпринять?

MT

Интересно, как это.просчитать? То есть, нет же готовых шаблонов по расчету?

SG

Я никогда не пробовал сделать стабильную систему для маршрутизации с несколькими десятками тысяч правил, так что как такое посчитать не знаю. Разве что код netfilter смотреть, либо читать по нему документацию

MT

а может есть вообще другие решения?

SG

1. Нет, это не нормально

2. Уничтожить текущую ВМ и поднять новую на актуальном стеке php/js/что-то-там, где уязвимости исправлены. Если используется crm , то обязательно обновить (и больше не забывать это делать). Правильно настроить SELinux, чтобы щначительно урезать возможность по потенциальным инъекциям для удаленного выполнения кода, Для SSH оставить возможность входа только по ключам без всяких паролей. Ну и не забывать раз в месяц обновлять все это добро

2. Уничтожить текущую ВМ и поднять новую на актуальном стеке php/js/что-то-там, где уязвимости исправлены. Если используется crm , то обязательно обновить (и больше не забывать это делать). Правильно настроить SELinux, чтобы щначительно урезать возможность по потенциальным инъекциям для удаленного выполнения кода, Для SSH оставить возможность входа только по ключам без всяких паролей. Ну и не забывать раз в месяц обновлять все это добро

SG

Разве что провайдерские железяки начального уровня от того же хуавея. Но я в них не силен, как и в решении подобного рода задач

MT

Кстати, вопрос. Может знаете как решить.

Ведь иптейблс по всему правилу пробегает да? Можно ли как-то заставить сделать так, чтобы он не пробегал по всем правилам а сразу как-то использовался нужный чайник?

Ведь иптейблс по всему правилу пробегает да? Можно ли как-то заставить сделать так, чтобы он не пробегал по всем правилам а сразу как-то использовался нужный чайник?

MT

и после выхода с чайника не начинал дальше смотреть правила

*

тут речь уже про коммутаторы идет. управляемые. со своими acl.

*

атаки отловить можно с помощью software dpi (snort for example)

*

поддерживаю.

SG

Бежит по таблицам, потом по цепочкам, пока не встретит правило, которое явно разрешает или явно запрещает прохождение этого конкретного пакета

Так что самые часто используемые правила лучше поднимать наверх, а менее используемые оставлять внизу

Так что самые часто используемые правила лучше поднимать наверх, а менее используемые оставлять внизу

MT

Не получится. Как бы сказать, одно и то же правило используется несколько раз, для конкретного айпи, а потом он переворачивается, то есть сурс стал дст а дст сурсом

MT

Если сказать просто, то это нужно, чтоб запретить доступ юзерам впна. И разрешить только к конкретным хостам и портам. У юзеров ИП адреса прибиты.

SG

Так может тогда просто запретить всем, но разрешить только некоторым хостам идти куда-то дальше ВПНа? Тут будет уже не 50к правил, а штук десять максимум

*

судя по всему это openvpn ?

MT

ну..тут просто требование такое.

то есть дефолт полиси у форварда дроп.

И тут вышло так, что, например есть два юзера 1 и 2 и сервера A и B.

И нужно сделать так, чтобы юзер 1 мог ходить на сервер B на порт 3306

юзер 2 мог ходить на сервак A -порт 22 а на сервак B - порт 8800

И в айпитейблсах.. такая каша происходит

то есть дефолт полиси у форварда дроп.

И тут вышло так, что, например есть два юзера 1 и 2 и сервера A и B.

И нужно сделать так, чтобы юзер 1 мог ходить на сервер B на порт 3306

юзер 2 мог ходить на сервак A -порт 22 а на сервак B - порт 8800

И в айпитейблсах.. такая каша происходит

MT

strongswan

*

1. раздели по "категориям" клиентов. типа:

могут на host1 10.20.0.0/24

могут на host2 10.20.1.0/24

2. приколоти маршруты в стронгсване.

могут на host1 10.20.0.0/24

могут на host2 10.20.1.0/24

2. приколоти маршруты в стронгсване.