Мы много пишем про обнаружение свободно доступных баз данных с персональными данными практически во всех странах мира, но новостей про российские базы данных, оставленные в открытом доступе почти нет (если не считать новость про «руку Кремля»:

https://t.me/dataleak/728).

Может сложиться неверное представление, что в России все замечательно и владельцы крупных российских онлайн-проектов подходят ответственно к хранению данных пользователей. Спешим развенчать данный миф на примере проекта DOC+. 😂

DOC+ (ООО «Новая Медицина») это российская медицинская компания, оказывающая услуги в области телемедицины, вызова врача на дом, хранения и обработки

персональных медицинских данных.

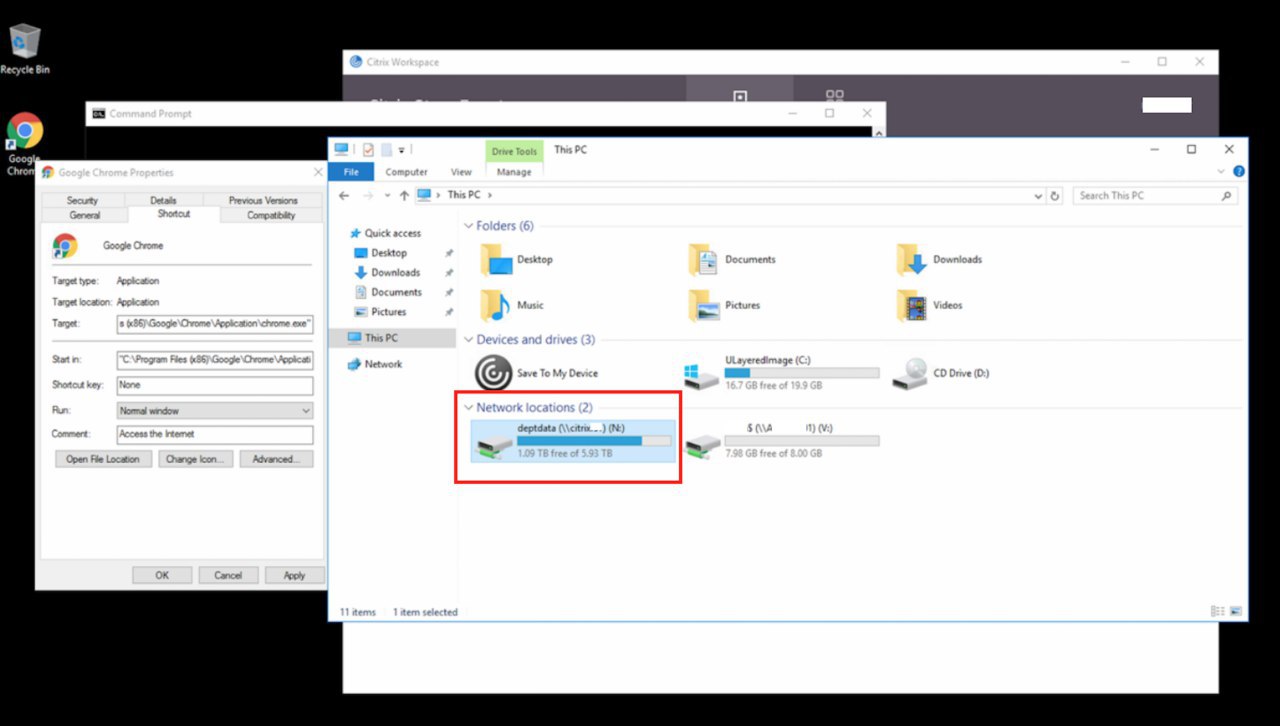

Компания получила инвестиции от Яндекса и для хранения логов доступа клиентов к своему онлайн-сервису использует базу данных ClickHouse, также имеющую отношение к Яндексу (была создана и разрабатывается Яндексом).

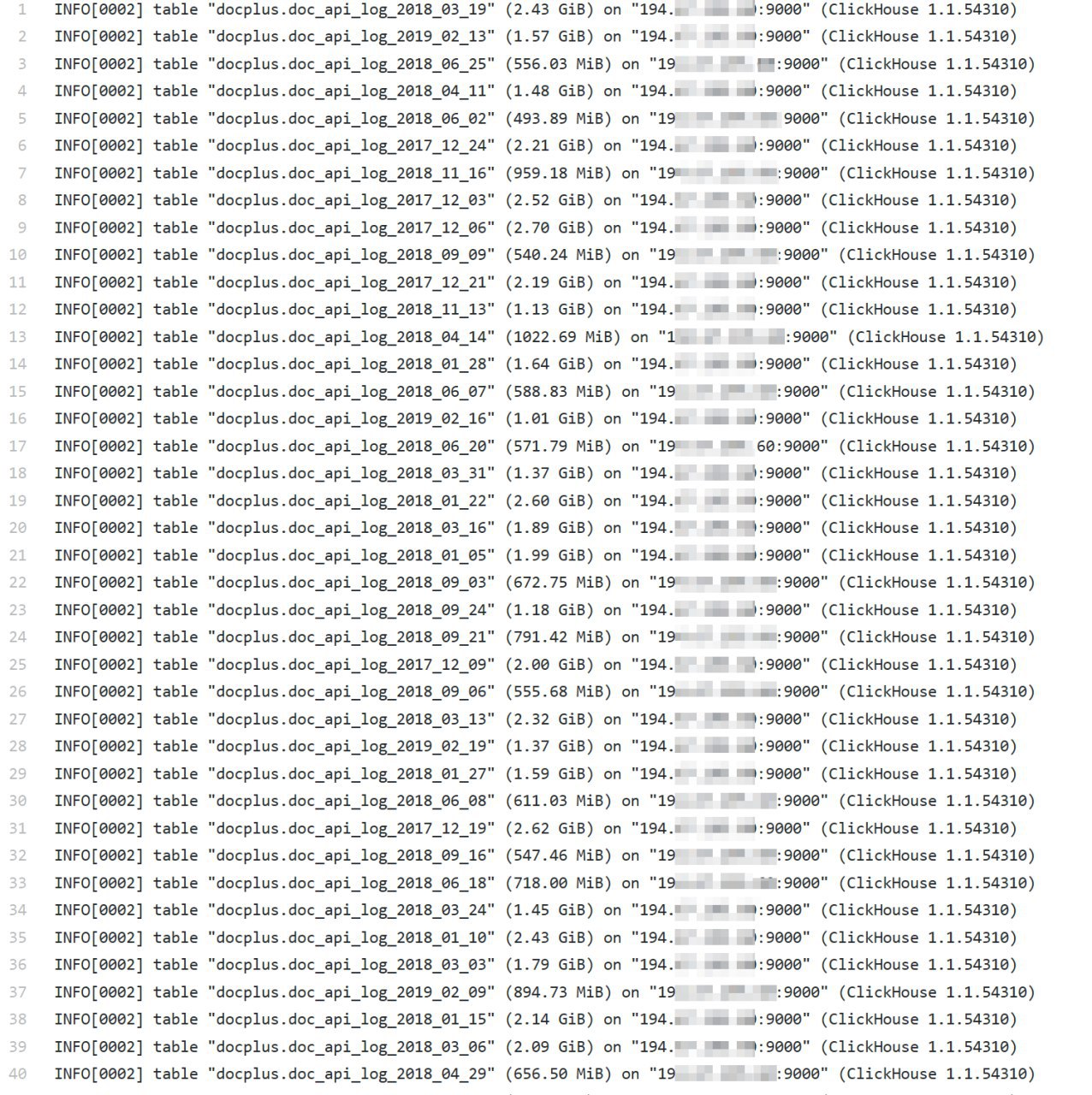

К несчастью эта база ClickHouse свободно доступна, и кто угодно, зная IP-адрес может получить логи доступа. 😱

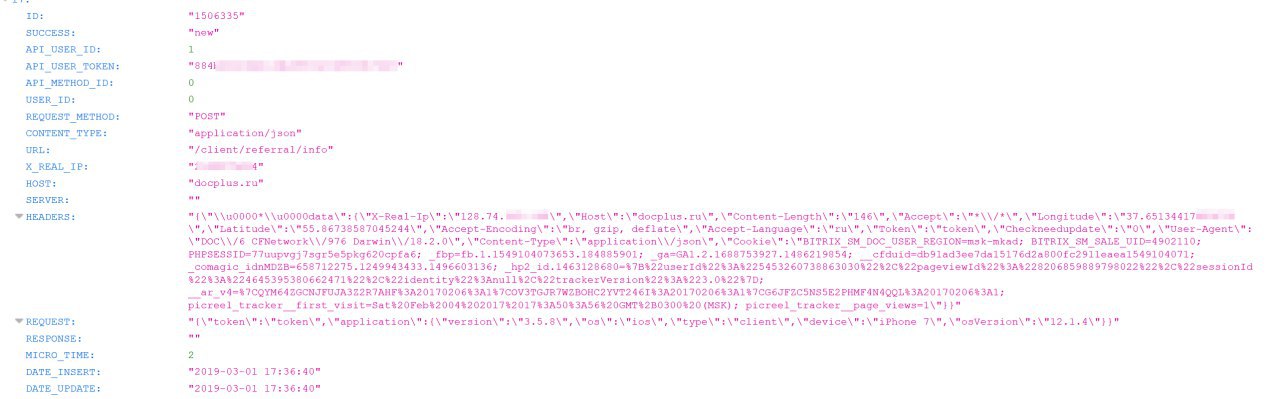

Из логов можно узнать информацию о местоположении некоторых пользователей, их IP-адреса, информацию об устройствах, с которых они подключались к сервису DOC+ и т.п.

Но это не самое интересное. Самое интересное ниже: 👇

В логах также можно найти персональные данные сотрудников ООО «Новая Медицина», а именно: ФИО, даты рождения, пол, ИНН, адреса прописки и фактического места проживания, телефоны, должности, адреса электронной почты и многое другое. Судя по логам, вся эта информация изначально хранится в системе 1С:Предприятие 8.3. 🔥🔥

Более того, в логах содержатся токены (API_USER_TOKEN) пользователей сервиса, с помощью которых можно получить их личные данные. 🔥🔥🔥

База данных «живая», т.е. дополняется новыми логами. По нашей информации, DOC+ были уведомлены, но до сих пор не предприняли никаких действий по закрытию доступа к базе. 🤦♂️

Для обнаружения открытых баз данных ClickHouse удобно использовать поисковик

Shodan.io в связке со специальным скриптом

ClickDown.

Про то, как исследователи обнаруживают открытые базы данных

читайте тут.

За информацию спасибо читателю канала!