MO

Size: a a a

2021 February 25

A1

АЛ

предлагаю наделать скринов факта помощи по нубскому вопросу и выдавать всем ноющим что тут его оскорбили и не отменторстававали

a

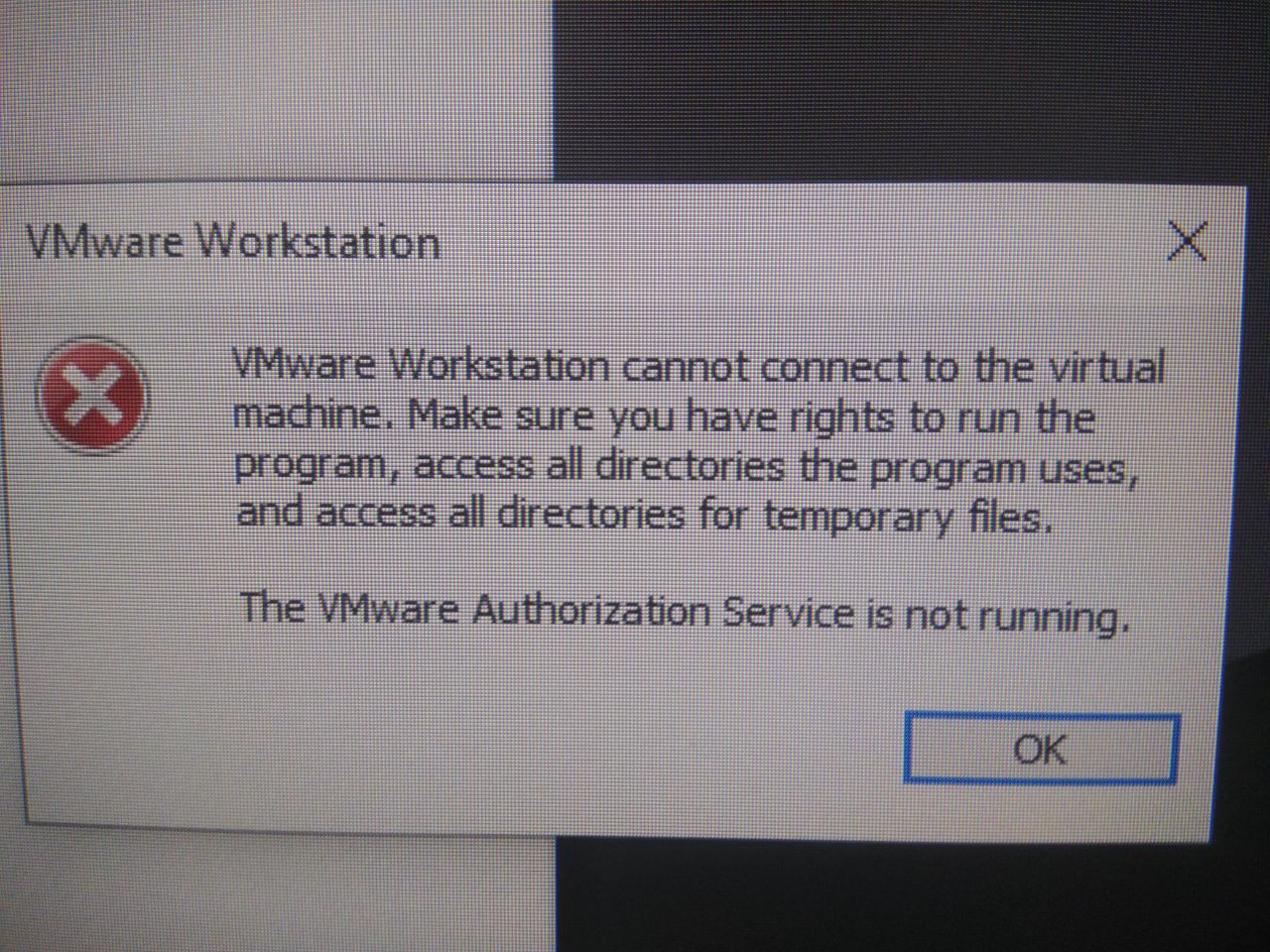

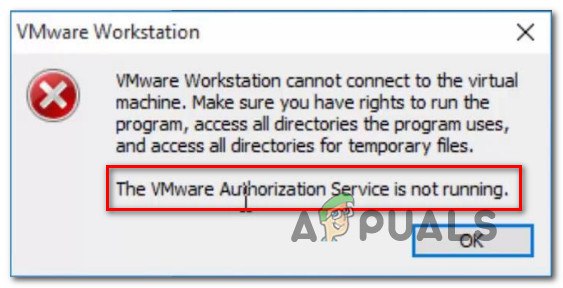

Перепробовал все что было в 4 ссылке, не сработало

a

А то что было в 3 пробовал до переустановки винды, с открытием из под админа

M

Только в понедельник обновился и вот опять: https://www.vmware.com/security/advisories/VMSA-2021-0002.html

MO

Уже ставим патчи

MO

Перепробовал все что было в 4 ссылке, не сработало

Тогда 1 и 2.

a

Тогда 1 и 2.

В общем помогла только установка винды с нуля, без последних обновлений и без отключения лишних функций твикером. Не пойму если честно в чем дело

MO

В общем помогла только установка винды с нуля, без последних обновлений и без отключения лишних функций твикером. Не пойму если честно в чем дело

Руки у твикеро делов из жопы

a

Возможно, юзал только win 10 tweaker, вроде довольно популярный и dws

MO

Возможно, юзал только win 10 tweaker, вроде довольно популярный и dws

С этого надо начинать отладку - удалить все говно от говноделов

A1

В общем помогла только установка винды с нуля, без последних обновлений и без отключения лишних функций твикером. Не пойму если честно в чем дело

Винда-то хоть легальная, или образ тоже с торрентов (aka zver cd)?

a

Andrey 1

Винда-то хоть легальная, или образ тоже с торрентов (aka zver cd)?

Винда с сайта Майкрософт

A1

Винда с сайта Майкрософт

MR

Вопрос по vmware replication. Если я восстановил реплику на втором сайте, можно ли вернуть репликацию как было без пересоздания задания?

AK

Вопрос по vmware replication. Если я восстановил реплику на втором сайте, можно ли вернуть репликацию как было без пересоздания задания?

MR

Спасибо

VK

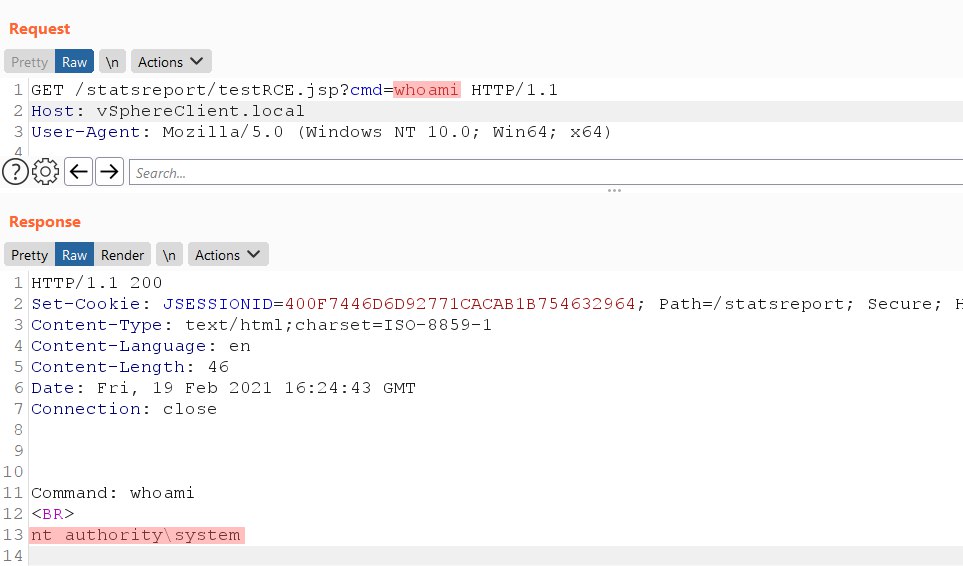

Позавчера VMware пофиксили критическую уязвимость CVE-2021-21972 в VMware vCenter, которую открыли исследователи из Positive Technologies. Ошибка позволяла злоумышленнику осуществить удаленное выполнение кода (RCE) без прохождения аутентификации.

А вчера китайцы из Qihoo 360 опубликовали PoC новой уязвимости и тем самым выпустили джина из бутылки.

Bad Packets сразу же сообщили о маccовом сканировании сети на предмет выявления уязвимых VMware vCenter со стороны злоумышленников. Таковых на данный момент насчитывается более 6 тыс.

С учетом того, что VMware vCenter стоят преимущественно в крупных корпоративных сетях, то в результате происходящего многие компании могут стать жертвами операторов ransomware. Одного дня, прошедшего с выпуска обновления до появления в сети PoC уязвимости, безусловно мало для того, чтобы бОльшая часть VMware vCenter была пропатчена.

Остается вопрос - чем руководствовались китайские ресерчеры, когда публиковали свой proof of concept.

А вчера китайцы из Qihoo 360 опубликовали PoC новой уязвимости и тем самым выпустили джина из бутылки.

Bad Packets сразу же сообщили о маccовом сканировании сети на предмет выявления уязвимых VMware vCenter со стороны злоумышленников. Таковых на данный момент насчитывается более 6 тыс.

С учетом того, что VMware vCenter стоят преимущественно в крупных корпоративных сетях, то в результате происходящего многие компании могут стать жертвами операторов ransomware. Одного дня, прошедшего с выпуска обновления до появления в сети PoC уязвимости, безусловно мало для того, чтобы бОльшая часть VMware vCenter была пропатчена.

Остается вопрос - чем руководствовались китайские ресерчеры, когда публиковали свой proof of concept.

N

Позавчера VMware пофиксили критическую уязвимость CVE-2021-21972 в VMware vCenter, которую открыли исследователи из Positive Technologies. Ошибка позволяла злоумышленнику осуществить удаленное выполнение кода (RCE) без прохождения аутентификации.

А вчера китайцы из Qihoo 360 опубликовали PoC новой уязвимости и тем самым выпустили джина из бутылки.

Bad Packets сразу же сообщили о маccовом сканировании сети на предмет выявления уязвимых VMware vCenter со стороны злоумышленников. Таковых на данный момент насчитывается более 6 тыс.

С учетом того, что VMware vCenter стоят преимущественно в крупных корпоративных сетях, то в результате происходящего многие компании могут стать жертвами операторов ransomware. Одного дня, прошедшего с выпуска обновления до появления в сети PoC уязвимости, безусловно мало для того, чтобы бОльшая часть VMware vCenter была пропатчена.

Остается вопрос - чем руководствовались китайские ресерчеры, когда публиковали свой proof of concept.

А вчера китайцы из Qihoo 360 опубликовали PoC новой уязвимости и тем самым выпустили джина из бутылки.

Bad Packets сразу же сообщили о маccовом сканировании сети на предмет выявления уязвимых VMware vCenter со стороны злоумышленников. Таковых на данный момент насчитывается более 6 тыс.

С учетом того, что VMware vCenter стоят преимущественно в крупных корпоративных сетях, то в результате происходящего многие компании могут стать жертвами операторов ransomware. Одного дня, прошедшего с выпуска обновления до появления в сети PoC уязвимости, безусловно мало для того, чтобы бОльшая часть VMware vCenter была пропатчена.

Остается вопрос - чем руководствовались китайские ресерчеры, когда публиковали свой proof of concept.

6 тысяч vCenter, которые торчат в интернет своей веб мордой? Хочется верить, что подавляющее большинство из них - домашние лабы.