MV

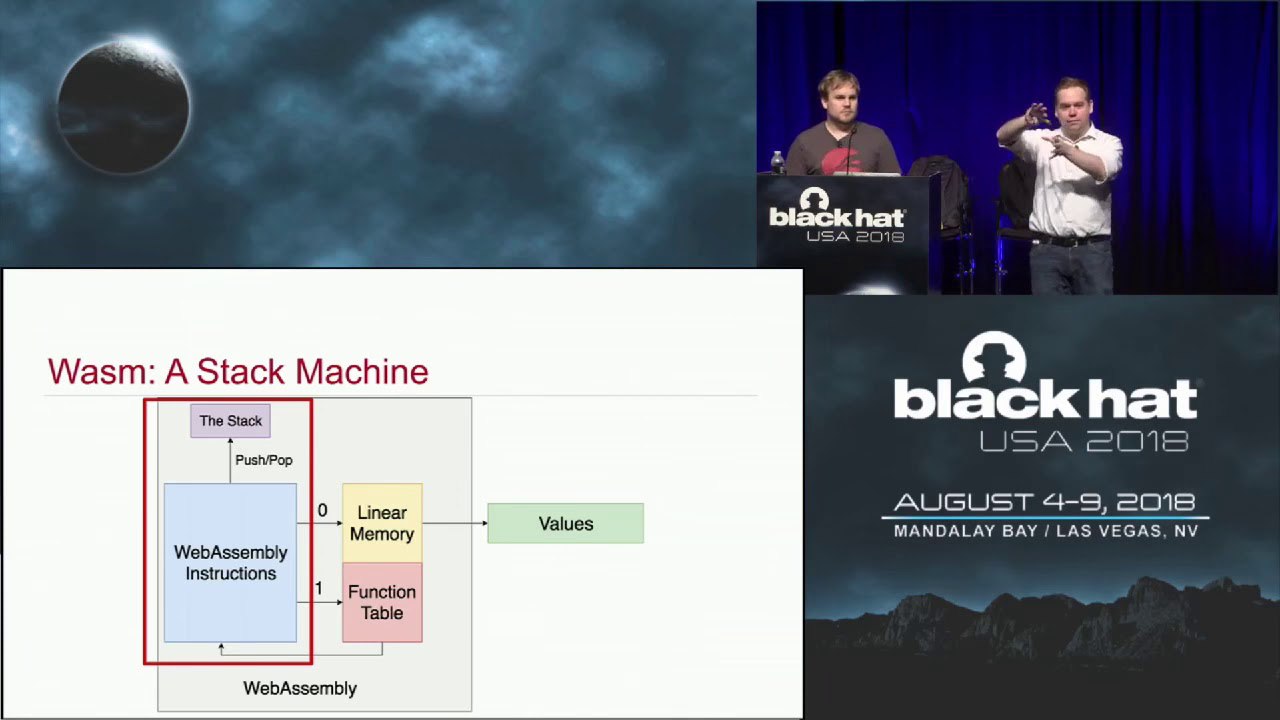

https://www.softwaretalks.io/v/10949/black-hat-usa-2018-webassembly-a-new-world-of-native-exploits-on-the-browser

Все експлойты которые они создали вообще то эксплутация небезопасной работы с памятью C++ и старыми проблемами JS такими как XSS. Я честно говоря не очень понимаю для чего снимаются такие доклады?)