Про DoH холивор набирает обороты:

https://www.zdnet.com/article/dns-over-https-causes-more-problems-than-it-solves-experts-say/Давайте я попробую коротко перевести основное:

0. DNS-over-HTTPS — это протокол (IETF RFC8484), который шифрует DNS-запрос, отправляя его на специальные DNS-серверы с поддержкой DoH (DoH resolvers), которые уже разрешают DNS (дают IP-адрес) внутри запроса DoH и отвечают пользователю также в зашифрованном виде.

Такая схема позволяет скрывать трафик от оборудования провайдера и кrовавой© гебни™.

Считается, что DoH будет более безопасным и защищает пользователя от слежки.

Далее аргументы против DoH:

1. На самом деле, от слежки DoH скрывает только DNS-запросы. При этом собственно трафик же не скрывается! Ну, то есть, ваш браузер все равно будет обращаться по разрешенному IP, который, собственно кrовавая© гебня™ все равно узрит.

Мой контр-аргумент: DoH — это не панацея в единственном виде. Для того, чтоб избавится от слежки полноостью, нужна инфраструктура дальше. А именно CDN-сервисы с поддержкой TRR и разумеется eSNI. При этом остается вопрос доверия по всей цепочке DoH-resolve (public-DNS) -> TRR-CDN -> eSNI-Certificate authorities.

Но у пользователя остается выбор поставщика: не нравится CloudFlare — выбирайте Google. Не доверяете Google — покупайте услуги у, например, Quad9. Все зависит от вашей личной модели угроз, предпочтений и сервисной поддержки. Или вы можете даже оставить как есть или купить говна у условного касперского.

2. DoH множит на ноль корпортативные политики. Типа, тогда условный сбербанк не сможет контролировать сотрудников — че-куда они на рабочем месте ходят.

Мой контр-аргумент: Это правда. Фильтры, которые устанавливаются в корпорациях тоже помножатся на ноль. Но никто не запрещает корпоративным политикам запретить использование браузеров с поддержкой DoH

3. DoH ослабляет кибербезопасность. Типа, множество уже готовых решений по ИБ станут бесполезными. Цитирую: «

беспрепятственное использование зашифрованного DNS, в частности DNS через HTTPS, может позволить злоумышленникам и инсайдерам обойти организационный контроль».

Мой контр-аргумент: и это тоже правда. Но про корпоративные решения сказано выше, а про решения для частников — инфраструктра DoH+CDN+TRR+eSNI может стать сервисом по обеспечению этой самой кибербезопасности.

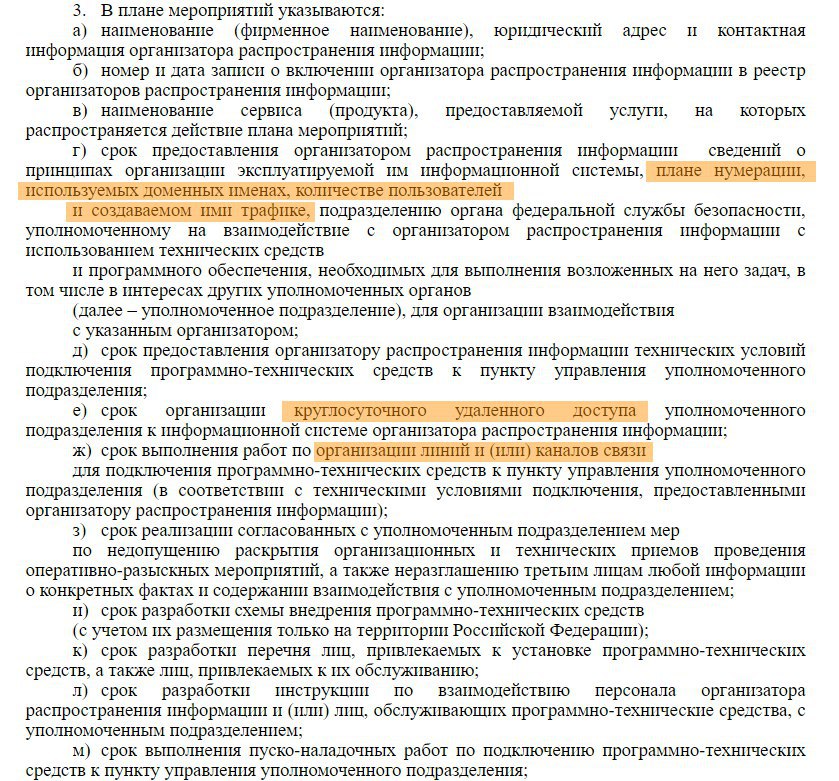

4. DoH помогает преступникам(!) Типа, проблема в том, что все великолепие DoH+CDN+TRR+eSNI могут использовать всякие пираты и наркоторговцы, чтоб обходить блокировки "по судебным спискам".

Мой контр-аргумент: это самый тупой аргумент из списка, на который я задолбался отвечать: на самом деле, преступники всяческие давно используют VPN, TOR и прочие шифропанк-инструменты. Ну, появится еще один — и че? Вопрос взаимодействия провайдеров DoH+CDN+TRR+eSNI (надо бы название придумать общее к этому) и всяческих Интерполов — открыт. Никто не мешает привлекать их к расследованиям (я даже поддерживаю!), чтоб ловить международных киберпреступников и сажать их тюрьма.

ERGO: на самом деле, вот прям щас открывается просто офигенное окно для запуска стартапа-провайдера класса Security-as-a-Service. Конурировать с CF, Google и Quad9 будет трудно, конечно, но свою нишу найти такой сервис сможет. Инвестиции, правда, тут потребуются приличные, да...