VB

Size: a a a

2021 January 02

вот и я про них вспомнил ) осталось определиться, что сделать затем на роутере, в который придёт 2 разных VLAN

VB

хотя мой вайфайный ноут останется не у дел, ну с этим я смирюсь

прибейте ему ip по маку и пускайте на фаерволе только его

DP

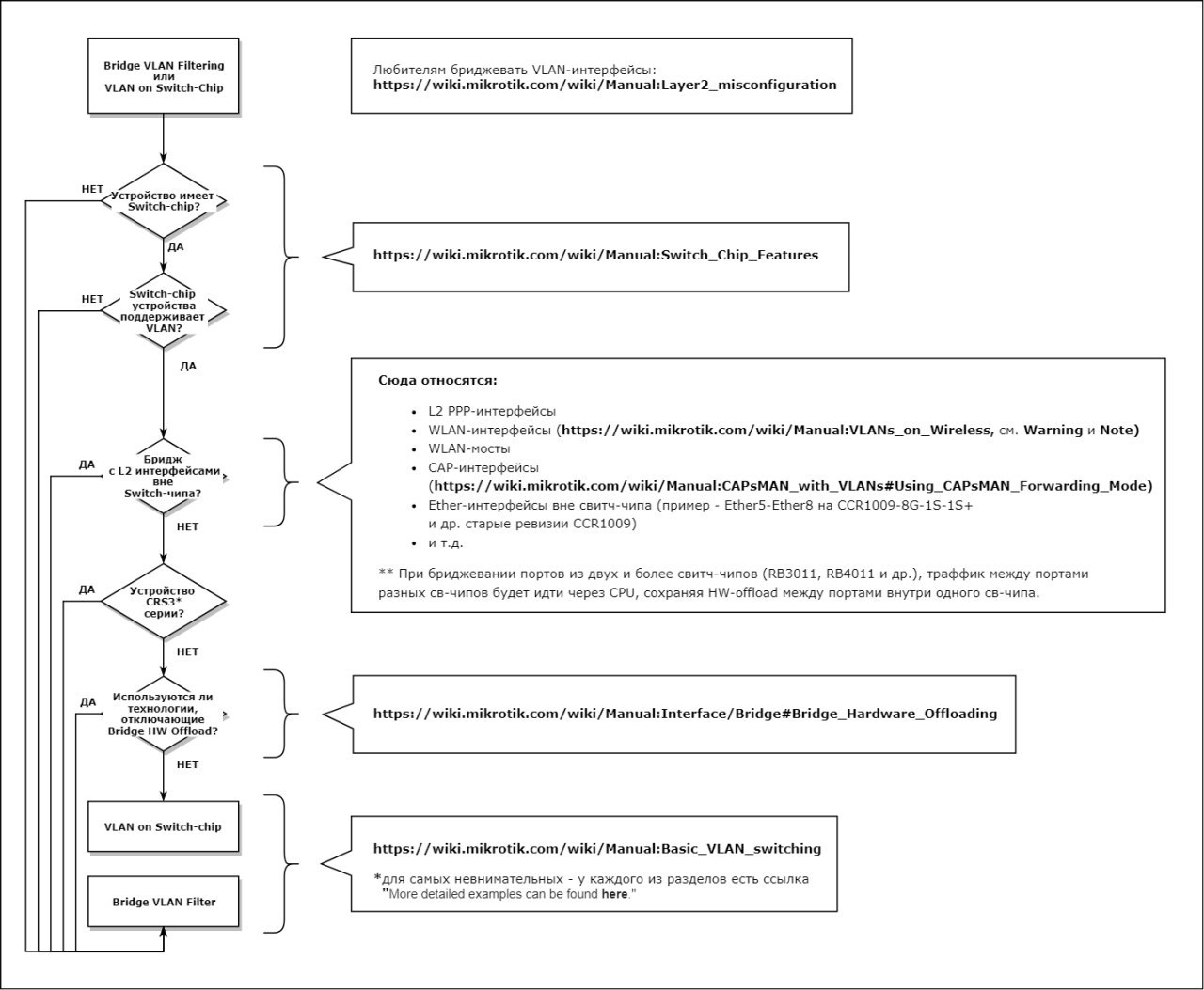

а к какому из вариантов относится Hex S?

VB

да и вообще нормальные точки доступа могут несколько ssid вещать, так что никто не запрещает сделать 2 wifi сети, условно доверенную и гостевую

DP

да и вообще нормальные точки доступа могут несколько ssid вещать, так что никто не запрещает сделать 2 wifi сети, условно доверенную и гостевую

О! А вот это я не копнул! В точке у меня, если не ошибаюсь, вшит Padavan, с него станется что-то такое иметь. Пойду проверю, спасибо!

VB

а к какому из вариантов относится Hex S?

к тому который без поддержки vlan table на свиччипе

VB

но если там только 1 порт на свитч идет, то достаточно будет просто vlan интерфейсов на порту

DP

да и вообще нормальные точки доступа могут несколько ssid вещать, так что никто не запрещает сделать 2 wifi сети, условно доверенную и гостевую

Вы абсолютно правы, действительно гостевая сеть включается. Пошёл изучать, в чём её особенности. Ещё раз спасибо!

DP

Вы абсолютно правы, действительно гостевая сеть включается. Пошёл изучать, в чём её особенности. Ещё раз спасибо!

Зараза, она не блокирует шары. Там только скорость можно урезать и изоляцию клиентов друг от друга сделать. Что ж, ладно, вектор мне задан, не буду больше тут флудить, пока не застряну окончательно )

VB

Зараза, она не блокирует шары. Там только скорость можно урезать и изоляцию клиентов друг от друга сделать. Что ж, ладно, вектор мне задан, не буду больше тут флудить, пока не застряну окончательно )

отдельный ssid с отдельным vlan тегом летит до роутера, и там на фаерволе этим клиентам разрешено только в тырнет

f

“6.5 Passive Keepalive

Most importantly, and most elegant, WireGuard implements a passive keepalive mechanism to ensure that sessions stay active and allow both peers to passively determine if a connection has failed or been disconnected. If a peer has received a validly-authenticated transport data message (section 5.4.6), but does not have any packets itself to send back for Keepalive-Timeout seconds, it sends a keepalive message.”

Сложно это назвать хаком, автор вполне разумно поясняет концепцию заложенную в данную функцию.

Но я допускаю, что мог пересмотреть своё видение.

Most importantly, and most elegant, WireGuard implements a passive keepalive mechanism to ensure that sessions stay active and allow both peers to passively determine if a connection has failed or been disconnected. If a peer has received a validly-authenticated transport data message (section 5.4.6), but does not have any packets itself to send back for Keepalive-Timeout seconds, it sends a keepalive message.”

Сложно это назвать хаком, автор вполне разумно поясняет концепцию заложенную в данную функцию.

Но я допускаю, что мог пересмотреть своё видение.

Это не то, я за Peristent-Keepalive.

DP

отдельный ssid с отдельным vlan тегом летит до роутера, и там на фаерволе этим клиентам разрешено только в тырнет

точка не умеет SSID-ить (кажется), а умный свитч не знает, к какой wifi-сети подключился чел.

VB

другой ssid со своим vlan тегом (вешать на точке доступа или на свиче по обстаятельствам) идет до роутера и там этим клиентам можно на сервер

f

“6.5 Passive Keepalive

Most importantly, and most elegant, WireGuard implements a passive keepalive mechanism to ensure that sessions stay active and allow both peers to passively determine if a connection has failed or been disconnected. If a peer has received a validly-authenticated transport data message (section 5.4.6), but does not have any packets itself to send back for Keepalive-Timeout seconds, it sends a keepalive message.”

Сложно это назвать хаком, автор вполне разумно поясняет концепцию заложенную в данную функцию.

Но я допускаю, что мог пересмотреть своё видение.

Most importantly, and most elegant, WireGuard implements a passive keepalive mechanism to ensure that sessions stay active and allow both peers to passively determine if a connection has failed or been disconnected. If a peer has received a validly-authenticated transport data message (section 5.4.6), but does not have any packets itself to send back for Keepalive-Timeout seconds, it sends a keepalive message.”

Сложно это назвать хаком, автор вполне разумно поясняет концепцию заложенную в данную функцию.

Но я допускаю, что мог пересмотреть своё видение.

То, что называется passive keepalive, это не "keepalive" в привычном понииании.

RP

Это не то, я за Peristent-Keepalive.

Угу, вижу, как раз в man про них прочитал сейчас. С этими всё ясно, хотя в спецификации о них не слова. Странное дело, посмотрю завтра исходники, может там что-то прояснится.

f

Он не шлёт пирам никаких пакетов вообще, а вот ответить на "аутентифицрованный" пакет как-то же должен. Вот это и есть пассивный режим.

f

Угу, вижу, как раз в man про них прочитал сейчас. С этими всё ясно, хотя в спецификации о них не слова. Странное дело, посмотрю завтра исходники, может там что-то прояснится.

RP

Он не шлёт пирам никаких пакетов вообще, а вот ответить на "аутентифицрованный" пакет как-то же должен. Вот это и есть пассивный режим.

Если syslog отправил пакет, то отвечать нечего. Как и указал автор, логика простая, понять, жив ли пир или нет, в таком случае.

Другой необходимости отвечать на аутентифицированный пакет нет на самом деле, Stateless протоколу.

Другой необходимости отвечать на аутентифицированный пакет нет на самом деле, Stateless протоколу.

f

Если syslog отправил пакет, то отвечать нечего. Как и указал автор, логика простая, понять, жив ли пир или нет, в таком случае.

Другой необходимости отвечать на аутентифицированный пакет нет на самом деле, Stateless протоколу.

Другой необходимости отвечать на аутентифицированный пакет нет на самом деле, Stateless протоколу.

Именно)

f

В этом вся "элегантность" wireguard, он не делает ничего, кроме того, что действительно необходимо. Минимализм во всей красе.