AS

Size: a a a

2021 September 16

22

Антон, про это и говориться , что все уже давно придумано, осталось тока желание воплотить. Ждем.

DD

цвеха под юнити и модиконы. чтобы смоделировать атаку вам надо не симуляцию плк. а эмуляцию сегмента асу тп с виртуализацией плк и скады.

C

Понял , спасибо

DD

для этого есть бесплатные тулы, типа EVE-NG.

AL

Siemens и Schneider Electric выпустили 25 рекомендаций по устранению более 40 уязвимостей в производимых системах промышленного управления (ICS).

Siemens предоставила 21 новую и обновила 25 ранее опубликованных рекомендаций по закрытию 36 уязвимостей, в том числе критических.

Одна из которых, например, касается платформы управления зданием Desigo CC и станции управления Cerberus (DMS), которые в случае подключения к Интернет несут риск выполнения неаутентифицированным злоумышленником произвольного кода в уязвимой системе.

Другая связана с проблемами вводом команд в приложении Siveillance Open Interface Services (OIS) для систем управления зданиями Siemens, и может использована удаленным злоумышленником, не прошедшим проверку подлинности, для выполнения кода с привилегиями root.

Серьезные ошибки также устранены: в веб-сервере для устройств автоматизации APOGEE (вызывает переполнение буфера для выполнения произвольного кода с привилегиями root), приложении Siemens Industrial Edge (позволяет неаутентифицированному злоумышленнику изменять пароль любого пользователя в системе, выдавать себя за этого пользователя), реле SIPROTEC 5 (дает возможность вызывать состояние отказа в обслуживании (DoS) или выполнять произвольный код).

Исправления также коснулись устройств Ruggedcom ROX (получение контроля над устройством), Simcenter STAR-CCM и Viewer (выполнение кода или извлечение данных), Siemens NX (нарушение доступа и выполнение кода), SINEC NMS (загрузка файлов из файловой системы и управление конфигурацией), переключатели SCALANCE (DoS), Teamcenter (захват учетной записи и несанкционированный доступ к данным), модули SIMATIC NET CP (DoS), LOGO CMR и SIMATIC RTU 3000 (DoS), SIPROTEC 5 (DoS), RFID-терминалы (выполнение кода) и SINEMA Remote Connect Server (DoS), Teamcenter Active Workspace, SINEMA Server и Simcenter Fema (раскрытие информации, перехват соединения и обход пути).

Schneider Electric выпустила исправления для 7 уязвимостей, в том числе 2 критические баги в StruxureWare Data Center Expert, который предназначен для управления физической инфраструктурой. Ошибки дают возможность злоумышленнику удаленно выполнить произвольный код, что, по словам промышленного гиганта, может привести к простою или отключению оборудования.

Уязвимости в EcoStruxure Control Expert, EcoStruxure Process Expert и SCADAPack RemoteConnect могут быть реализованы злоуымшленником лишь после открытия жертвой файла вредоносного проекта, тогда он получит доступ для выполнения произвольного кода.

Еще 3 серьезных недостатка исправлены в компонентах веб-сервера ПЛК Modicon M340, которые позволяли получать конфиденциальную информацию или вызывать состояние DoS.

Ответственным за ICS следует внимательно отнестись к рекомендациям и исправлениям производителей, ведь мы прекрасно помним о том, что промышленные системы были и остаются в фокусе кибератак.

Siemens предоставила 21 новую и обновила 25 ранее опубликованных рекомендаций по закрытию 36 уязвимостей, в том числе критических.

Одна из которых, например, касается платформы управления зданием Desigo CC и станции управления Cerberus (DMS), которые в случае подключения к Интернет несут риск выполнения неаутентифицированным злоумышленником произвольного кода в уязвимой системе.

Другая связана с проблемами вводом команд в приложении Siveillance Open Interface Services (OIS) для систем управления зданиями Siemens, и может использована удаленным злоумышленником, не прошедшим проверку подлинности, для выполнения кода с привилегиями root.

Серьезные ошибки также устранены: в веб-сервере для устройств автоматизации APOGEE (вызывает переполнение буфера для выполнения произвольного кода с привилегиями root), приложении Siemens Industrial Edge (позволяет неаутентифицированному злоумышленнику изменять пароль любого пользователя в системе, выдавать себя за этого пользователя), реле SIPROTEC 5 (дает возможность вызывать состояние отказа в обслуживании (DoS) или выполнять произвольный код).

Исправления также коснулись устройств Ruggedcom ROX (получение контроля над устройством), Simcenter STAR-CCM и Viewer (выполнение кода или извлечение данных), Siemens NX (нарушение доступа и выполнение кода), SINEC NMS (загрузка файлов из файловой системы и управление конфигурацией), переключатели SCALANCE (DoS), Teamcenter (захват учетной записи и несанкционированный доступ к данным), модули SIMATIC NET CP (DoS), LOGO CMR и SIMATIC RTU 3000 (DoS), SIPROTEC 5 (DoS), RFID-терминалы (выполнение кода) и SINEMA Remote Connect Server (DoS), Teamcenter Active Workspace, SINEMA Server и Simcenter Fema (раскрытие информации, перехват соединения и обход пути).

Schneider Electric выпустила исправления для 7 уязвимостей, в том числе 2 критические баги в StruxureWare Data Center Expert, который предназначен для управления физической инфраструктурой. Ошибки дают возможность злоумышленнику удаленно выполнить произвольный код, что, по словам промышленного гиганта, может привести к простою или отключению оборудования.

Уязвимости в EcoStruxure Control Expert, EcoStruxure Process Expert и SCADAPack RemoteConnect могут быть реализованы злоуымшленником лишь после открытия жертвой файла вредоносного проекта, тогда он получит доступ для выполнения произвольного кода.

Еще 3 серьезных недостатка исправлены в компонентах веб-сервера ПЛК Modicon M340, которые позволяли получать конфиденциальную информацию или вызывать состояние DoS.

Ответственным за ICS следует внимательно отнестись к рекомендациям и исправлениям производителей, ведь мы прекрасно помним о том, что промышленные системы были и остаются в фокусе кибератак.

2021 September 17

DD

DD

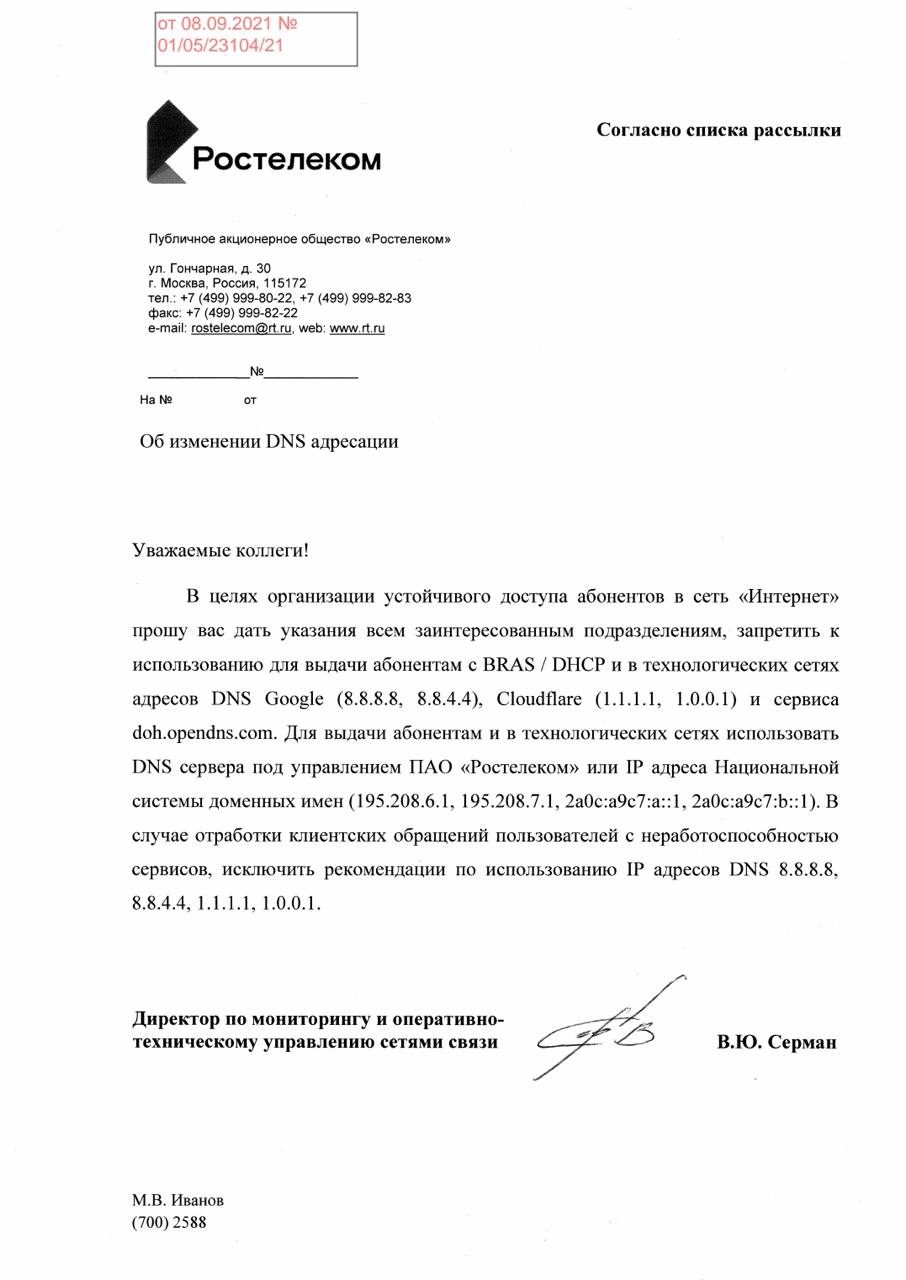

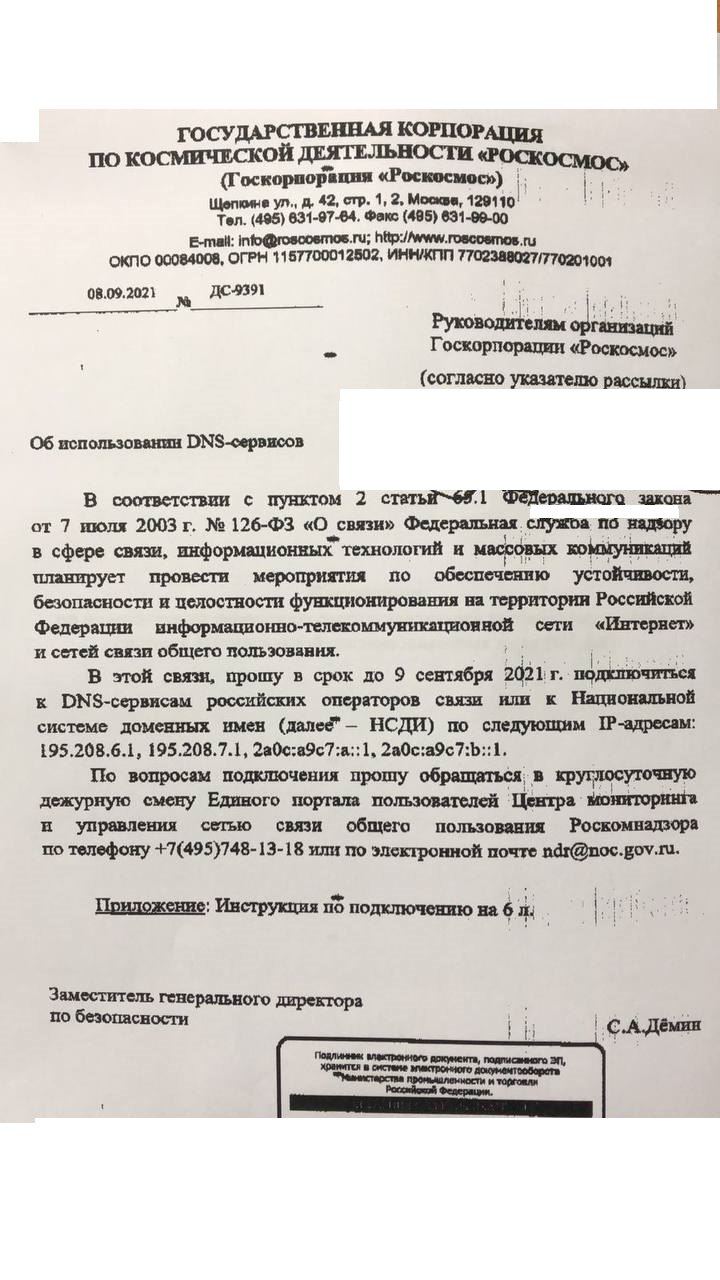

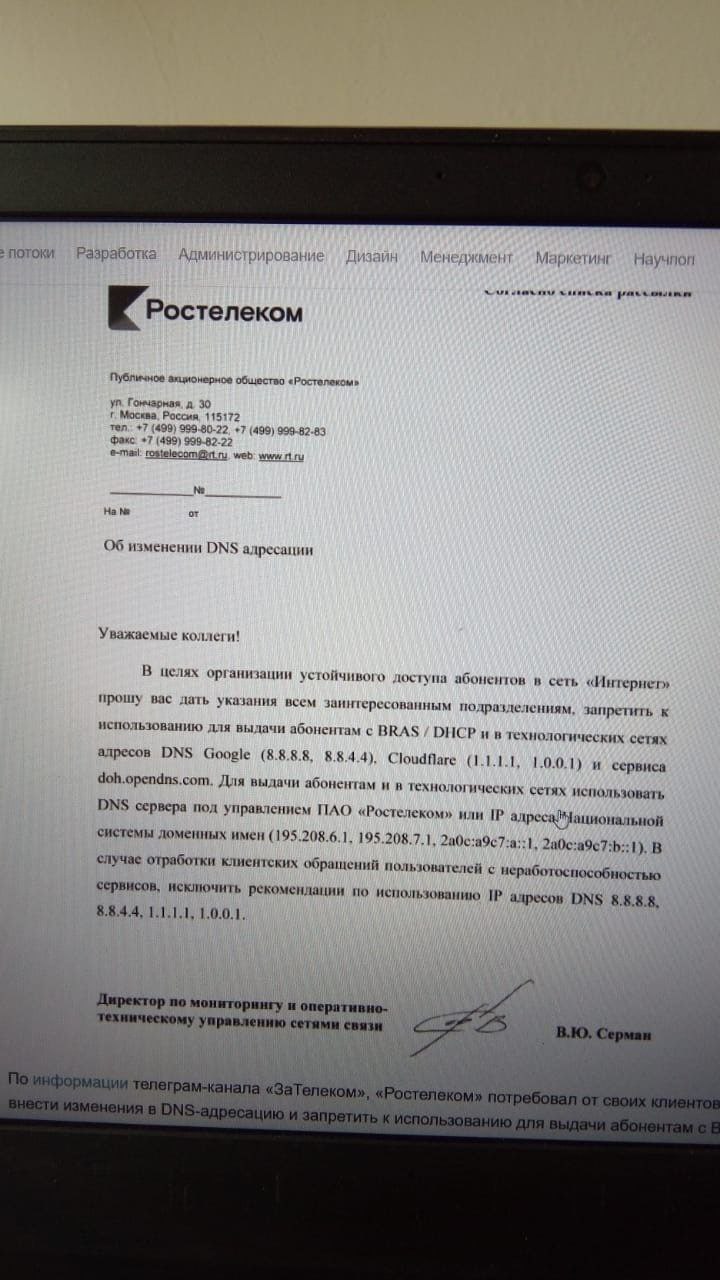

Нацфаервол крепчает.

DD

Теперь и технологических сетей добрались)))

AA

Dns-over-tls, dns-over-https, dns-QUIC наше всё.

AC

...точно крепчает!

22

что то как то вы под задержались с новостью Дмитрий

22

такие письма от 8 много кто получил )

MD

Спам рассылка похоже

DD

Так а шож вы молчали несколько месяцев?

22

да, это больше с другим связано ) на мой взгляд. Намек понял, исправлюсь )