Обещанный технический разбор утечки персональных данных клиентов

Inventive Retail Group (

IRG управляет сетями

re:Store, Samsung, Sony Centre, Nike, Street Beat и др.). 🔥🔥🔥

Сразу обозначим, что

речь идет именно об утечке данных, чтобы официально не заявляли представители

IRG и аффилированных с ней компаний. Почему это утечка будет объяснено ниже. И подчеркнем, что пострадали данные не только клиентов магазинов

Sony Centre и

Street Beat, как пишут многие СМИ, но также и покупатели

re:Store, Samsung, Nike и

Lego.

04.06.2019 в 18:10 (МСК)

DeviceLock Data Breach Intelligence обнаружил в свободном доступе сервер Elasticsearch с индексами:

graylog2_0

readme

unauth_text

http:

graylog2_1

На момент обнаружения суммарное количество записей в двух индексах (

graylog2_0 и

graylog2_1) составляло 28,670,513.

В

graylog2_0 содержались старые логи (начиная с 16.11.2018), а в

graylog2_1 – новые логи (начиная с марта 2019 и по 04.06.2019). До момента закрытия доступа к Elasticsearch, количество записей в

graylog2_1 росло.

Мы оповестили

IRG о проблеме в 18:25 и к 22:30 сервер «тихо» исчез из свободного доступа. На момент закрытия сервера количество записей в индексах

graylog2_0 и

graylog2_1 уже составляло 28,677,094. 😎

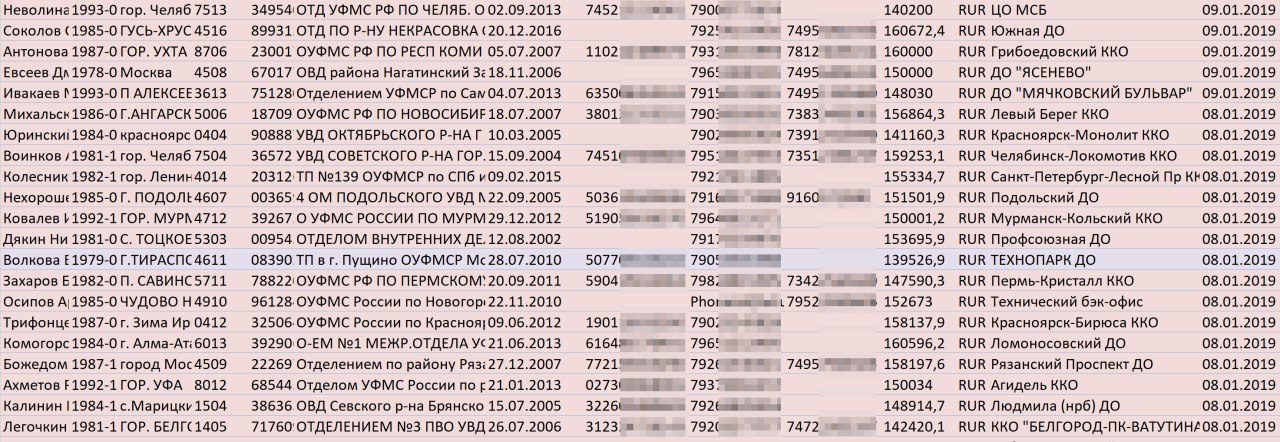

В логах содержалось (все данные – оценочные, дубли из подсчетов не удалялись, поэтому объем реальной утекшей информации скорее всего меньше):

🌵 более 3 млн. адресов электронной почты покупателей магазинов

re:Store,

Samsung,

Street Beat и

Lego

🌵 более 7 млн. телефонов покупателей магазинов

re:Store,

Sony,

Nike,

Street Beat и

Lego

🌵 более 21 тыс. пар логин/пароль от личных кабинетов покупателей магазинов

Sony и

Street Beat.

🌵 большинство записей с телефонами и электронной почтой также содержали ФИО (часто латиницей) и номера карт лояльности.

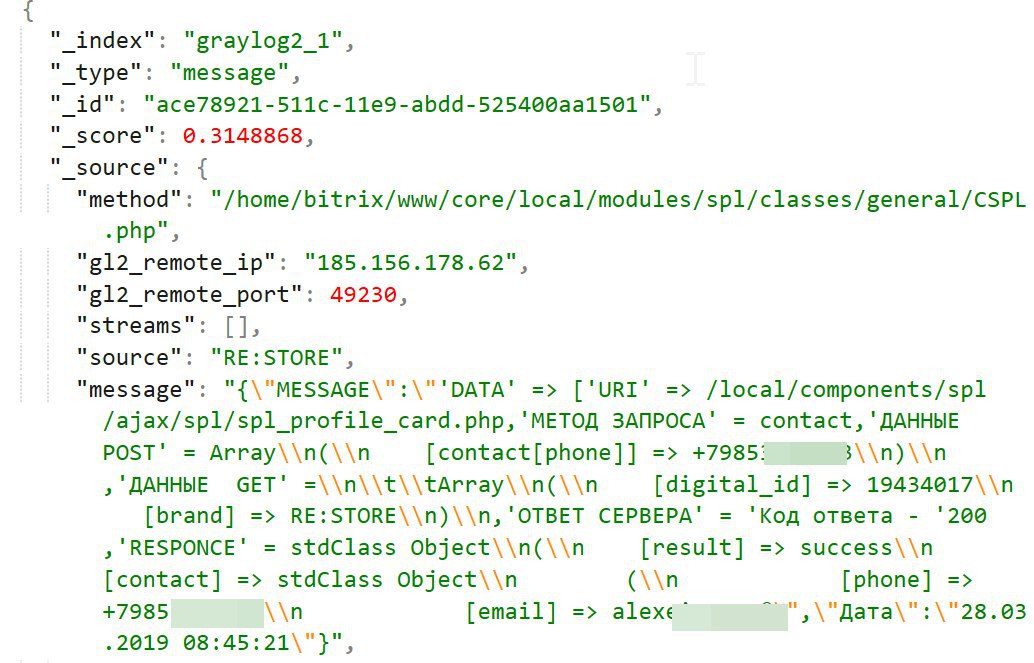

Вот пример из лога, относящийся к клиенту магазина

Nike (мы заменили чувствительные данные на символы «Х»):

"message": "{\"MESSAGE\":\"[URI] /personal/profile/[МЕТОД ЗАПРОСА] contact[ДАННЫЕ POST] Array\\n(\\n [contact[phone]] => +7985026XXXX\\n [contact[email]] => XXX@mail.ru\\n [contact[channel]] => \\n [contact[subscription]] => 0\\n)\\n[ДАННЫЕ GET] Array\\n(\\n [digital_id] => 27008290\\n [brand] => NIKE\\n)\\n[ОТВЕТ СЕРВЕРА] Код ответа - 200[ОТВЕТ СЕРВЕРА] stdClass Object\\n(\\n [result] => success\\n [contact] => stdClass Object\\n (\\n [phone] => +7985026XXXX\\n [email] => XXX@mail.ru\\n [channel] => 0\\n [subscription] => 0\\n )\\n\\n)\\n\",\"DATE\":\"31.03.2019 12:52:51\"}",

XXX@mail.ru\\n [contact[channel]] => \\n [contact[subscription]] => 0\\n)\\n[ДАННЫЕ GET] Array\\n(\\n [digital_id] => 27008290\\n [brand] => NIKE\\n)\\n[ОТВЕТ СЕРВЕРА] Код ответа - 200[ОТВЕТ СЕРВЕРА] stdClass Object\\n(\\n [result] => success\\n [contact] => stdClass Object\\n (\\n [phone] => +7985026XXXX\\n [email] => XXX@mail.ru\\n [channel] => 0\\n [subscription] => 0\\n )\\n\\n)\\n\",\"DATE\":\"31.03.2019 12:52:51\"}",

А вот пример того, как в логах хранились логины и пароли от личных кабинетов покупателей на сайтах

sc-store.rusc-store.ru и

street-beat.rustreet-beat.ru:

"message":"{\"MESSAGE\":\"[URI]/action.php?a=login&sessid=93164e2632d9bd47baa4e51d23ac0260&login=XXX%40gmail.com&password=XXX&remember=Y[МЕТОД ЗАПРОСА] personal[ДАННЫЕ GET] Array\\n(\\n [digital_id] => 26725117\\n [brand]=> SONY\\n)\\n[ОТВЕТ СЕРВЕРА] Код ответа - [ОТВЕТ СЕРВЕРА] \",\"DATE\":\"22.04.2019 21:29:09\"}"

/action.php?a=login&sessid=93164e2632d9bd47baa4e51d23ac0260&login=XXX%40gmail.com&password=XXX&remember=Y[МЕТОД ЗАПРОСА] personal[ДАННЫЕ GET] Array\\n(\\n [digital_id] => 26725117\\n [brand]=> SONY\\n)\\n[ОТВЕТ СЕРВЕРА] Код ответа - [ОТВЕТ СЕРВЕРА] \",\"DATE\":\"22.04.2019 21:29:09\"}"

Какое-то время после закрытия доступа к Elasticsearch логины и пароли продолжали работать. Сейчас компания

IRG заявляет, что они принудительно сменили пароли клиентов. Это хорошая новость. 😂

Однако, перейдем к совсем плохим новостям и объясним, почему

это именно утечка персональных данных клиентов

IRG.

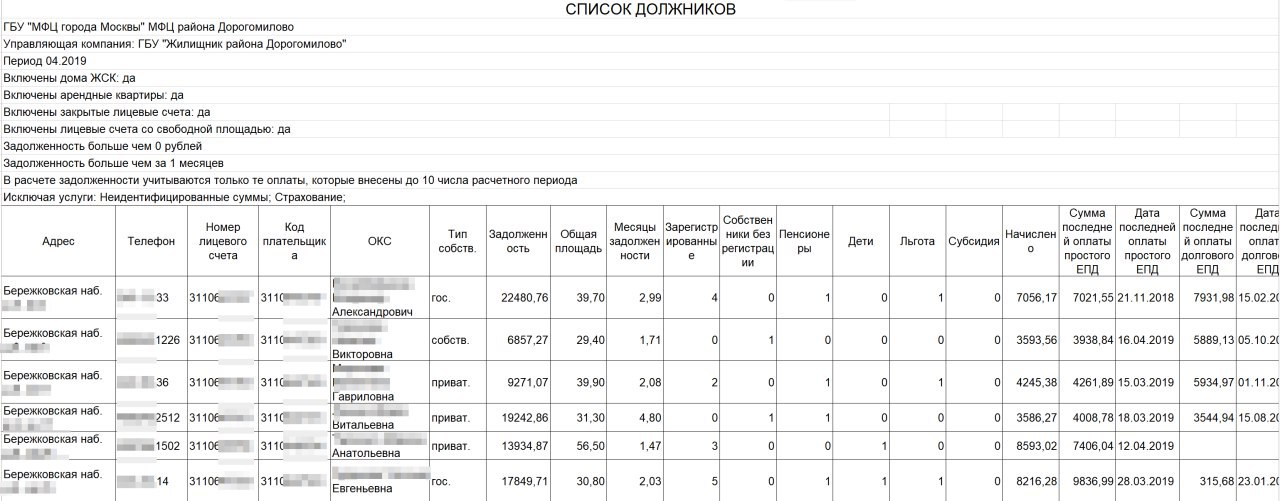

Если внимательно присмотреться к индексам данного свободно доступного Elasticsearch, то можно в них заметить два имени:

readme и

unauth_text. Это характерный признак одного из самых популярных «вымогателей». 👍 Им поражено более 4 тыс. серверов Elasticsearch по всему миру.