Заключительная (мы надеемся 😂) часть истории про утечку данных с серверов

ОФД «Дримкас». Начало истории тут:

https://t.me/dataleak/1278 🔥🔥🔥

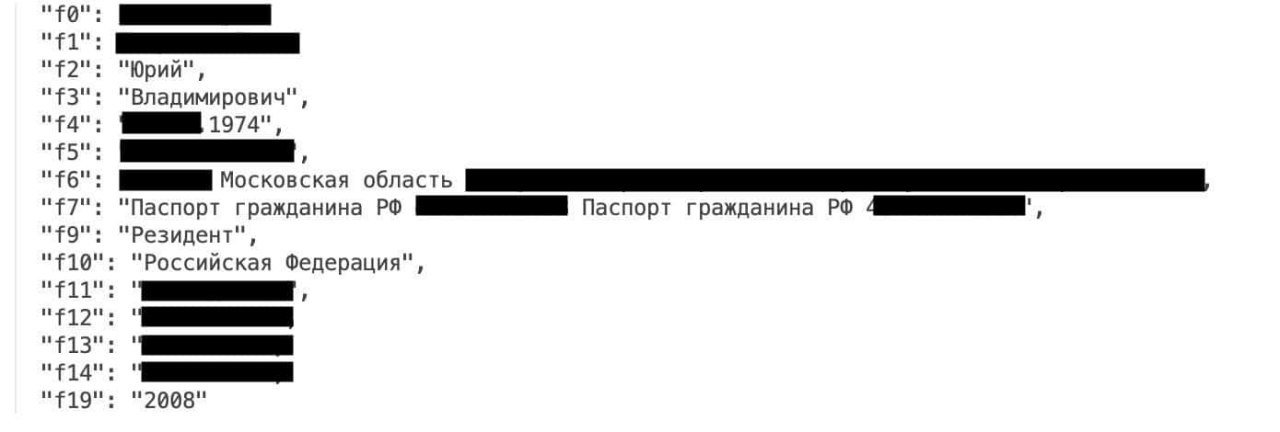

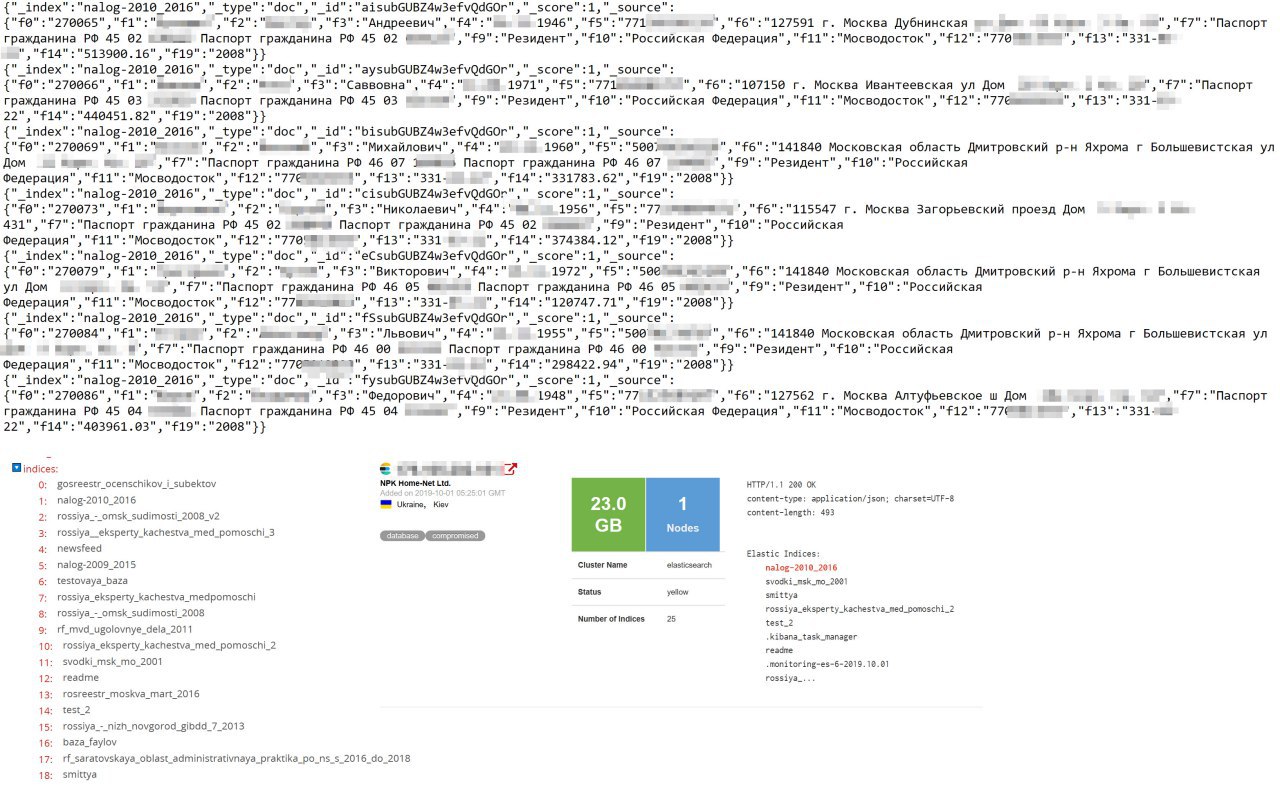

Как было сказано ранее, нами было обнаружено два свободно доступных сервера Elasticsearch с данными

«Дримкас». Про первый сервер мы уже написали, а теперь пришло время рассказать, что же было на втором… 👇

И так, 15.09.2019 в 20:45 (МСК) система

DeviceLock Data Breach Intelligence обнаружила свободно доступный Elasticsearch-сервер с индексами

“ofd-mfarc”, “prod_stats”, “s300”, “mark_0” и многими другими. Общий размер “засвеченных” индексов с данными

превышал 70 Гб. 😱

По данным поисковика Shodan этот сервер находился в открытом доступе с 08.09.2019. 😂

Мы снова оповестили

«Дримкас» и уже к 8-ми утра следующего дня сервер был убран из открытого доступа.

В индексах сервера содержались подробные данные чеков, данные кассира, информация о магазине и кассовом аппарате: 🙈

🌵 регистрационный номер кассового аппарата (ККТ)

🌵 ИНН магазина

🌵 номер чека (фискального документа)

🌵 дата покупки

🌵 название магазина

🌵 адрес магазина

🌵 ФИО кассира (иногда только имя/фамилия)

🌵 список товаров в чеке

🌵 сумма покупки

🌵 размер НДС

"payload_raw": "{\"receipt\": {\"fiscalDriveNumber\": \"9282000100150332\", \"kktRegId\": \"0000935658000340 \", \"userInn\": \"2208008228 \", \"fiscalDocumentNumber\": 130567, \"dateTime\": 1564509540, \"fiscalSign\": 1564509540, \"shiftNumber\": 400, \"requestNumber\": 183, \"operationType\": 1, \"totalSum\": 10700, \"fiscalDocumentFormatVer\": 2, \"user\": \"ООО ДЭН\", \"operator\": \"ЧУРИНА АННА\", \"operatorInn\": \"220804192318\", \"retailPlaceAddress\": \"Алтайский край, г. Новоалтайск, ул. Октябрьская, д. 24Г\", \"retailPlace\": \"Магазин У Клена\", \"taxationType\": 8, \"items\": [{\"name\": \"Сигареты Петр 1 эталон компакт 100\", \"paymentType\": 4, \"price\": 10700, \"quantity\": 1.0, \"productType\": 1, \"sum\": 10700, \"nds\": 6, \"productCode\": \"AAUCwQ1oK0FHUE9OIg==\"}], \"cashTotalSum\": 10700, \"ecashTotalSum\": 0, \"prepaidSum\": 0, \"creditSum\": 0, \"provisionSum\": 0, \"nds18\": 0, \"nds10\": 0, \"nds0\": 0, \"ndsNo\": 10700, \"ndsCalculated18\": 0, \"ndsCalculated10\": 0, \"senderAddress\": \"www.kassa@dreamkas.ru\", \"fnsSiteUrl\": \"www.nalog.ru\", \"code\": 3}}",

2208008228 \", \"fiscalDocumentNumber\": 130567, \"dateTime\": 1564509540, \"fiscalSign\": 1564509540, \"shiftNumber\": 400, \"requestNumber\": 183, \"operationType\": 1, \"totalSum\": 10700, \"fiscalDocumentFormatVer\": 2, \"user\": \"ООО ДЭН\", \"operator\": \"ЧУРИНА АННА\", \"operatorInn\": \"220804192318\", \"retailPlaceAddress\": \"Алтайский край, г. Новоалтайск, ул. Октябрьская, д. 24Г\", \"retailPlace\": \"Магазин У Клена\", \"taxationType\": 8, \"items\": [{\"name\": \"Сигареты Петр 1 эталон компакт 100\", \"paymentType\": 4, \"price\": 10700, \"quantity\": 1.0, \"productType\": 1, \"sum\": 10700, \"nds\": 6, \"productCode\": \"AAUCwQ1oK0FHUE9OIg==\"}], \"cashTotalSum\": 10700, \"ecashTotalSum\": 0, \"prepaidSum\": 0, \"creditSum\": 0, \"provisionSum\": 0, \"nds18\": 0, \"nds10\": 0, \"nds0\": 0, \"ndsNo\": 10700, \"ndsCalculated18\": 0, \"ndsCalculated10\": 0, \"senderAddress\": \"www.kassa@dreamkas.ru\", \"fnsSiteUrl\": \"

www.nalog.ru\", \"code\": 3}}",

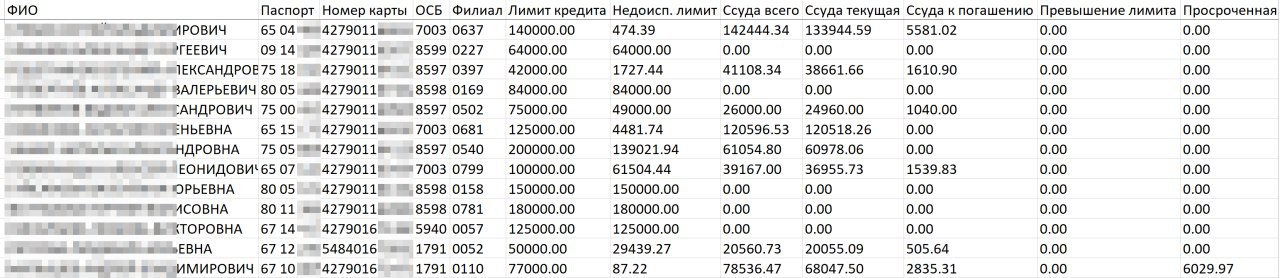

Кроме того, в некоторых индексах содержались

пароли в текстовом виде от личных кабинетов пользователей (всего более 7 тыс. записей): 🤦🏻♂️

"request_body": "{\"code\":\"814e8e68-7c3d-425a-90f2-2e4aaaXXXXXX\",\"password\":\"#707Anofam707#\"}",

"http_referrer": "https://ofd.dreamkas.ru/auth/set-password?code=814e8e68-7c3d-425a-90f2-2e4aaaXXXXXX",

(реальные данные скрыты нами)

https://ofd.dreamkas.ru/auth/set-password?code=814e8e68-7c3d-425a-90f2-2e4aaaXXXXXX",

(реальные данные скрыты нами)

На момент обнаружения (15.09) в “значащих” индексах содержалось всего

74,761,236 строк. Особо подчеркиваем, что это общее число строк в индексах, в которых содержатся чувствительные данные, а не количество самих утекших данных. Общее количество утекших данных (чеков, паролей и т.п.) существенно меньше! 😎