28.08.2019

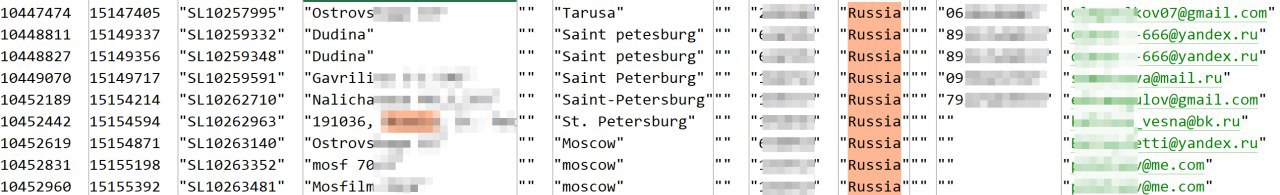

DeviceLock Data Breach Intelligence выявила свободно доступный Elasticsearch-сервер с индексами, в которых находились данные покупателей ювелирного интернет-магазина

AltynGroup.Ru.

В одном из индексов, среди прочей информации (логов магазина), находились:

🌵 фамилия/имя

🌵 дата рождения

🌵 адрес электронной почты

🌵 телефон

🌵 пол (не для всех записей)

🌵 состоит в браке или нет (не для всех записей)

🌵 дата свадьбы (не для всех записей)

🌵 данные бонусной карты (не для всех записей)

"DATA": "{\"userId\":\"834\",\"avatar\":null,\"firstName\":\" XXX\",\"lastName\":\"XXX\",\"birthDate\":\"30.03.1986\",\"email\":\"XXX@inbox.ru\",\"phone\":\"8 (968) XXX\",\"sex\":\"\",\"maritalStatus\":null,\"weddingDate\":\"\",\"bonusCardInfo\":{\"number\":null,\"name\":null,\"nextName\":null,\"needPaymentsToNextCard\":null,\"ballsCount\":null,\"ballsExpire\":null,\"ballsExpireAt\":null,\"loyaltyProgramInfo\":\"<div class=\\\"collapse-items\\\">\\r\\n\\t<div>\\r\\n <img alt=\\\"bonus-program-3.jpg\\\" src=\\\"https:\\/\\/altyngroup.ru\\/upload\\/medialibrary

(реальные данные скрыты нами)

XXX@inbox.ru\",\"phone\":\"8 (968) XXX\",\"sex\":\"\",\"maritalStatus\":null,\"weddingDate\":\"\",\"bonusCardInfo\":{\"number\":null,\"name\":null,\"nextName\":null,\"needPaymentsToNextCard\":null,\"ballsCount\":null,\"ballsExpire\":null,\"ballsExpireAt\":null,\"loyaltyProgramInfo\":\"<div class=\\\"collapse-items\\\">\\r\\n\\t<div>\\r\\n <img alt=\\\"bonus-program-3.jpg\\\" src=\\\"https:\\/\\/altyngroup.ru\\/upload\\/medialibrary

(реальные данные скрыты нами)

Помимо этих данных, в логах также содержались

токены доступа, данные корзин покупателей и прочая служебная информация интернет-магазина.

К сожалению, на наше оповещение (от 28.08) никто не отреагировал и сервер с данным покупателей до сих пор находится в свободном доступе. За это время размер индекса с логами интернет-магазина вырос на 91,343 строк. 😱

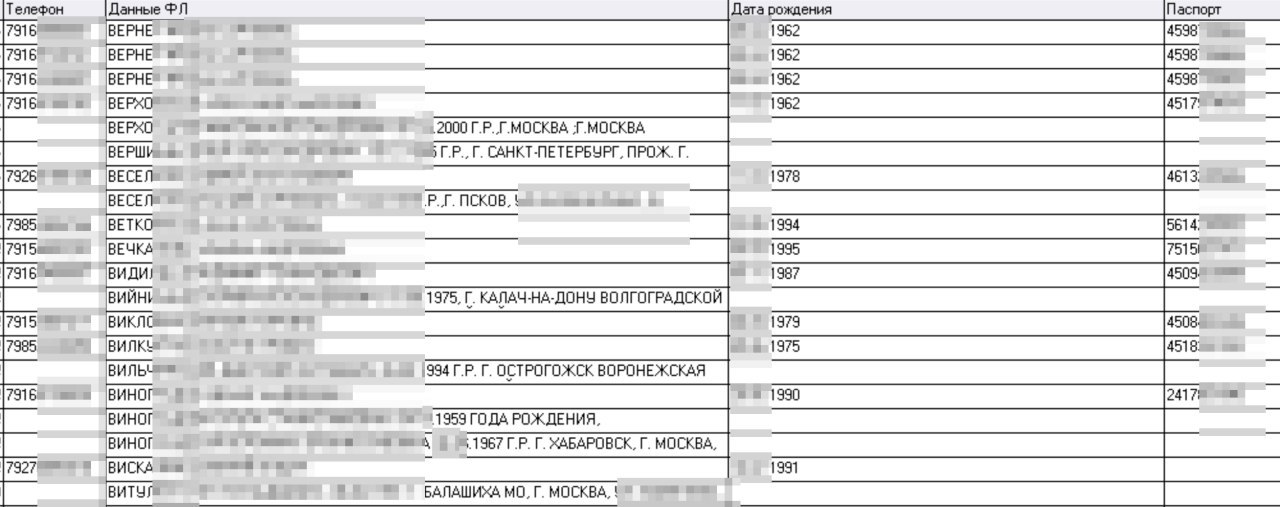

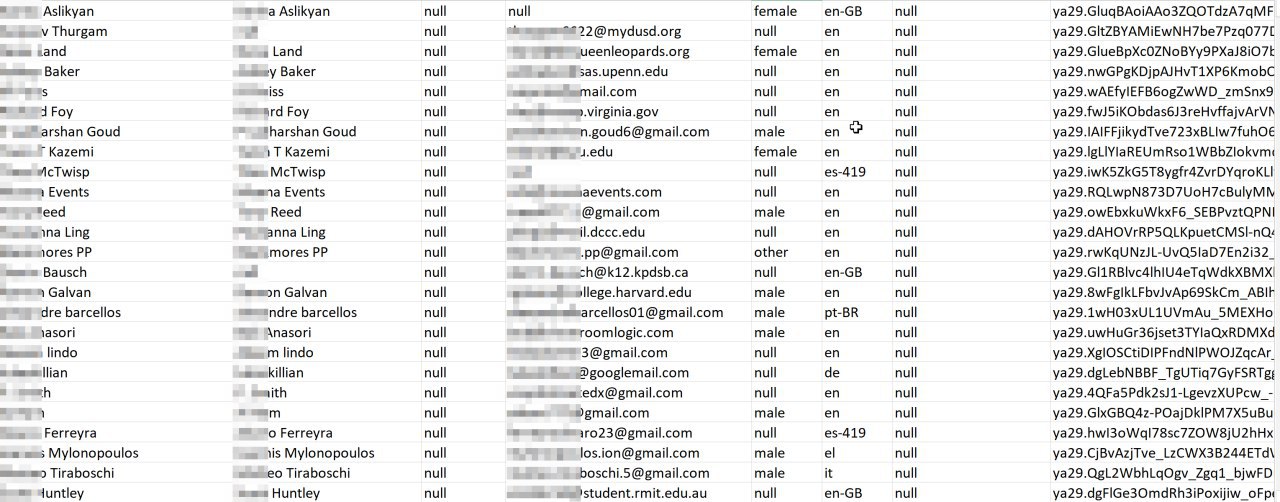

Более того, кто-то выложил на специализированном форуме кусок этой базы, в виде CSV-файла с 542 строками (имена, телефоны, адреса эл. почты и даты рождения). 🤦♂️🤦🏻♂️