В конце марта этого года, мы сообщали об обнаруженной открытой базе данных MongoDB, принадлежащей компании «

Utair Digital» - ИТ-подразделению авиакомпании

«Utair»:

https://t.me/dataleak/869Тогда мы предположили, что это тестовая база и допустили, что она может быть наполнена данными реальных клиентов авиакомпании. В последствии это предположение несколько раз косвенно подтверждалось.

Эта база данных находилась в свободном доступе с 21-го января по 20-е марта 2019 года (ее закрыли только после нашего оповещения). 🤦♂️

И вот несколько дней назад, на одной из площадок, где торгуют персональными данными, появилось предложение о продаже базы клиентов авиакомпаний за 2019 год. 🙈

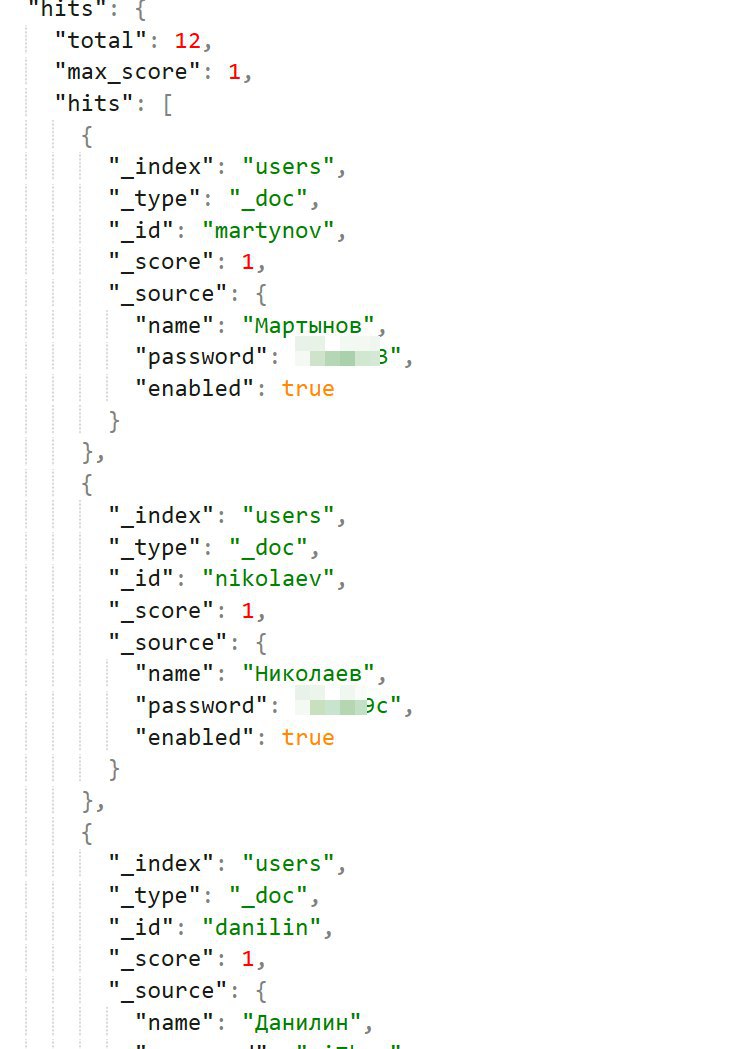

Мы запросили кусок базы на проверку и получили от продавца небольшой JSON-файл, являющийся дампом MongoDB. По формату и содержимому предоставленные данные на 100% совпали с тем, что мы обнаружили в марте. 🤣

В данный момент в продаже на черном рынке находится 530 тыс. записей из базы «

Utair Digital». В частности, это данные из таблицы

«users» (на момент обнаружения в марте там было 530,098 записей), содержащие:

🌵 ФИО на русском и латиницей

🌵 серия номер документа (паспорт, загранпаспорт и т.п.)

🌵 дата рождения

🌵 пол

🌵 телефон

🌵 адрес электронной почты

🌵 номер в бонусной программе лояльности

🌵 количество накопленных миль и уровень в бонусной программе лояльности

Неизвестный продавец просит за эту базу 30 тыс. рублей, если покупать все целиком или от 1 до 2 рублей за одну запись при продаже «в мелкую розницу».

Плохо, что многие компании до сих пор медленно реагируют (а некоторые не реагируют совсем) на наши оповещения об обнаруженных открытых базах данных. Это часто приводит вот к таким последствиям, когда базу обнаруживают и скачивают злоумышленники, а потом выставляют ее на продажу. 🤦🏻♂️

Конечно всегда можно заявить, что это все неправда и данные не настоящие (любимое оправдание «

это тестовые данные»), только стоит помнить – продавцы всегда предоставляют образцы перед продажей и те, кто покупает подобного рода базы всегда проверяют (как минимум прозванивают людей по списку) то, что им пытаются продать. 😎