14 октября 2019 года наша

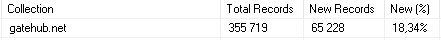

система DeviceLock Data Breach Intelligence обнаружила свободно доступный сервер Elasticsearch, с индексами:

1️⃣

crm_2019

2️⃣

crm

3️⃣

crm_2018

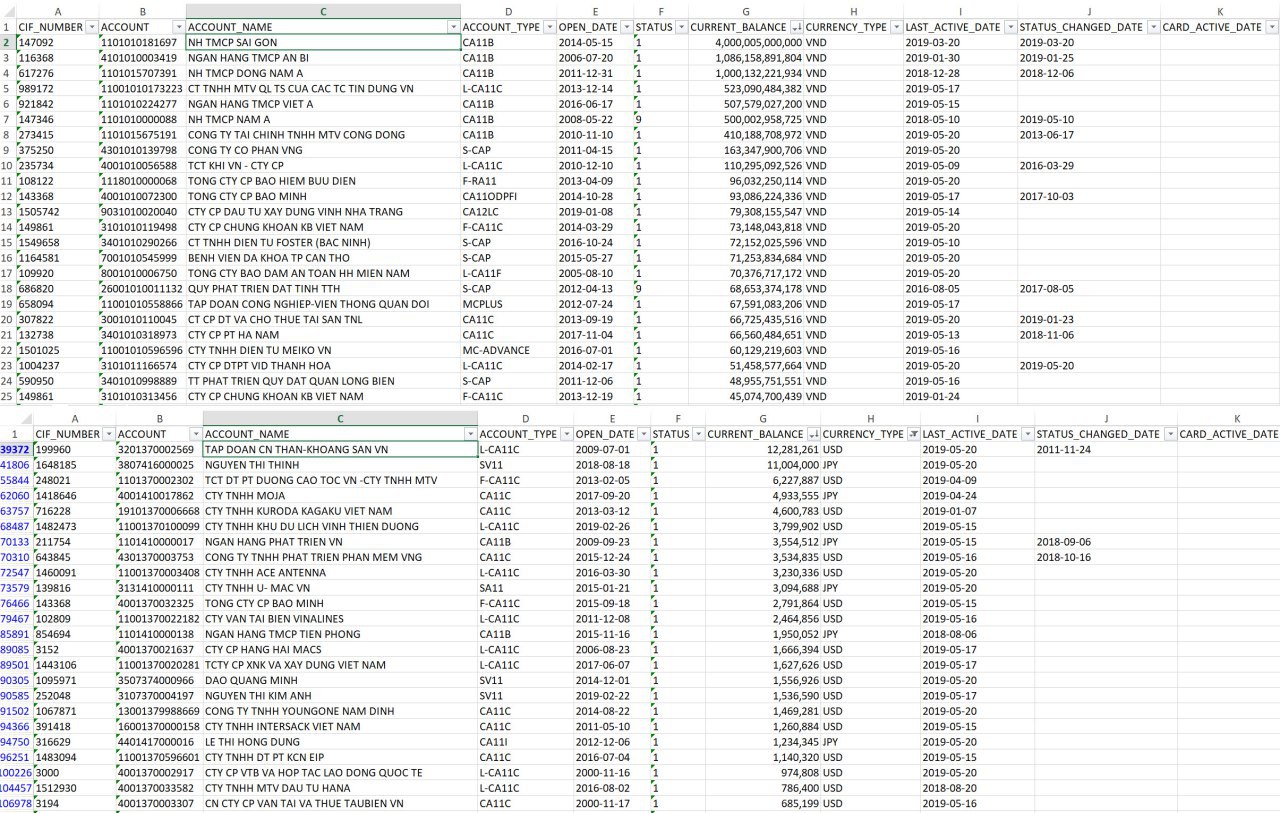

Общий размер индексов составлял всего 18 Мб и в них находилось 4705 записей, содержащих: 👇

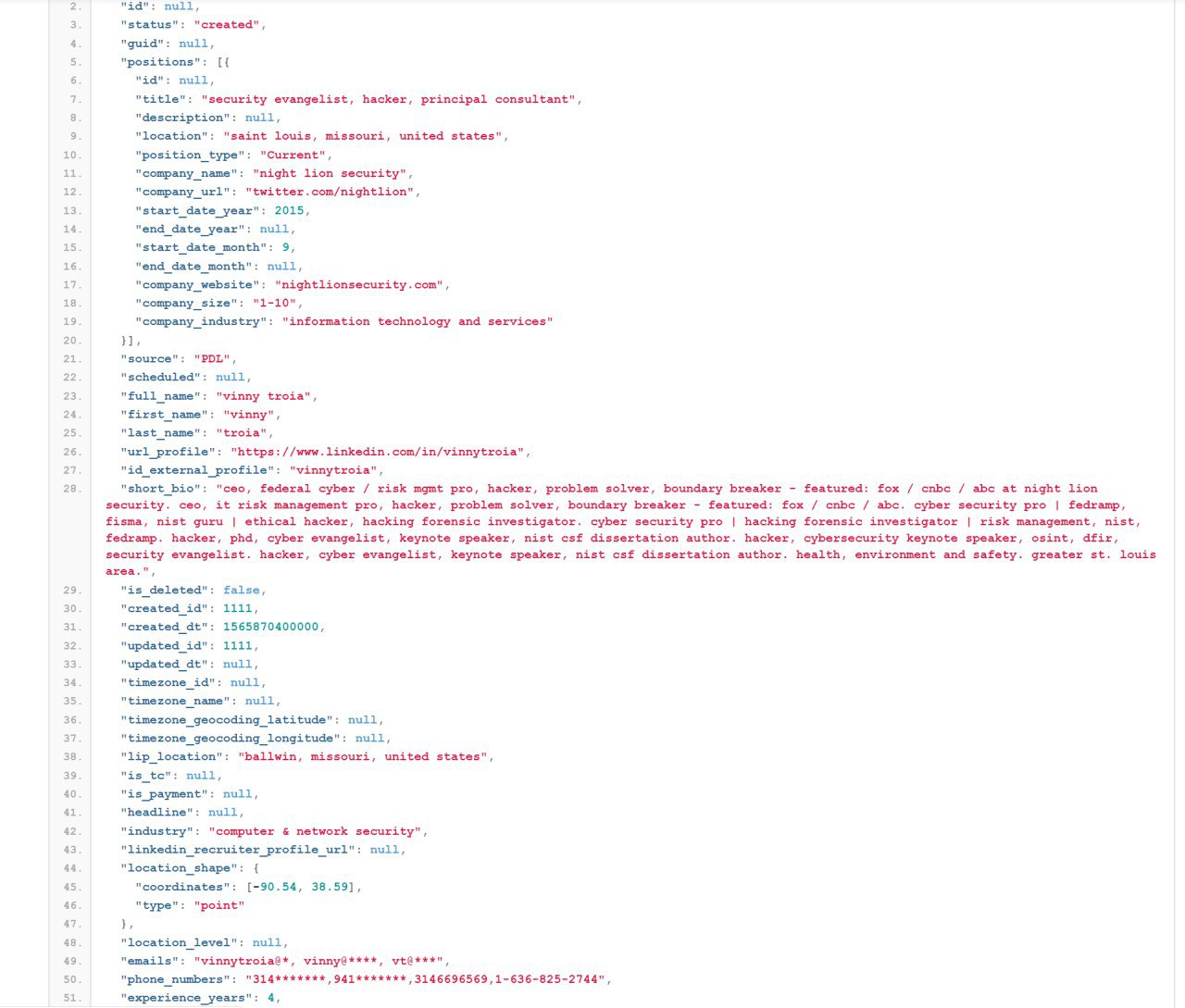

🌵 ФИО

🌵 ИИН (аналог ИНН в Казахстане)

🌵 ИИК (аналог IBAN в Казахстане)

🌵 номера телефона (мобильный, домашний)

🌵 пол

🌵 место жительства

🌵 семейный статус

🌵 год окончания школы

🌵 статус занятости (работает, не работает)

🌵 наличие инвалидности

🌵 рейтиг

🌵 размер гранта

🌵 много другое

"application.direction": "развитие села",

"beneficiary.iin": "010ХХХ",

"beneficiary.sex": "Женский",

"beneficiary.where_live": "Село",

"beneficiary.family_status": "Холост/не замужем",

"beneficiary.school_end": "Окончил(-а) колледж (профессиональный лицей, профессиональную школу)",

"beneficiary.school_end_year": 2020,

"beneficiary.work_current": "Не работаю и не ищу работу",

"beneficiary.confirm_disability": "Нет",

"beneficiary.degree_disability": "Нет данных",

"beneficiary.rating": "0.00/K1",

"beneficiary.mobile": "+7 (776) ХХХ",

"beneficiary.email": "ХХХ@gmail.com",

"beneficiary.contact": "ХХХ ХХХ Турсунбайулы",

"beneficiary.iik": "KZХХХ",

"application.total_sum": 1000000,

"application.total_grant": 1000000,

"beneficiary.grant": "40000",

(реальные данные скрыты нами)

beneficiary.sex": "Женский",

"beneficiary.where_live": "Село",

"beneficiary.family_status": "Холост/не замужем",

"beneficiary.school_end": "Окончил(-а) колледж (профессиональный лицей, профессиональную школу)",

"beneficiary.school_end_year": 2020,

"beneficiary.work_current": "Не работаю и не ищу работу",

"beneficiary.confirm_disability": "Нет",

"beneficiary.degree_disability": "Нет данных",

"beneficiary.rating": "0.00/K1",

"

beneficiary.mobile": "+7 (776) ХХХ",

"

beneficiary.email": "

ХХХ@gmail.com",

"

beneficiary.contact": "ХХХ ХХХ Турсунбайулы",

"beneficiary.iik": "KZХХХ",

"application.total_sum": 1000000,

"application.total_grant": 1000000,

"beneficiary.grant": "40000",

(реальные данные скрыты нами)

Было установлено, что эти данные представляют собой заявки на получения грантов и стипендий проекта развития молодёжного корпуса Республики Казахстан (

zhasproject.kzzhasproject.kz). «

Zhas Project: Проект развития молодежного корпуса» – это совместный проект Международного банка реконструкции и развития и Министерства образования и науки Республики Казахстан. 👍

Мы оповестили проект об инциденте в тот же день, однако никакой реакции на наше оповещение не последовало. 🤦♂️ Поэтому публично

анонсировали утечку в этом канале, после чего доступ к открытому серверу был закрыт. 🤣