В конце марта мы писали (

https://t.me/dataleak/890) об обнаружении в открытом доступе базы данных заказов на квесты

«Клаустрофобии» (

claustrophobia.comclaustrophobia.com).

Обнаруженный нами тогда Elasticsearch-сервер содержал 1,068,927 заказов клиентов и был закрыт после нашего оповещения 31.03.2019.

Однако, как оказалось история на этом не закончилась. 10.11.2019 наша

система DeviceLock Data Breach Intelligence обнаружила свободно доступный сервер Elasticsearch на том же самом IP-адресе, с тем же самым индексом «

phobia-master», но уже содержащем 1,151,900 заказов. 🤦🏻♂️

Судя по данным поисковика Shodan, сервер повторно оказался в открытом доступе в тот же самый день - 10.11.2019.

Мы немедленно уведомили

«Клаустрофобию» и к вечеру 11.11.2019 сервер исчез из свободного доступа. На момент закрытия на сервере находилось 1,152,268 заказов.

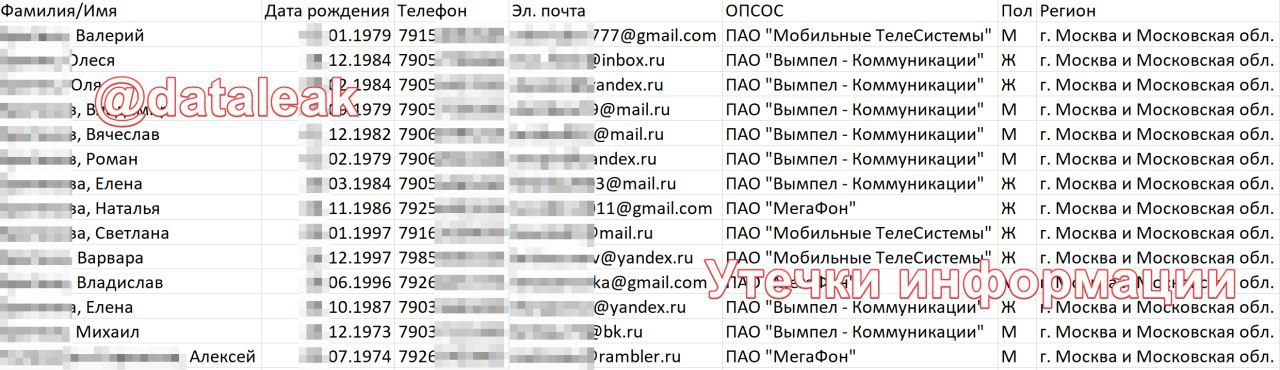

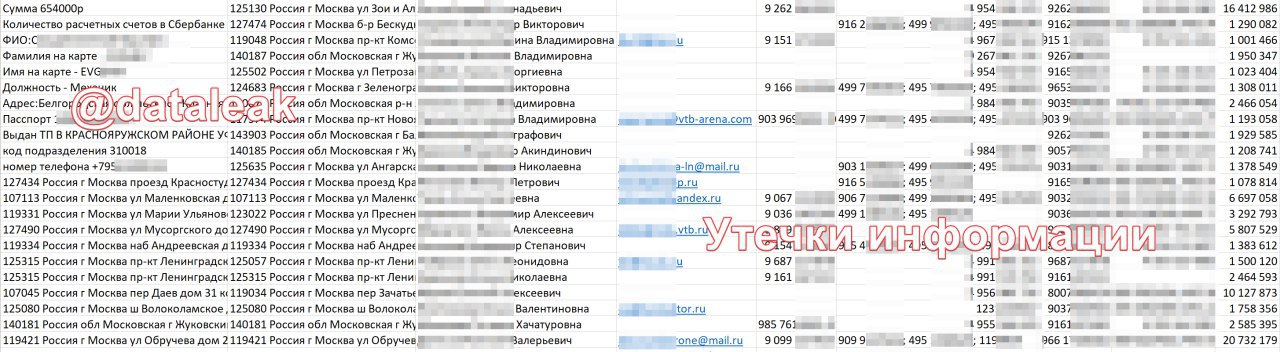

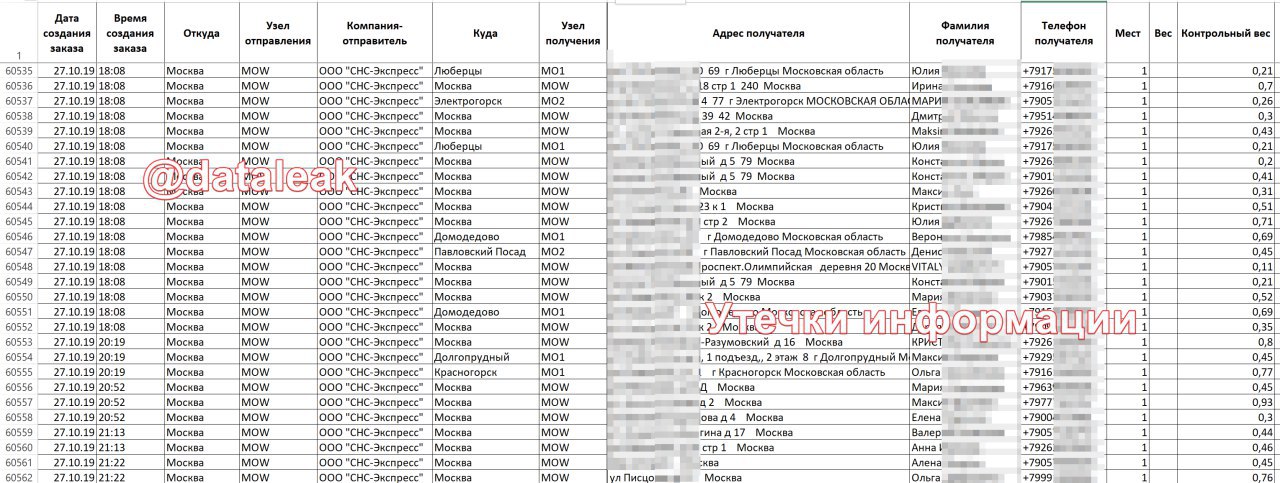

Каждый заказ содержал в себе: 👇

🌵 дату и время

🌵 название квеста

🌵 адрес квеста

🌵 стоимость

🌵 количество игроков

🌵 способ оплаты

🌵 статус квеста (пройден, не пройден)

🌵 имя игрока, делавшего заказ

🌵 телефон игрока, делавшего заказ

🌵 адрес электронной почты игрока, делавшего заказ

🌵 ссылку на фотографию команды

Это второй случай крупной утечки данных в нашей практике, когда один и тот же сервер появляется в свободном доступе повторно, после оповещения. 🤦♂️

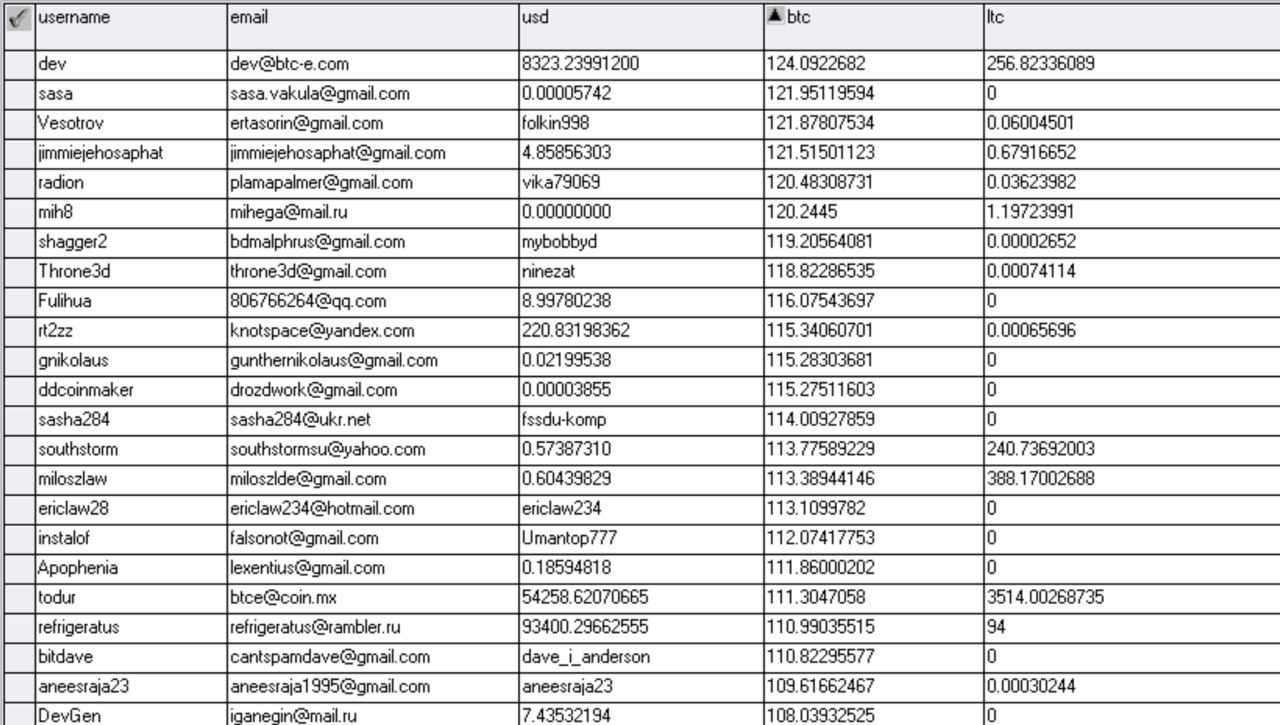

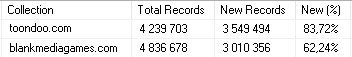

Первый раз такое произошло (

https://t.me/dataleak/1062) с сервером базы данных сайтов, осуществляющих платежи в пользу ГИБДД и ФССП:

оплатагибдд.рф, paygibdd.ru, gos-oplata.ru, штрафов.netоплатагибдд.рф,

paygibdd.ru,

gos-oplata.ru,

штрафов.net и

oplata-fssp.ruoplata-fssp.ru. 🙈