Новогодний подарок спамерам. 😂🔥

В свободный доступ выложили базу компании «

Verifications.ioVerifications.io», занимавшуюся (компания закрыта, домен выставлен на продажу 🤣) валидацией адресов электронной почты для маркетинговых рассылок. Про обнаружение этой базы мы писали тут:

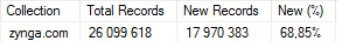

https://t.me/dataleak/813В обнаруженной в марте (оригинальной) базе MongoDB размером 150 Гб было 809 млн. (763 млн. уникальных) адресов электронной почты. В выложенных сейчас 67-ми файлах формата

JSON, общим размером 17,7 Гб – 201 млн. адресов электронной почты.

Мы провели “беглый” анализ того, что содержится в этих файлах. Из 201 млн. адресов, 182 млн. имеют отметку “нежелательные”, включая: 👇

🌵 93 млн. несуществующих адресов

🌵 62 млн. адресов, чьи владельцы жаловались на рассылки

🌵 20 млн. адресов, чьи владельцы отписывались от рассылок

🌵 7 млн. адресов “ловушек” для антиспам-систем

Фактически только чуть более 10 млн. адресов из файлов

businessLeads.bson.json (6,217,359 адресов) и

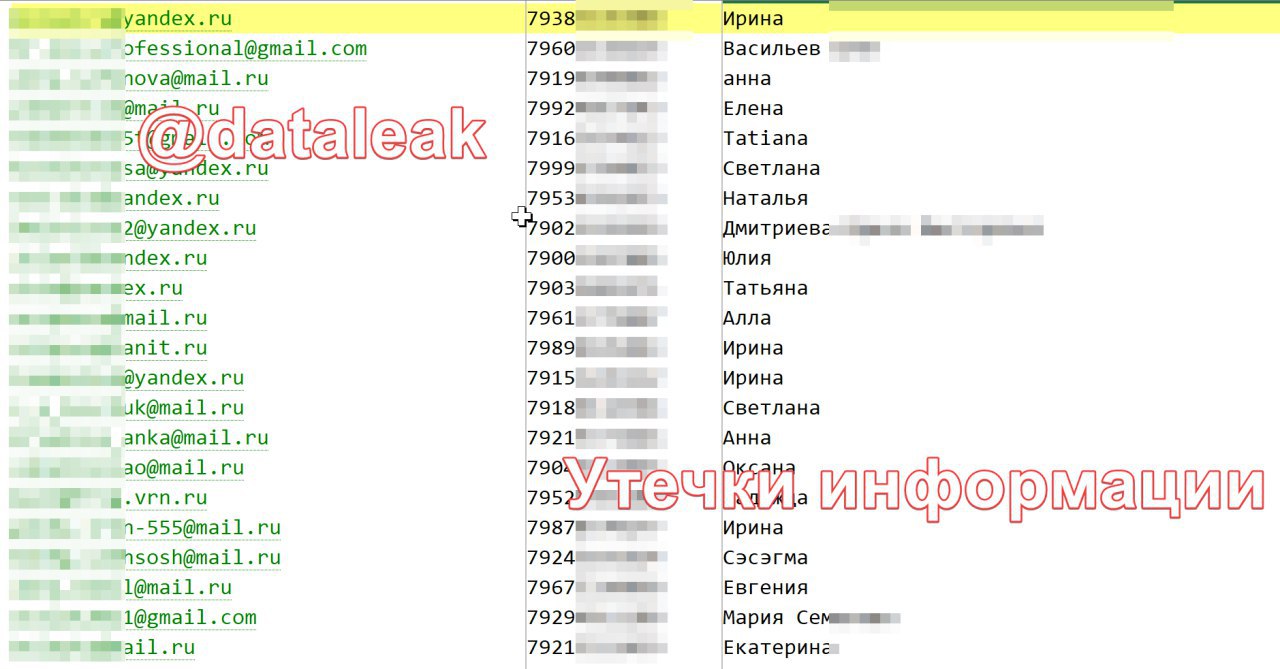

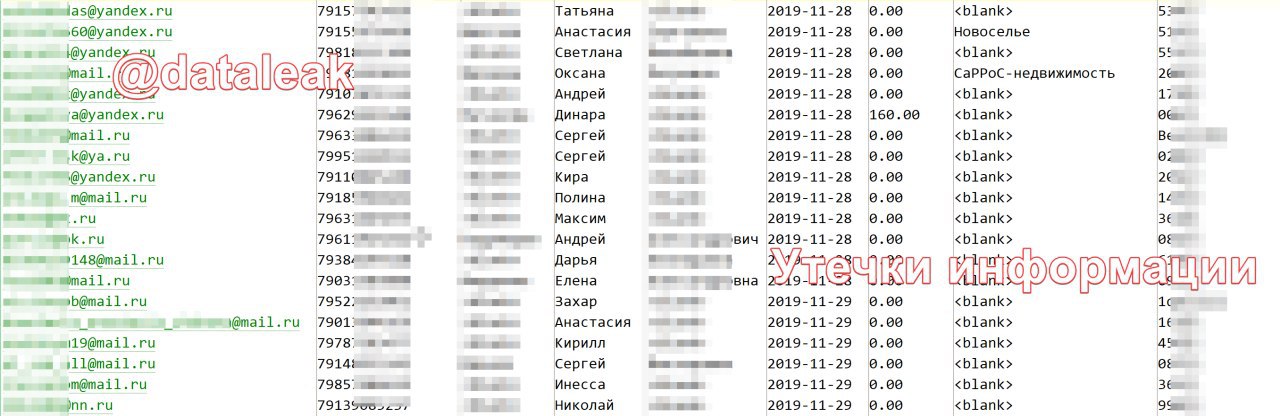

emailWithPhone.bson.json (4,150,601 адресов) являются пригодными для рассылок. Помимо адресов электронной почты в них содержится также: 👇

🌵 коды «

Standard Industrial Classification (SIC)» и «

North American Industry Classification System (NAICS)»

🌵 название компании

🌵 имя/фамилия

🌵 пол

🌵 должность

🌵 полный адрес

🌵 номер телефона/факса

🌵 вебсайт компании

🌵 примерный оборот компании

🌵 количество сотрудников

🌵 описание компании и сфера деятельности

🌵 IP-адрес, с которого осуществлялась подписка на рассылку и URL страницы с формой подписки

🌵 дата подписки на рассылку