Немного продолжим

тему лежащей

с середины прошлого лета в свободном доступе части базы клиентов сети отелей «

MGM Resorts International». 👇

Помимо непосредственно отеля «

MGM Grand» в Лас Вегасе, в этой базе замечены так же и клиенты отелей

«Bellagio», «Circus Circus», «Mandalay Bay», «Park MGM», входящих в ту же самую сеть.

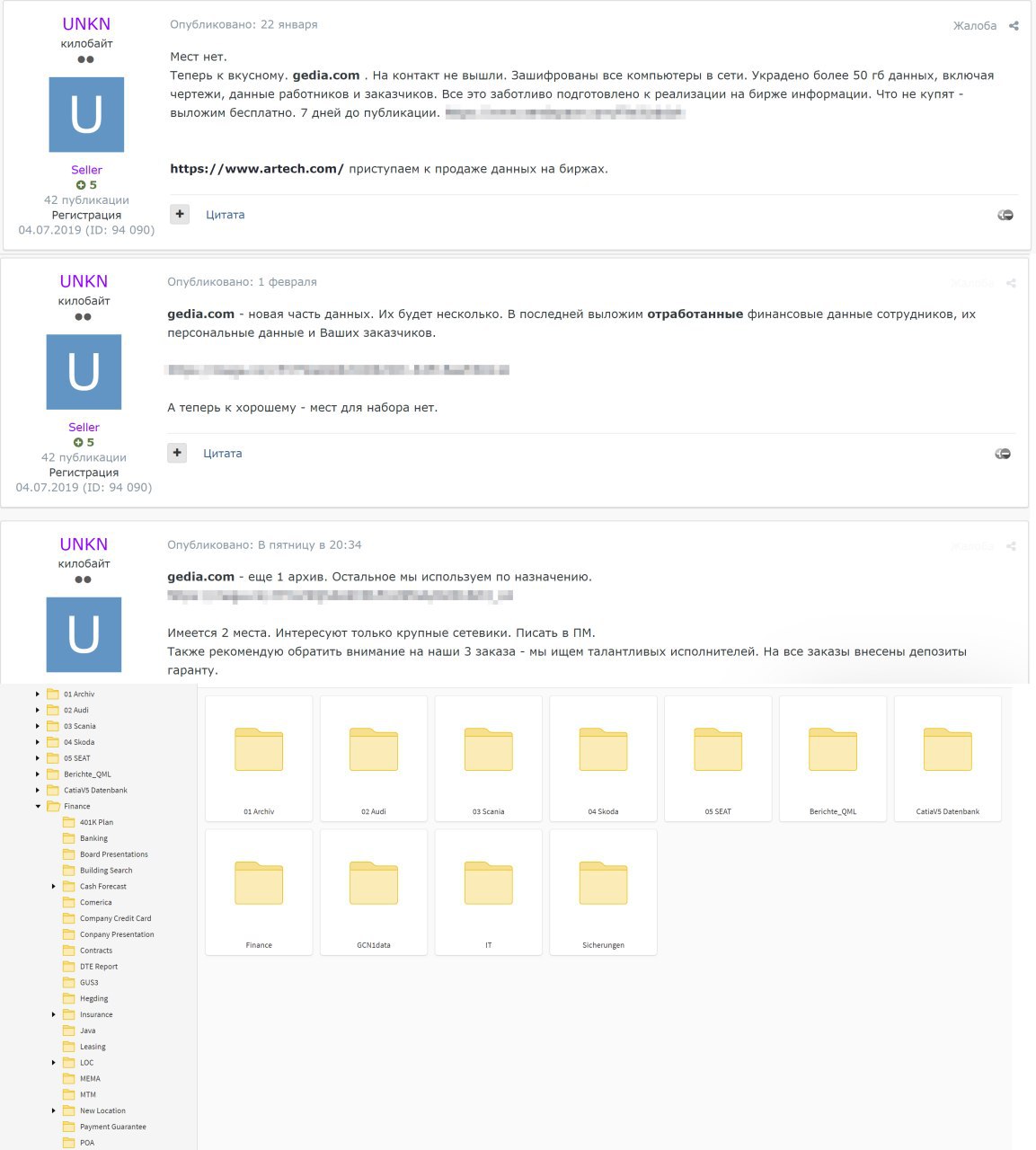

Эти 10,6 млн. записей были впервые выложены на англоязычном форуме

10 июля 2019 г., тем же самым пользователем, что 10 сентября 2019 г. выложил базы данных пассажиров двух авиакомпаний:

Malindo Air и

Thai Lion Air. Про это мы подробно писали

тут. Данный пользователь тогда заявил, что это лишь небольшой кусок полной базы из более чем 200 млн. строк.

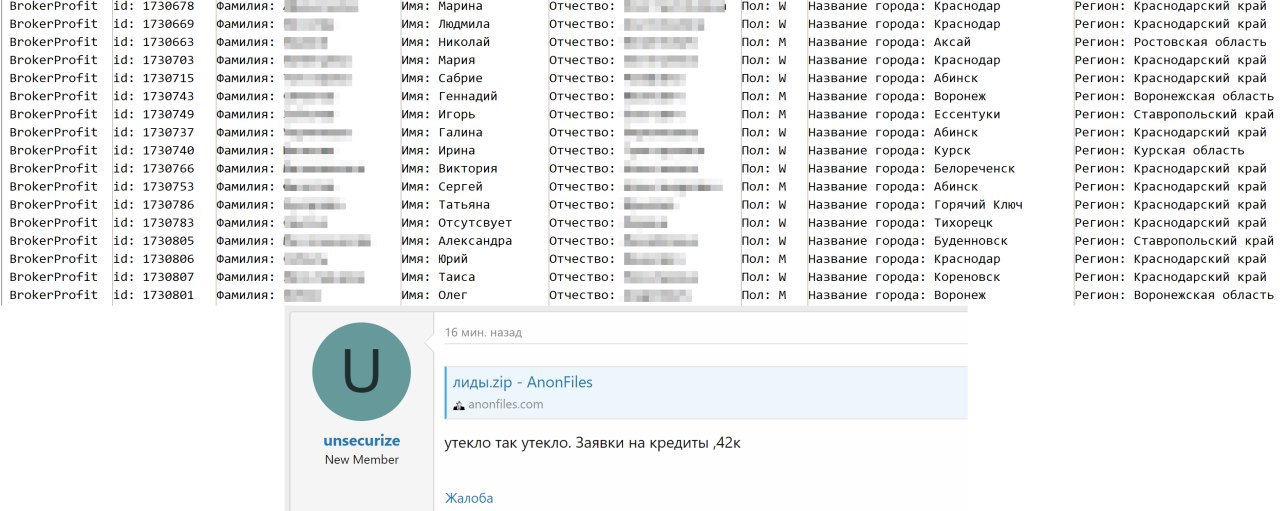

Через пару дней эти файлы (изначально 10,6 млн. записей были разбиты на два текстовых файла:

0000 и

0001) появились на русскоязычном форуме.

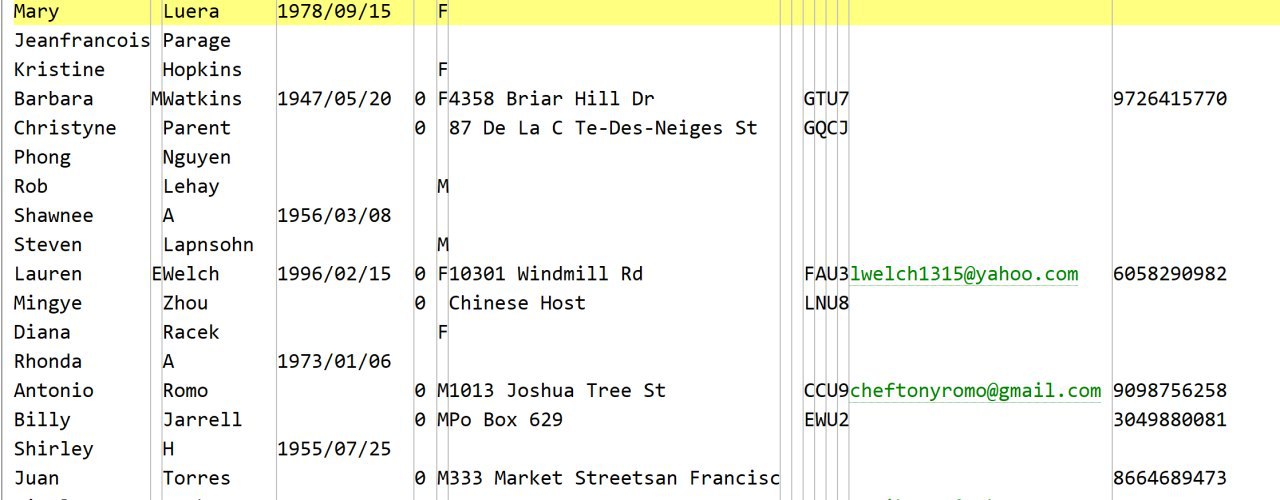

И вот, спустя почти полгода, 18 февраля 2020 г. на том же самом англоязычном форуме вновь всплывает эта база, но уже в виде одного текстового файла (

MGM_rf.txt), выложенная уже другим пользователем. Именно эта, повторная публикация и привлекает внимание СМИ, после чего в медиа-пространстве раскручивается “новость” про утечку. 🤣

Спустя еще два дня появляется версия базы в формате

Cronos, удобном для анализа. 👍

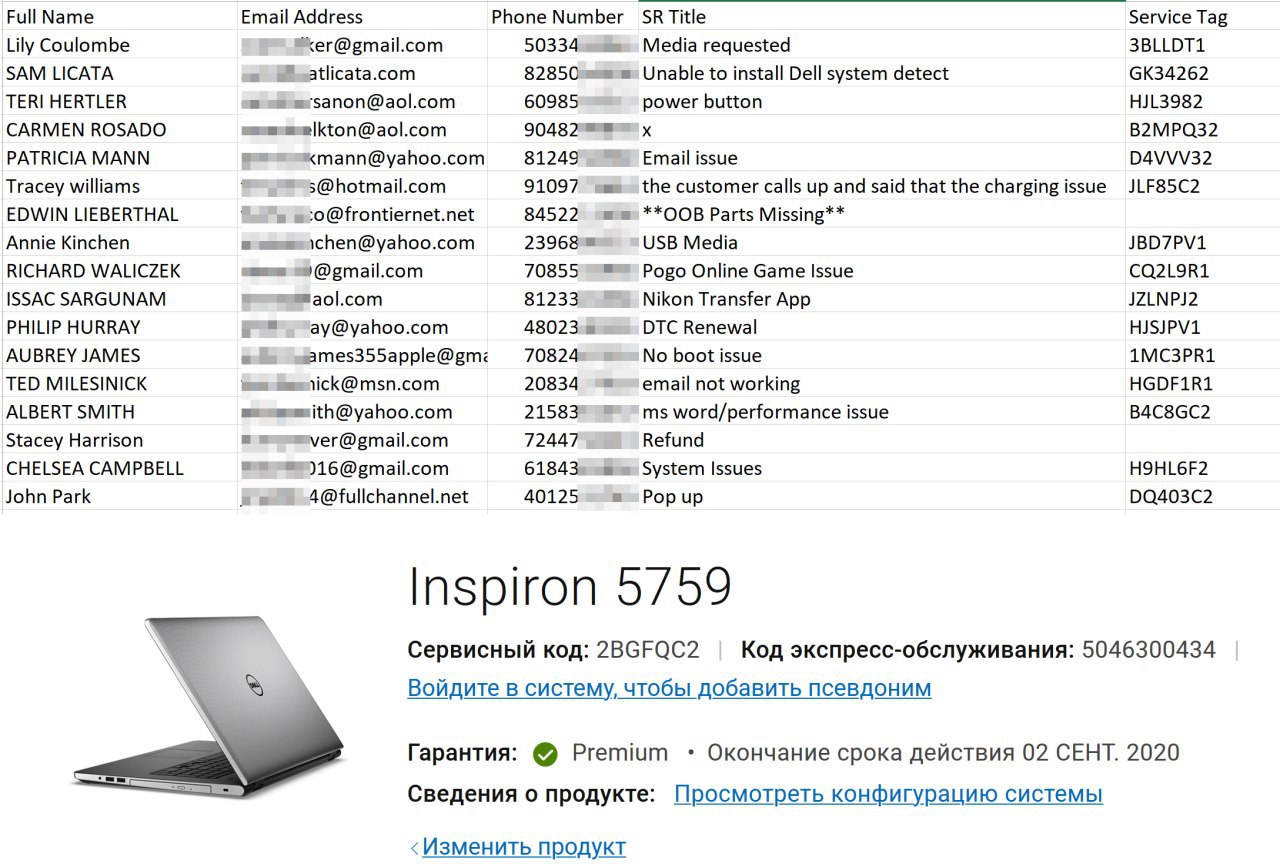

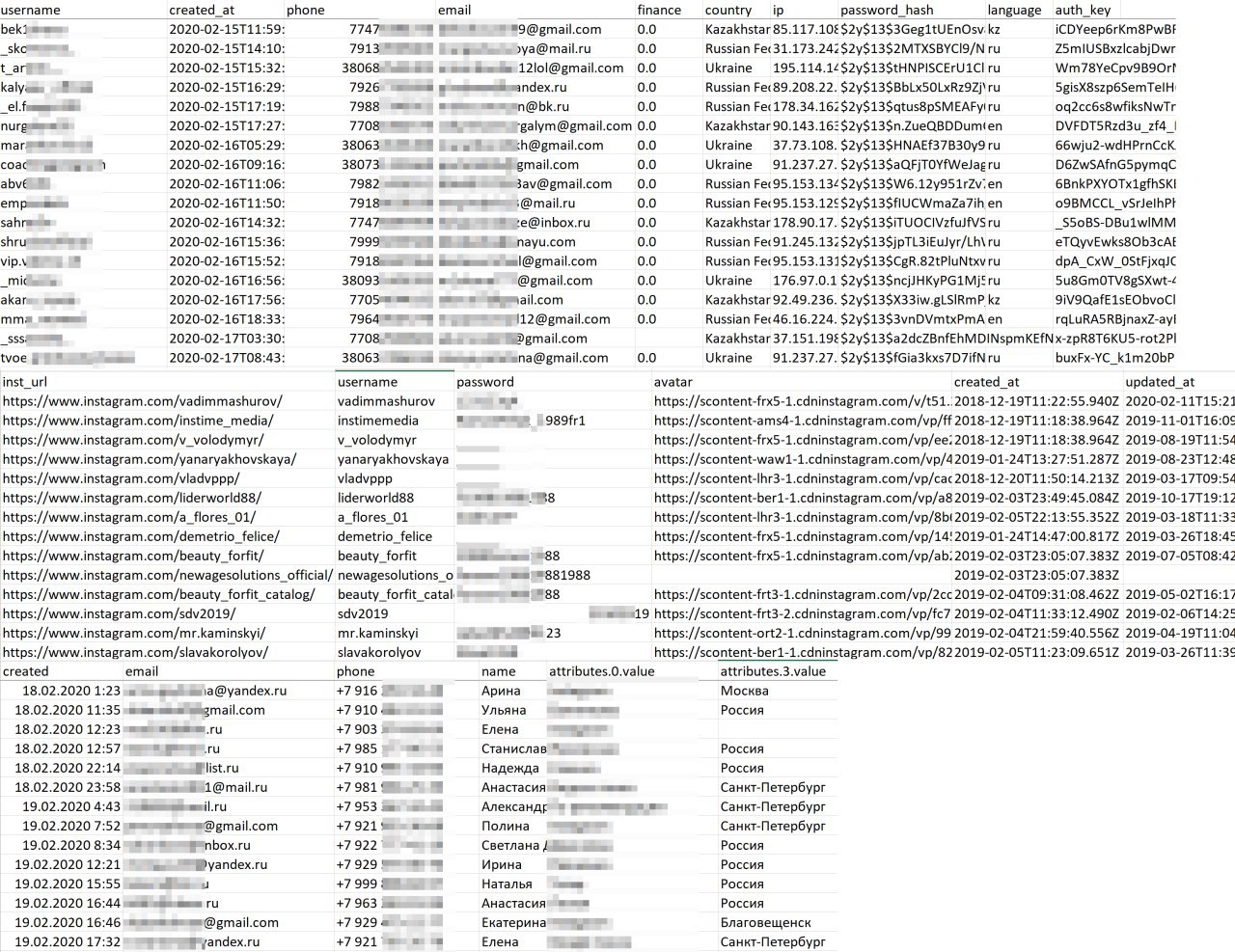

Утекшие данные явно содержат ту информацию, которую клиенты отелей указывают в анкетах при заселении. Качество данных говорит о том, что они изначально вводились с рукописных анкет.

Информация в общедоступном куске базы актуальна на

2015-2017 гг. Мы смогли обнаружить несколько знакомых нам фамилий и подтвердить достоверность информации. 😱

Из 10,683,188 строк к России можно отнести всего 823 записи (к Украине – 174).

СМИ уже написали, что среди утекших записей нашлись данные Jack Dorsey - основателя

«Twitter»: домашний адрес, телефон, адрес. эл почты.

В числе утекшей информации мы случайно обнаружили данные

ведущего мобильного аналитика: телефон и адрес. эл почты. 😎