Как и

обещали вчера, публикуем технические детали утечки данных клиентов ресторанов, магазинов и автосервисов, подключенных к облачной CRM-системе «

Премиум бонус» (

premiumbonus.rupremiumbonus.ru).

16.03.2020

система DeviceLock Data Breach Intelligence обнаружила свободно доступный Elasticsearch-сервер с индексами системы

«graylog» - высокопроизводительной платформы с открытым исходным кодом, предназначенной для управления логами.

Напомним, что именно через логи системы

«graylog» в свое время утекли персональные данные из:

🌵 компании

Inventive Retail Group (сети

re:Store, Samsung, Sony Centre и др.)

🌵 транспортной компании

FESCO

🌵 сервиса по подбору туров

Слетать.ру

🌵 облачной системы

POSIFLORA

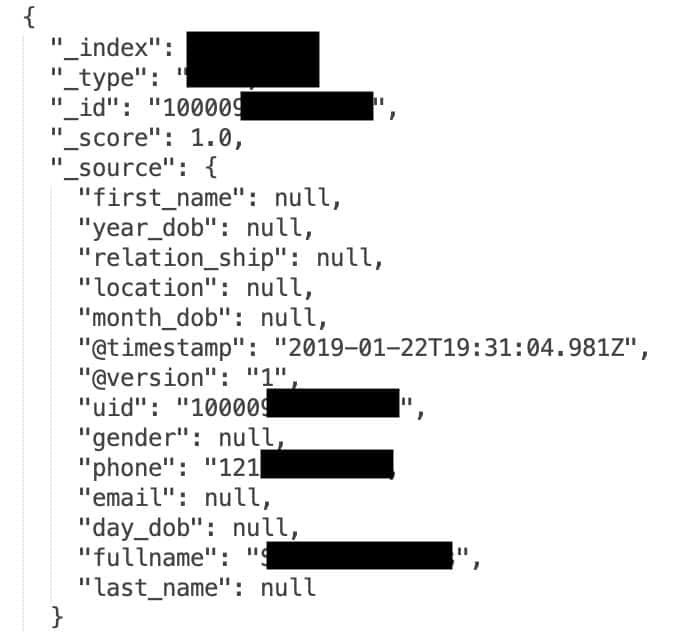

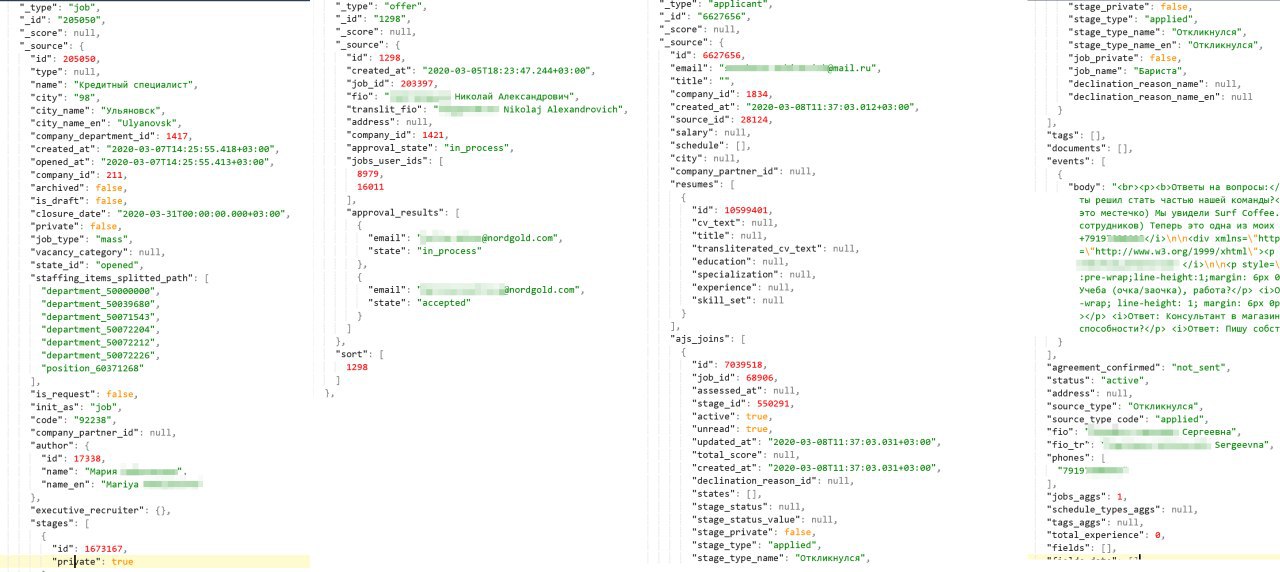

В данном случае в логах находилась информация из системы «

Премиум бонус» - всего более 600 млн. строк в 37 индексах.

Среди технической информации содержались персональные данные клиентов из Москвы, Санкт-Петербурга, Казани, Нижнего Новгорода, Новосибирска, Находки и других городов России.

В логах были замечены такие организации, как:

«Му-Му», «Жан- Жак», «Империя пиццы», «Тарелка», «Ташир Пицца», «Грузинские каникулы», «Джон Донн», «Тапчан», «Контакт бар», «Органик Маркет», French Kiss, «Добрынинский и партнеры», «Интермода», «ЛавкаЛавка» и т.д.

Внимание привлек ресторан

«Тапчан»: 😂

"organization_name": "Тапчан",

"message": "POST /mobile/buyer-info",

"phone": "7903***",

"full_message": "POST /mobile/buyer-info\n\nRESPONSE:\n{\n \"success\": true,\n \"phone\": \"7903***\",\n \"name\": \"Ашот Оганесян\",\n \"birth_date\": \"1974-12-02\",\n \"email\": \"ashot@devicelock.com\",\n \"mobile_profile_filled\": true,\n \"gender\": \"male\",\n

ashot@devicelock.com\",\n \"mobile_profile_filled\": true,\n \"gender\": \"male\",\n

и даже вот так: 😱

"full_message": "URL: http://card.tapchan.cafe:9901/api/0/orders/add?request_timeout=0:00:50&access_token=***\n\nPOST DATA: {\n \"date\": \"2020-03-09 16:15:00\",\n \"phone\": \"7903***\",\"comment\": \"калифорнийские роллы сделать без огурца и авокадо\",\n \"fullSum\": 1380,\n \"address\": {\n \"city\": \"Москва\",\n \"street\": \"*** проезд\",\n \"home\": \"***\",\n \"apartment\": \"***\",\n \"entrance\": \"***\",\n \"floor\": \"***\",\n \"doorphone\": \"***\",\n \"housing\": \"***\"\n },\n \"orderTypeId\": \"85b062e5-c87d-4300-b6cd-e7e6a8727a68\",\n \"discountCardTypeId\": \"241adb3e-8c05-4c97-99ce-91bd797a8304\",\n \"discountOrIncreaseSum\": 276\n },\n \"customer\": {\n \"name\": \"Оганесян Ашот\",\n \"phone\": \"7903***\",\n \"email\": \"ashot@devicelock.com\"\n }\n}\n\n

(некоторые данные мы скрыли звездочками)

http://card.tapchan.cafe:9901/api/0/orders/add?request_timeout=0:00:50&access_token=***\n\nPOST DATA: {\n \"date\": \"2020-03-09 16:15:00\",\n \"phone\": \"7903***\",\"comment\": \"калифорнийские роллы сделать без огурца и авокадо\",\n \"fullSum\": 1380,\n \"address\": {\n \"city\": \"Москва\",\n \"street\": \"*** проезд\",\n \"home\": \"***\",\n \"apartment\": \"***\",\n \"entrance\": \"***\",\n \"floor\": \"***\",\n \"doorphone\": \"***\",\n \"housing\": \"***\"\n },\n \"orderTypeId\": \"85b062e5-c87d-4300-b6cd-e7e6a8727a68\",\n \"discountCardTypeId\": \"241adb3e-8c05-4c97-99ce-91bd797a8304\",\n \"discountOrIncreaseSum\": 276\n },\n \"customer\": {\n \"name\": \"Оганесян Ашот\",\n \"phone\": \"7903***\",\n \"email\": \"ashot@devicelock.com\"\n }\n}\n\n

(некоторые данные мы скрыли звездочками)

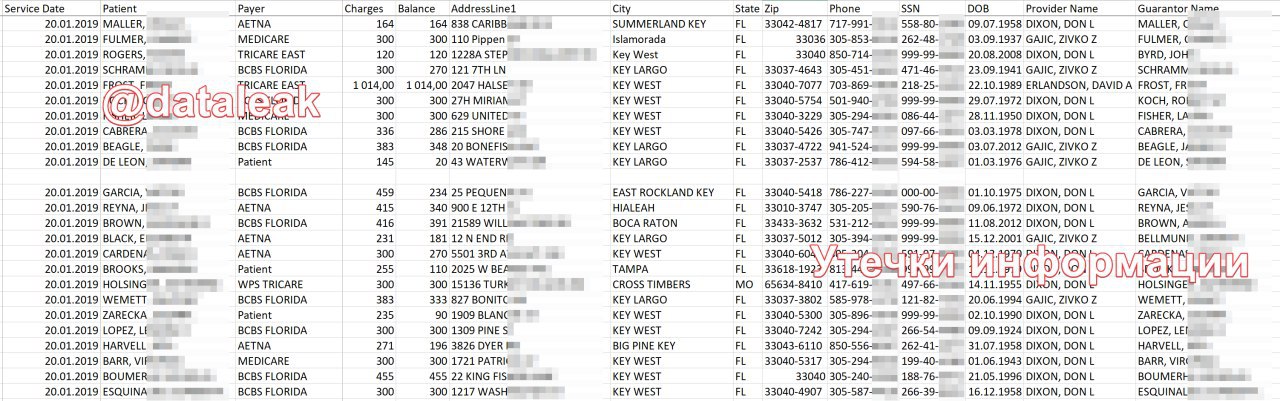

Таким образом, в логах помимо персональных данных клиентов организаций, подключенных к облачной CRM-системе «

Премиум бонус», оказались также и данные их (клиентов) заказов. Итого:

🌵 ФИО

🌵 дата рождения

🌵 адрес (домашний или рабочий, смотря куда оформлялась доставка)

🌵 телефон

🌵 адрес электронной почты

🌵 пол

🌵 состав заказа (товары или услуги)

🌵 стоимость заказа

🌵 дата заказа

🌵 номер карты лояльности и количество бонусов на ней

Оценить количество пострадавших клиентов (физлиц) довольно сложно, т.к. одни и те же данные встречаются в логах много раз. Скажем, в одном из индексов, содержавшем более 55 млн. записей находилось более 300 тыс. строк с персональными данными клиентов. Учитывая наш опыт анализа предыдущих инцидентов, можно предположить, что в таких строках содержится не более 10% “полезной” информации, т.е. можно говорить о десятках тысяч пострадавших.

Разумеется, мы немедленно уведомили компанию-разработчика CRM-системы по всем доступным каналам (эл. почта, сообщения в Facebook и ВКонтакте). Доступ к серверу был закрыт на следующий день. 🤦🏻♂️

Интересно, что данный свободно-доступный сервер не обнаруживался поисковиками BinaryEdge, Shodan и ZoomEye. Его “видел” только Censys. 😎