Size: a a a

2018 May 13

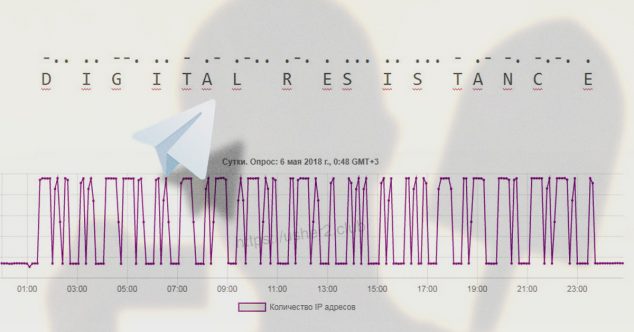

#вещеcтва Полный обзор "посланий" на графике https://t.me/iv?url=https%3A%2F%2Fusher2.club%2Fmsg%2F&rhash=7ebd982afba60a (https://usher2.club/msg)

2018 May 14

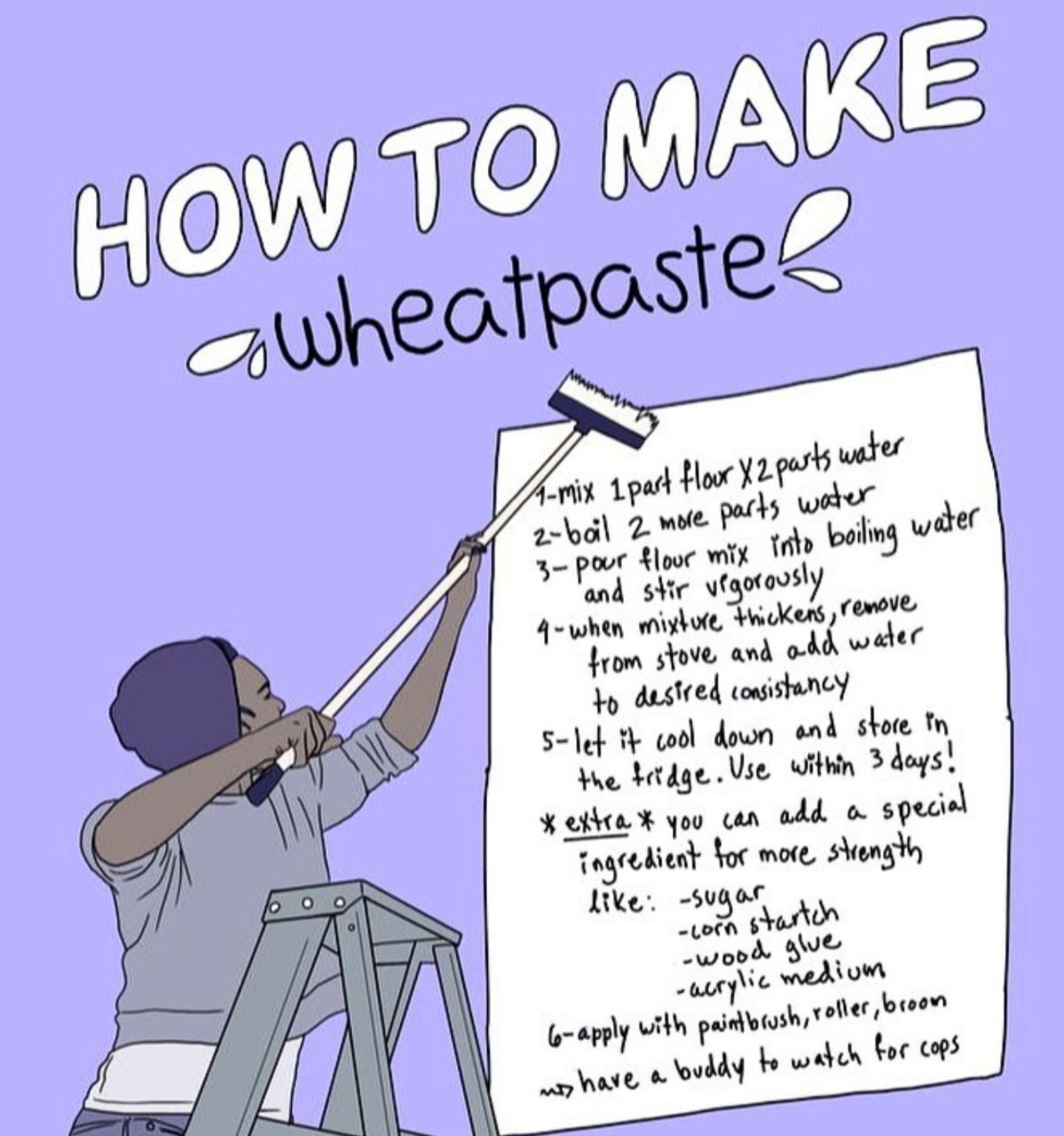

Рецепт клея из муки: очень удобно для наглядной агитации. Дёшево, экологично, по олдскулу.

#blackbloc

#blackbloc

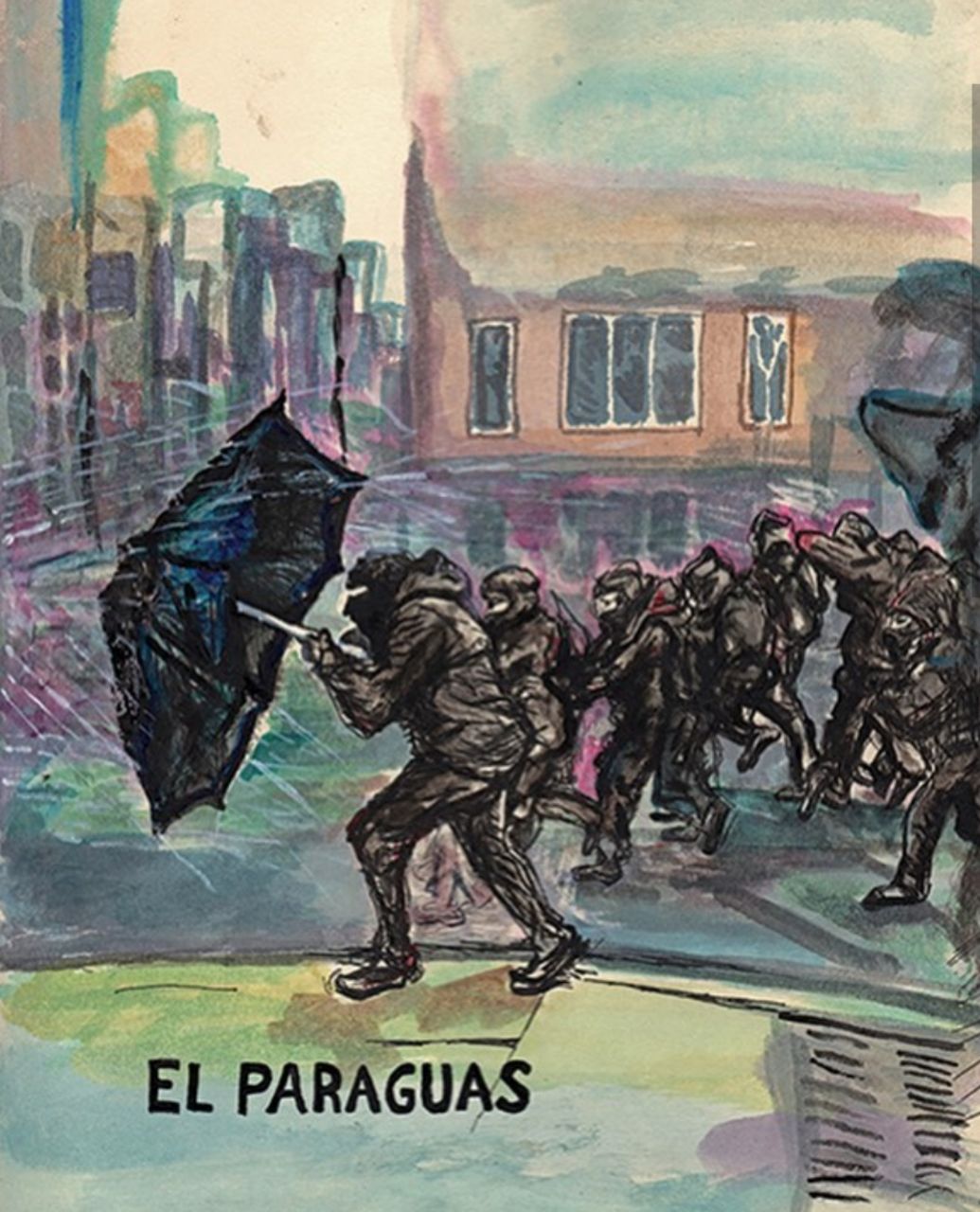

Это не романтичная картинка про дождь.

Это чёрный блок защищается от водомёта.

#blackbloc

Это чёрный блок защищается от водомёта.

#blackbloc

Citizen Lab выпустили новый отчёт, в котором подробно разбирается актуальный нынче спор между сторонниками права на шифрование и конфиденциальность личных данных и защитниками тезиса "шифрование это для террористов".

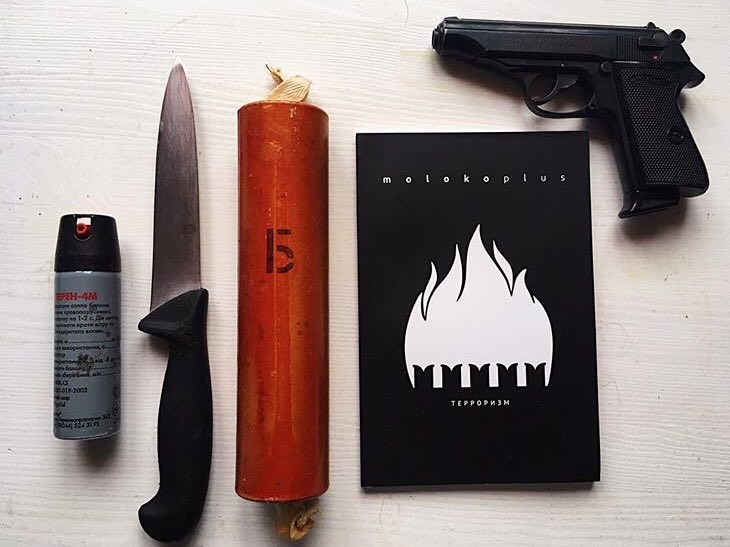

Если вы террорист - вам точно понравится.

#шифрование #наука

https://citizenlab.ca/2018/05/shining-light-on-encryption-debate-canadian-field-guide/

Если вы террорист - вам точно понравится.

#шифрование #наука

https://citizenlab.ca/2018/05/shining-light-on-encryption-debate-canadian-field-guide/

#цензура #наука

А вот кому интересно - ребята из Оксфорда придумали автоматический способ определять цензуру в интернетах.

https://arxiv.org/abs/1804.03056

А вот кому интересно - ребята из Оксфорда придумали автоматический способ определять цензуру в интернетах.

https://arxiv.org/abs/1804.03056

2018 May 15

Шах и мат, либертарианцы

Отчёт про фишинговые атаки и слежку за пакистанской оппозицией

https://www.amnesty.org/en/documents/asa33/8366/2018/en/

#шифрование #наука

https://www.amnesty.org/en/documents/asa33/8366/2018/en/

#шифрование #наука

Допустим

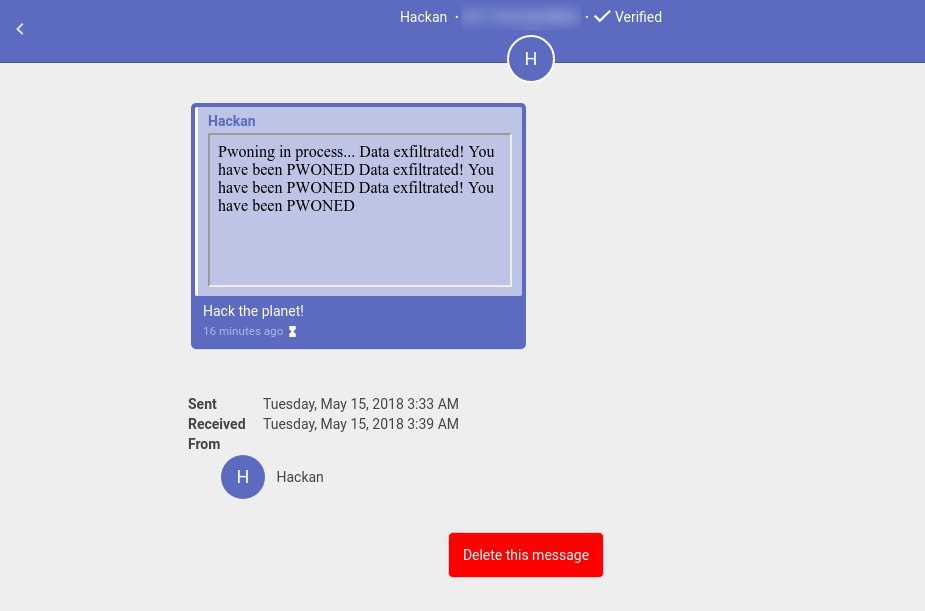

В Signal desktop найдена уязвимость

Эта неделя богата на уязвимости. После выявленной профессором Шинцелем проблемы с протоколами шифрования PGP и S/MIME, международная организация Electronic Frontier Foundation призвала пользователей забыть о PGP и перейти на Signal. По иронии судьбы через 2 дня команда аргентинских хакеров во главе с Ivan HacKan нашла уязвимость в Signal Desktop, позволяющую запускать процессы на вашем девайсе с помощью сообщений, содержащих вредоносный код.

Уязвимости присвоен номер CVE-2018-10994. Она затрагивает пользователей Windows и Linux и связана с проблемами фреймворка Electron, на котором работает декстопная версия Signal. Приложения Electron чувствительны к так называемому XSS или cross-site scripting - межсайтовый скриптинг. Они представляют доступ не только к своим собственным API, но также позволяют получить доступ ко всем встроенным модулям Node.js. Таким образом XSS-атака на приложения, использующие Electron, позволяет, например, запросить модуль

Если проще: через сообщения в Signal Desktop недоброжелатель может запускать различные процессы на вашем девайсе с помощью удалённого внедрения кода или RCE. При этом в отличие от фишинга, процессы запускаются без каких-либо действий со стороны пользователя. На видео доступном в этой статье, например, видно как исследователи запускают javascript payload удалённо через Signal Desktop.

что делать?

- Обновите ваш Signal Desktop до v1.10.1 или v1.11.0-beta.3 - там уже есть патчи.

- Пользуйтесь децентрализованными альтернативами: Riot.im, Gajim, Conversations, Delta.Chat, Briar.

Подробно об уязвимости можно почитать здесь и здесь

#шифрование #уязвимости

Эта неделя богата на уязвимости. После выявленной профессором Шинцелем проблемы с протоколами шифрования PGP и S/MIME, международная организация Electronic Frontier Foundation призвала пользователей забыть о PGP и перейти на Signal. По иронии судьбы через 2 дня команда аргентинских хакеров во главе с Ivan HacKan нашла уязвимость в Signal Desktop, позволяющую запускать процессы на вашем девайсе с помощью сообщений, содержащих вредоносный код.

Уязвимости присвоен номер CVE-2018-10994. Она затрагивает пользователей Windows и Linux и связана с проблемами фреймворка Electron, на котором работает декстопная версия Signal. Приложения Electron чувствительны к так называемому XSS или cross-site scripting - межсайтовый скриптинг. Они представляют доступ не только к своим собственным API, но также позволяют получить доступ ко всем встроенным модулям Node.js. Таким образом XSS-атака на приложения, использующие Electron, позволяет, например, запросить модуль

child_processи выполнять системные команды на клиентской стороне.Если проще: через сообщения в Signal Desktop недоброжелатель может запускать различные процессы на вашем девайсе с помощью удалённого внедрения кода или RCE. При этом в отличие от фишинга, процессы запускаются без каких-либо действий со стороны пользователя. На видео доступном в этой статье, например, видно как исследователи запускают javascript payload удалённо через Signal Desktop.

что делать?

- Обновите ваш Signal Desktop до v1.10.1 или v1.11.0-beta.3 - там уже есть патчи.

- Пользуйтесь децентрализованными альтернативами: Riot.im, Gajim, Conversations, Delta.Chat, Briar.

Подробно об уязвимости можно почитать здесь и здесь

#шифрование #уязвимости

#криптоанархия

говорить "обнаружена уязвимость в PGP" неправильно. уязвимость - в клиентах!

если вы на Thunderbird: зайдите во View > Message Body as > Plain text

обновите Enigmail до версии 2.0

используйте PGP!

если вы на Thunderbird: зайдите во View > Message Body as > Plain text

обновите Enigmail до версии 2.0

используйте PGP!

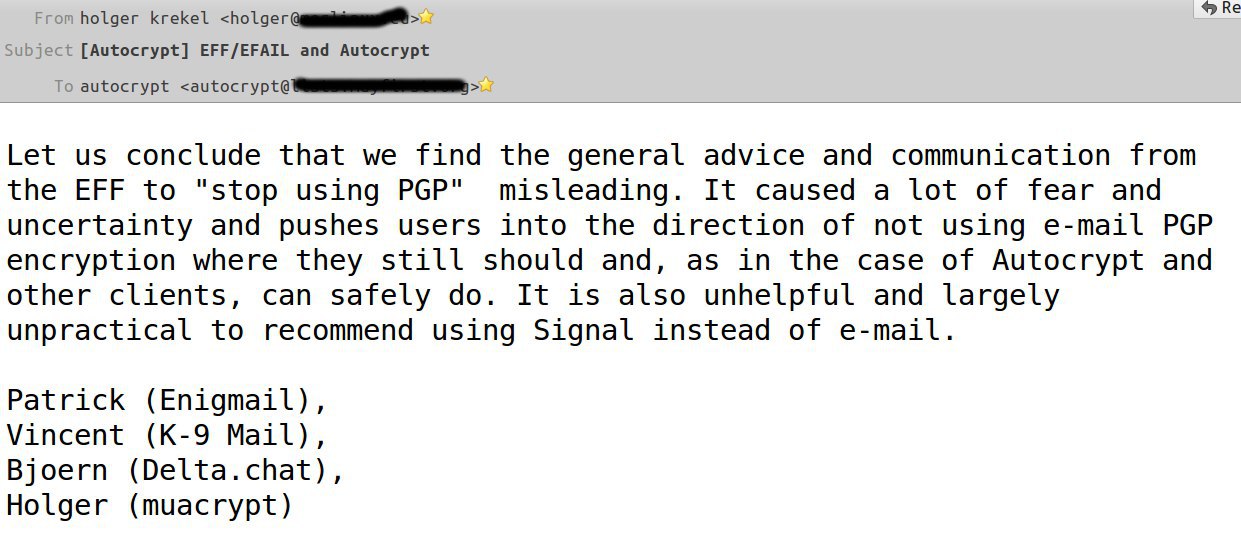

ну а если вы мне не верите - вот эти важные дядьки тоже считают что PGP - ваш бро!

#шифрование

#шифрование

2018 May 16

Попытка взлома сайта Банда Луки силовиками.

За последний час (на момент 22:00 15 мая) на ресурс Банда Луки было совершено более 500 атак. За последние 24 часа зафиксировано более 4000 атак. В основном были попытки сделать SQL-инъекцию, XSS или перебрать пароль от администраторского доступа.

Очевидно, что данная атака была совершена силовыми структурами Беларуси, вероятнее всего КГБ либо ОАЦ при президенте.

О чем это говорит? Это свидетельствует о целесообразности публикаций и поиска информации на бандитов Лукашенко, которые очень боятся известности. Поэтому информация будет обновляться и публиковаться дальше.

Если вы опознали преступника из банды Луки - сообщите на почту: bandaluki@riseup.net

а также в чат в Telegram: t.me/bandaluki

Последние публикации:

Глава администрации президента. Кочанова Наталья

https://bandaluki.info/bandits/kochanova-natalyya-ivanovna/

Премьер-министр. Кобяков Андрей

https://bandaluki.info/bandits/kobyakov-andrey-vladimirovich/

За последний час (на момент 22:00 15 мая) на ресурс Банда Луки было совершено более 500 атак. За последние 24 часа зафиксировано более 4000 атак. В основном были попытки сделать SQL-инъекцию, XSS или перебрать пароль от администраторского доступа.

Очевидно, что данная атака была совершена силовыми структурами Беларуси, вероятнее всего КГБ либо ОАЦ при президенте.

О чем это говорит? Это свидетельствует о целесообразности публикаций и поиска информации на бандитов Лукашенко, которые очень боятся известности. Поэтому информация будет обновляться и публиковаться дальше.

Если вы опознали преступника из банды Луки - сообщите на почту: bandaluki@riseup.net

а также в чат в Telegram: t.me/bandaluki

Последние публикации:

Глава администрации президента. Кочанова Наталья

https://bandaluki.info/bandits/kochanova-natalyya-ivanovna/

Премьер-министр. Кобяков Андрей

https://bandaluki.info/bandits/kobyakov-andrey-vladimirovich/

Power to the mesh!

#криптоанархия

#рисую

#криптоанархия

#рисую

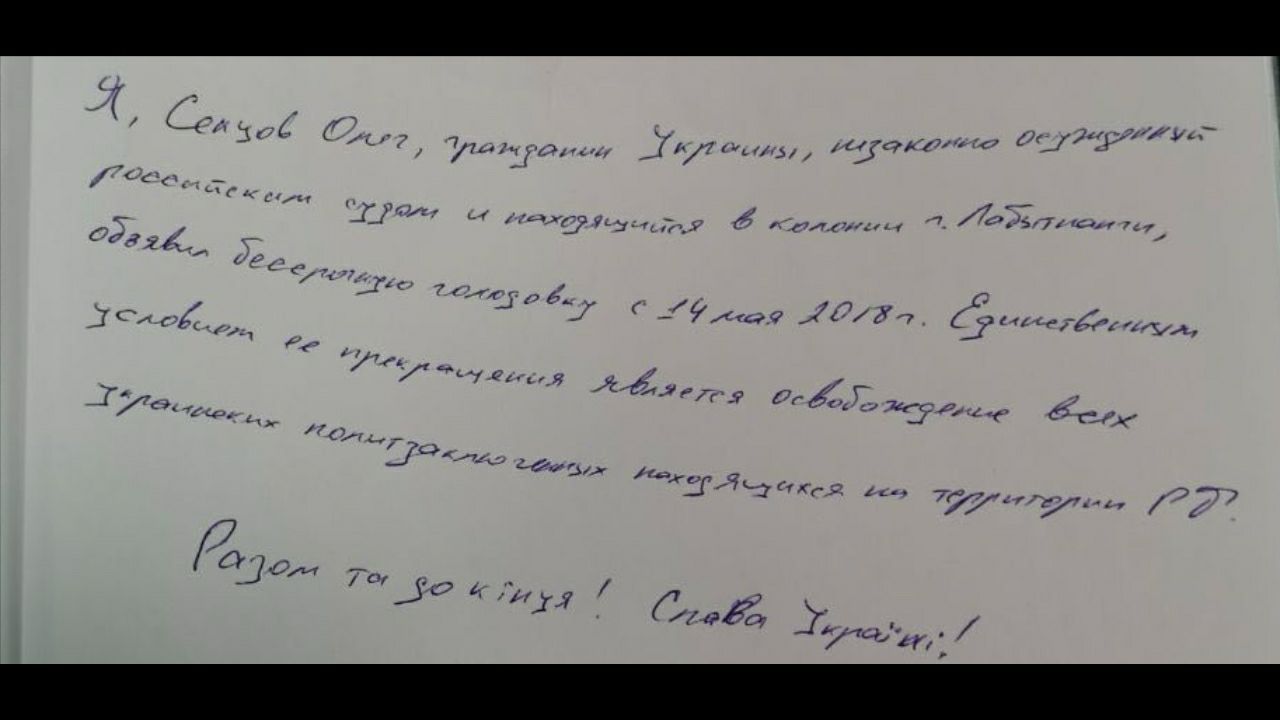

"Я, Сенцов Олег, гражданин Украины, незаконно осужденный российским судом и находящийся в колонии города Лабытнанги, объявляю бессрочную голодовку с 14 мая 2018 года. Единственным условием ее прекращения является освобождение всех украинских политзаключенных, находящихся на территории РФ"