Size: a a a

2017 June 06

Если ваш интернет-провайдер - Ростелеком, проверьте счёт. Новость ⬆️ - не шутка, у меня отцу приписали 20 рублей с копейками. Курочка по зёрнышку... После такого нужно уходить от провайдера, но такая возможность есть не всегда, особенно у клиентов РТ...

2017 June 07

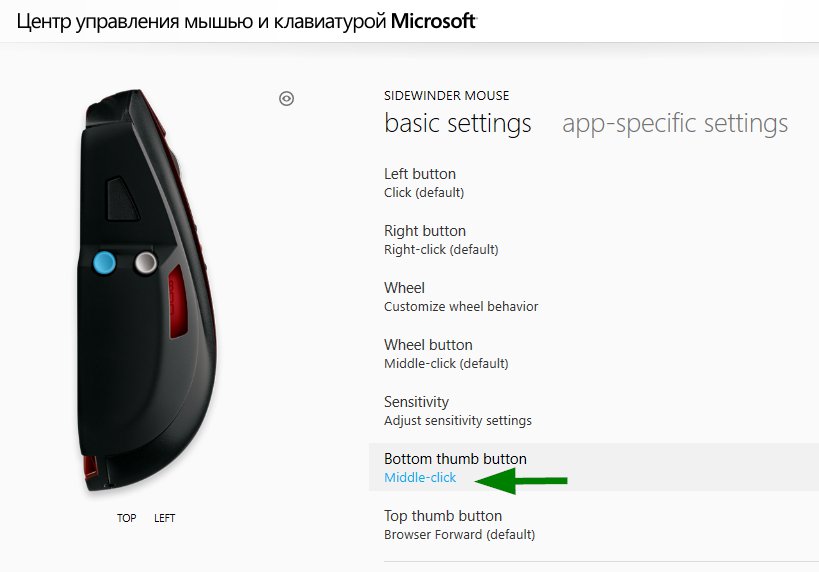

Когда в старой доброй мыши уже не работает кнопка колеса, но привычка закрывать вкладки браузера и открывать ссылки в фоне непобедима :)

2017 June 08

В уведомлениях Почты #Windows10 FCU заметил корзину и флаг. Может, когда-нибудь и в офисный Outlook вернут ценную выпиленную фичу...

2017 June 09

Картинка к посту ↓

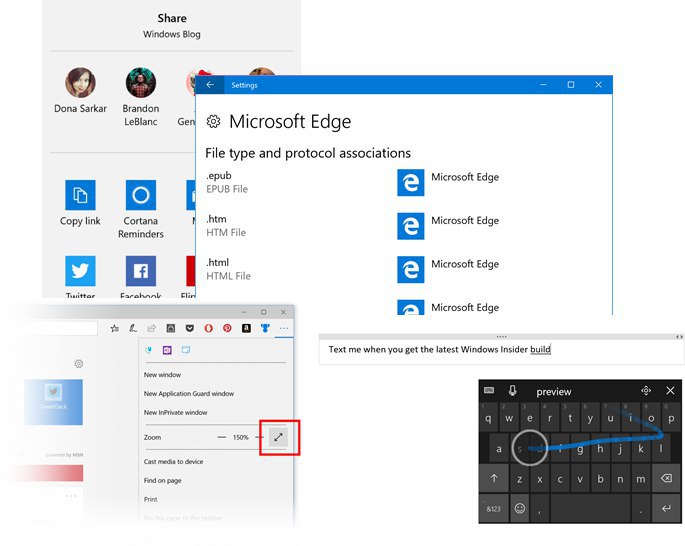

Топ-5 улучшений сборки #Windows10 FCU 16215

🔹 Полноэкранный режим в Edge - настоящий, по F11.

🔹 "Копировать ссылку" в окне "Поделиться" - Microsoft наконец осознала, что это нужно в условиях доминирования Win32 приложений, не поддерживающих контракт нативно.

🔹 Сопоставление приложений с типами файлов и протоколами в настройках приложений - раньше было наоборот, надо было плясать от типа файлов.

🔹 "Телефонная" тач-клавиатура со свайпом и голосовым вводом - для 3.5 владельцев планшетов на Windows (и нет, я в их число уже не вхожу)

🔹 Отображение в Параметрах включенных политик Windows Update - интересное нововведение (в GUI исторически отображалось только сообщение, что некоторые настройки управляются организацией)

Картинка выше ↑ Там еще много улучшений меню Пуск, а также, кхм, рукописного ввода и Кортаны http://bit.ly/2rcqDDH А вам что приглянулось? Рассказывайте в чате @winsiders

🔹 Полноэкранный режим в Edge - настоящий, по F11.

🔹 "Копировать ссылку" в окне "Поделиться" - Microsoft наконец осознала, что это нужно в условиях доминирования Win32 приложений, не поддерживающих контракт нативно.

🔹 Сопоставление приложений с типами файлов и протоколами в настройках приложений - раньше было наоборот, надо было плясать от типа файлов.

🔹 "Телефонная" тач-клавиатура со свайпом и голосовым вводом - для 3.5 владельцев планшетов на Windows (и нет, я в их число уже не вхожу)

🔹 Отображение в Параметрах включенных политик Windows Update - интересное нововведение (в GUI исторически отображалось только сообщение, что некоторые настройки управляются организацией)

Картинка выше ↑ Там еще много улучшений меню Пуск, а также, кхм, рукописного ввода и Кортаны http://bit.ly/2rcqDDH А вам что приглянулось? Рассказывайте в чате @winsiders

2017 June 13

🔓 Продолжение истории про девушку-контрактора АНБ, слившую секретный отчет журналистам The Intercept. Малозаметные желтые точки на распечатанном документе - это красиво, но, похоже, спецслужбам даже не понадобилось их анализировать.

Следователи увидели на фото документа сгибы и поняли, что его вынесли на бумаге. После чего они посмотрели журнал принтера и выяснили, что этот файл печатали только 6 человек. Из них лишь один... писал на почту журналистам с рабочего компьютера 🙈

The Intercept, конечно, подставил свой источник, проверяя аутентичность документа путем его отправки в АНБ. Им следовало перепечатать текст или ограничиться номером и названием отчета. Но девушку это вряд ли бы спасло, поскольку она себя никак не обезопасила. Вообще, ее знания о безопасности подобных операций оказались ниже плинтуса 👎

Как выяснилось, на предыдущем месте работы (тоже секретном) она с рабочего компьютера гуглила "знают ли особо секретные компьютеры, когда в них вставляют флэшку" 🙈 Конечно, знают!

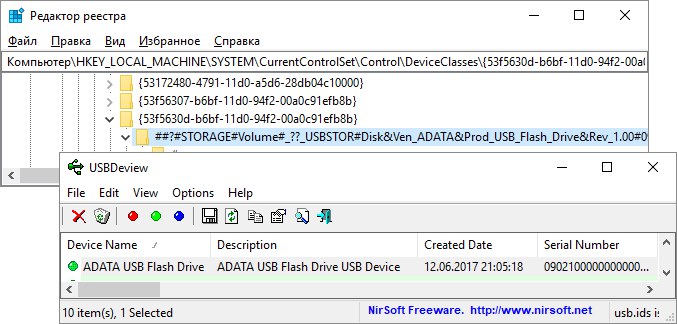

Windows пишет сведения обо всех подключенных устройствах в setupapi.log и реестр. Конкретно для флэшек сохраняется даже серийный номер устройства (если есть), а время последней записи в раздел соответствует времени подключения. И без прав администратора это не зачистить, имейте в виду!

Вот здесь есть отличный разбор конкретно по USB-устройствам http://www.forensicswiki.org/wiki/USB_History_Viewing А по-быстрому все можно посмотреть в утилите USBDevew http://www.nirsoft.net/utils/usb_devices_view.html См. картинку ⬇️

Следователи увидели на фото документа сгибы и поняли, что его вынесли на бумаге. После чего они посмотрели журнал принтера и выяснили, что этот файл печатали только 6 человек. Из них лишь один... писал на почту журналистам с рабочего компьютера 🙈

The Intercept, конечно, подставил свой источник, проверяя аутентичность документа путем его отправки в АНБ. Им следовало перепечатать текст или ограничиться номером и названием отчета. Но девушку это вряд ли бы спасло, поскольку она себя никак не обезопасила. Вообще, ее знания о безопасности подобных операций оказались ниже плинтуса 👎

Как выяснилось, на предыдущем месте работы (тоже секретном) она с рабочего компьютера гуглила "знают ли особо секретные компьютеры, когда в них вставляют флэшку" 🙈 Конечно, знают!

Windows пишет сведения обо всех подключенных устройствах в setupapi.log и реестр. Конкретно для флэшек сохраняется даже серийный номер устройства (если есть), а время последней записи в раздел соответствует времени подключения. И без прав администратора это не зачистить, имейте в виду!

Вот здесь есть отличный разбор конкретно по USB-устройствам http://www.forensicswiki.org/wiki/USB_History_Viewing А по-быстрому все можно посмотреть в утилите USBDevew http://www.nirsoft.net/utils/usb_devices_view.html См. картинку ⬇️

Картинка к посту ⬆️

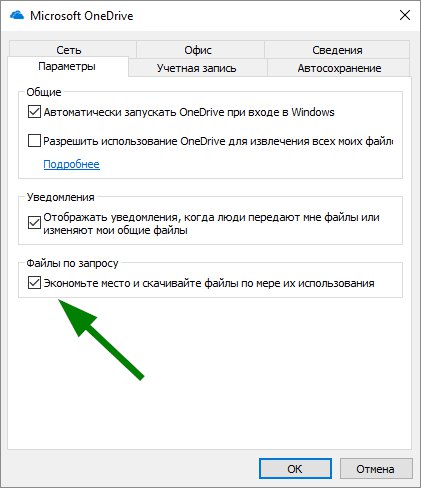

В #OneDrive вернулись умные файлы, ныне - файлы по запросу. Скачать установщик для сборки 16215 #Windows10 FCU http://bit.ly/2rWlfIo

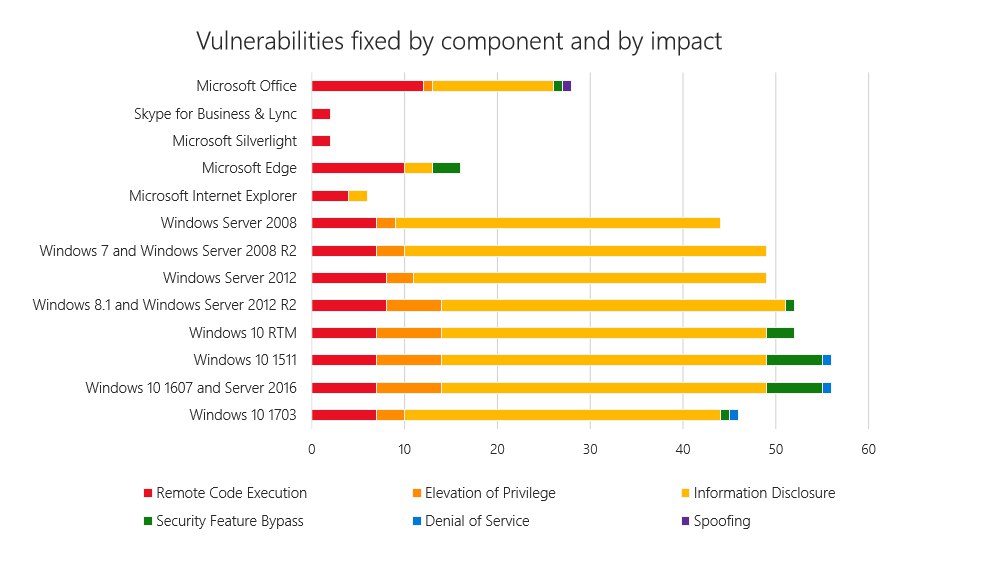

📍 Microsoft выпускает пачку исправлений безопасности, в том числе и для XP. Список компонентов, уязвимых к удаленному выполнению кода потрясает воображение: SMB1, SMB2, RPC, WebDAV, Print Spooler, OLE, Win32k (ядро), RDP, LNK (ярлык!) https://technet.microsoft.com/library/security/4025685.aspx

Похоже на очередной загашник эксплойтов спецслужб. Кто не обновится, тот ССЗБ 🙈

Похоже на очередной загашник эксплойтов спецслужб. Кто не обновится, тот ССЗБ 🙈

2017 June 14

В пачке вчерашних исправлений Microsoft невероятно трудно разобраться без 🍷 К какой версии ОС что относится, где соответствующая статья KB...

Я пообщался в Твиттере на эту тему с руководителем программы безопасности Microsoft в нашем регионе Артёмом Синицыным (мы знакомы давно). В итоге он любезно дополнил свой пост в блоге этими сведениями http://bit.ly/2tndlpb ✌️

Я пообщался в Твиттере на эту тему с руководителем программы безопасности Microsoft в нашем регионе Артёмом Синицыным (мы знакомы давно). В итоге он любезно дополнил свой пост в блоге этими сведениями http://bit.ly/2tndlpb ✌️

2017 June 20

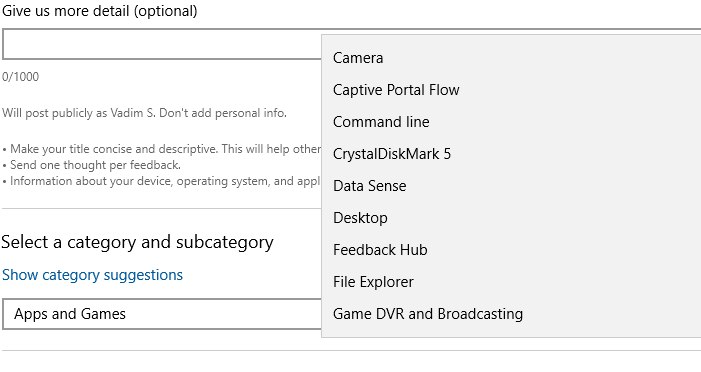

💡 Из Feedback Hub можно отправить отзыв на любое приложение, установленное у вас в #Windows10

2017 June 21

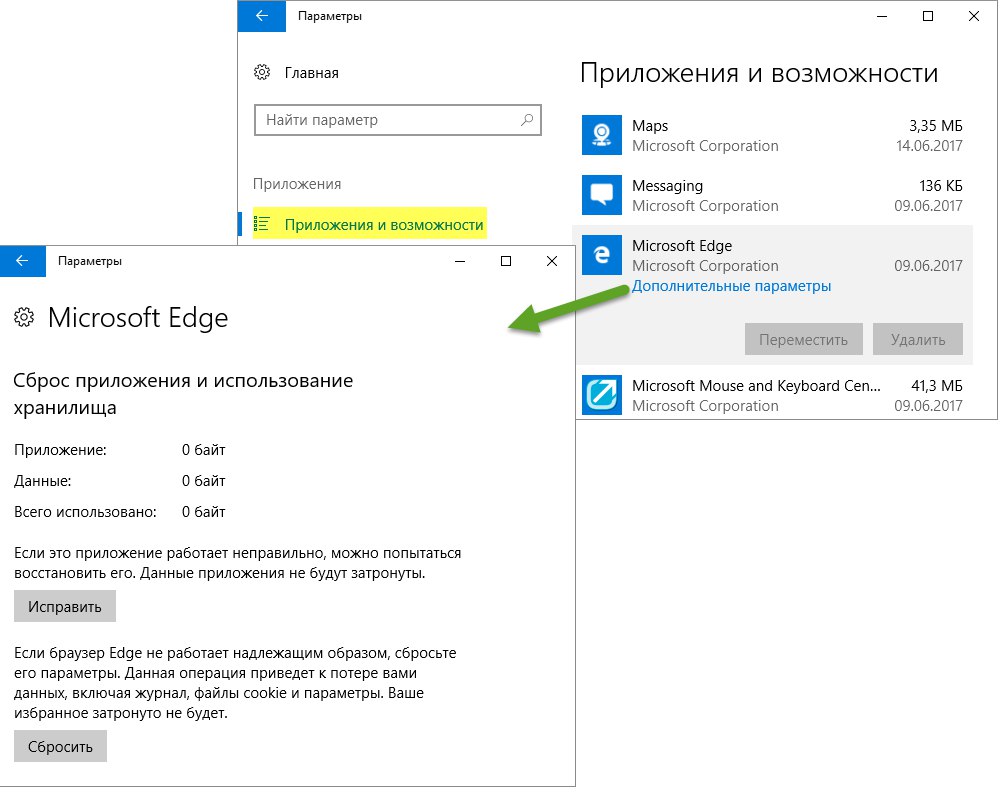

💡 В Параметры - Приложения можно исправить или сбросить магазинные приложения #Windows10. Общий траблшутер тут http://aka.ms/diag_apps10

2017 June 22

Я ❤️ наш чат @winsiders :)

2017 June 23

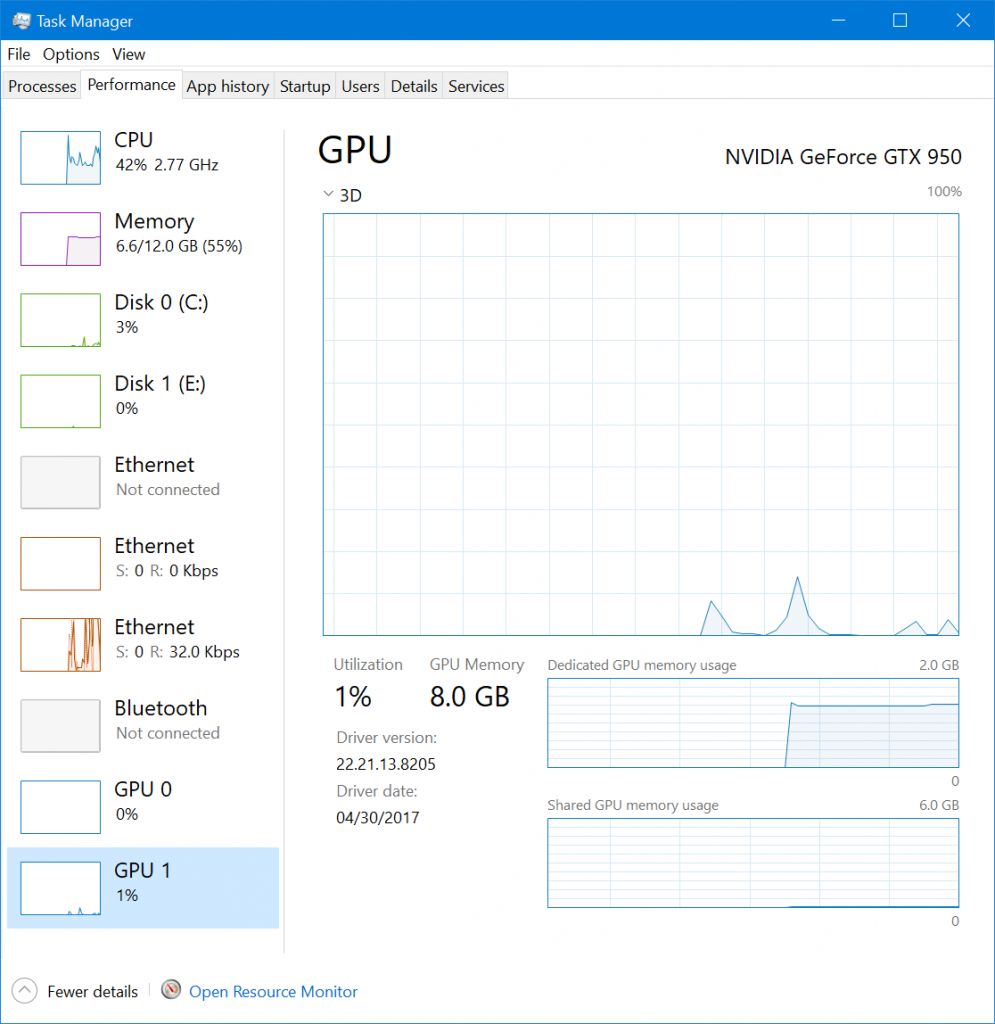

В последней сборке #Windows10 FCU в диспетчер задач добавили GPU

2017 June 24

🔓 Вчера по интернету начала циркулировать новость о запуске вымогателя на #Windows10 S http://www.zdnet.com/article/microsoft-no-known-ransomware-windows-we-tried-to-hack-it/ В перепостах ключевых подробностей не было, а в них вся соль ❗️

В 10 S приложения только из магазина, а консоли отключены. Это, видимо, и послужило основанием для самоуверенного утверждения Microsoft, что в этом издании нельзя запустить известных на сегодня вымогателей. Ресурс ZD.net решил проверить это с помощью специалиста по безопасности. Он утверждение опроверг, конечно, но я хочу прокомментировать его действия.

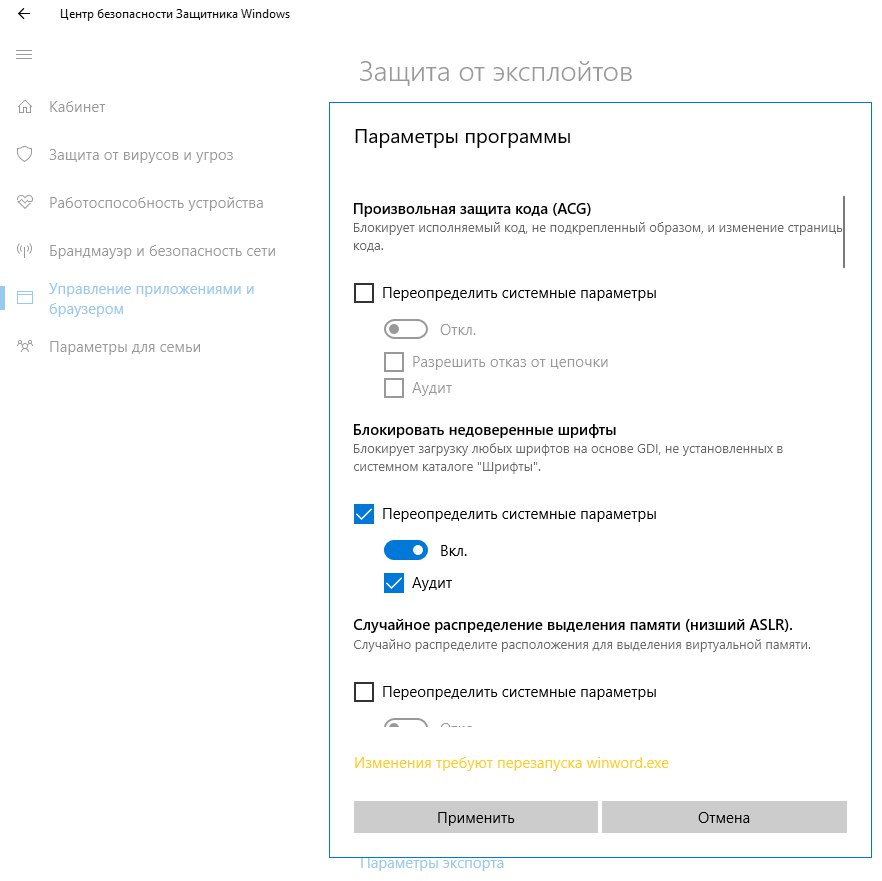

💡 В качестве вектора атаки хакер использовал Microsoft Word (Office можно скачать из магазина). То есть речь уже не о системе "из коробки", но едем дальше 🚲

1. Хакер создал DOCX с вредоносным макросом и поместил файл на сетевой ресурс (!). Сделал он это для обхода защищенного режима Word - локальная сеть является доверенной зоной, и режим не активируется. С учетом следующих шагов непонятно, зачем он так заморачивался 🙈

2. MS Word был запущен с правами администратора через диспетчер задач (!). Кто в здравом уме будет это делать - неизвестно, но иначе вредоносный скрипт не получил бы полных прав.

3. При открытии документа Word автоматически отключает макросы, но хакер включил его вручную. Это типичный трюк фишеров, и люди ведутся на него, но... И да, точно так же можно было отключить защищенный режим ;)

Дальнейшее получение прав SYSTEM было делом техники, а в качестве подтверждения сего факта хакер прислал в текстовом виде пароль сети Wi-Fi, к которой был подключен тестовый ПК 🙄 Это можно посмотреть с обычными правами в свойствах подключения (если не выпилили еще).

📍Мораль. Если пользователь очень захочет, у него получится запустить малварь в Windows, когда к ней есть полный доступ с правами администратора. А именно такой расклад из коробки...

P.S. Никакого вымогателя хакер так и не запустил, ограничившись утверждением, что с этим не будет проблем.

В 10 S приложения только из магазина, а консоли отключены. Это, видимо, и послужило основанием для самоуверенного утверждения Microsoft, что в этом издании нельзя запустить известных на сегодня вымогателей. Ресурс ZD.net решил проверить это с помощью специалиста по безопасности. Он утверждение опроверг, конечно, но я хочу прокомментировать его действия.

💡 В качестве вектора атаки хакер использовал Microsoft Word (Office можно скачать из магазина). То есть речь уже не о системе "из коробки", но едем дальше 🚲

1. Хакер создал DOCX с вредоносным макросом и поместил файл на сетевой ресурс (!). Сделал он это для обхода защищенного режима Word - локальная сеть является доверенной зоной, и режим не активируется. С учетом следующих шагов непонятно, зачем он так заморачивался 🙈

2. MS Word был запущен с правами администратора через диспетчер задач (!). Кто в здравом уме будет это делать - неизвестно, но иначе вредоносный скрипт не получил бы полных прав.

3. При открытии документа Word автоматически отключает макросы, но хакер включил его вручную. Это типичный трюк фишеров, и люди ведутся на него, но... И да, точно так же можно было отключить защищенный режим ;)

Дальнейшее получение прав SYSTEM было делом техники, а в качестве подтверждения сего факта хакер прислал в текстовом виде пароль сети Wi-Fi, к которой был подключен тестовый ПК 🙄 Это можно посмотреть с обычными правами в свойствах подключения (если не выпилили еще).

📍Мораль. Если пользователь очень захочет, у него получится запустить малварь в Windows, когда к ней есть полный доступ с правами администратора. А именно такой расклад из коробки...

P.S. Никакого вымогателя хакер так и не запустил, ограничившись утверждением, что с этим не будет проблем.

2017 June 27

Полезный сайт для ИТ-отделов www.readyforwindows.com - поиск ПО с данными по числу установок на #Windows10 в организациях (10k, 100k - см. FAQ). Расклад можно смотреть по версиям ПО и веткам Windows (CB, CBB).

2017 June 28

🔓 Пока эксперты разбираются, Петя или не Петя массово шифрует файлы, у меня для вас есть #рекомендация. И речь не о том, что надо быстро обновлять Windows - это давно капитанство. Я хочу посоветовать вам хорошую книгу.

Уязвимость ETERNALBLUE, которая применяется уже во второй крупной атаке подряд, слили в сеть после кражи у американских спецслужб. А те, как пишет Washington Post, использовали ее уже больше 5 лет. Откуда они ее взяли?

📕 Вполне вероятный ответ на этот вопрос вы узнаете из книги "Кибервойн@. Пятый театр военных действий" http://www.ozon.ru/context/detail/id/35021642/

Шейн Харрис, опираясь на многочисленные интервью бывших и нынешних сотрудников американских спецслужб, разведчиков и военных, рисует объемную картину развития кибервойск США. И книга очень хорошо раскрывает роль АНБ в этом процессе ⚙

Я читал в оригинале, но думаю, в переводе ничего не потерялось - книга рассчитана на широкий круг читателей, интересующихся темой кибервойны.

Уязвимость ETERNALBLUE, которая применяется уже во второй крупной атаке подряд, слили в сеть после кражи у американских спецслужб. А те, как пишет Washington Post, использовали ее уже больше 5 лет. Откуда они ее взяли?

📕 Вполне вероятный ответ на этот вопрос вы узнаете из книги "Кибервойн@. Пятый театр военных действий" http://www.ozon.ru/context/detail/id/35021642/

Шейн Харрис, опираясь на многочисленные интервью бывших и нынешних сотрудников американских спецслужб, разведчиков и военных, рисует объемную картину развития кибервойск США. И книга очень хорошо раскрывает роль АНБ в этом процессе ⚙

Я читал в оригинале, но думаю, в переводе ничего не потерялось - книга рассчитана на широкий круг читателей, интересующихся темой кибервойны.

2017 June 29