Size: a a a

2018 August 17

Про SIM-карты с ГОСТом.

Тут читатели подбросили угля, во-первых. А во-вторых — ну, блин, не могу я все знать и помнить. Тем боле, что в телекоме есть вещи, куда без надобности вообще лучше нос не совать, чтоб душевно здоровым оставаться. Одно из таких мест — криптография.

И я без надобности и не суюсь. Иначе перестаешь понимать шуточки с картинками и начинаешь писать жы-, шы, исключительно с буквой «и». Со всей зверинной серьезностью.

Так вот, освежил схемы организации связи по 3GPP. Но сюда их писать не буду. Те, кто знает че-как — знают это лучше. А те, кто не — не поймут. Я попробую объяснить «для гуманитариев».

Суть SIM-карты сводится к одной простой задаче: аутентификация. Это однозначное определение абонента. Больше SIM-карта ни для чего не нужна (включая sim-card toolkit, что является маркетинговой ересью, и должно быть уничтожено).

На карточке, которая представляет собой чип памяти, куда и записывается криптоключ аутентификации. 128 бит.

Но механизм чекак там реально делается чуточку сложнее, чем просто «проверка подлинности». Там же еще нужно зашифровать собственно передачу данных для того, чтоб кто угодно не мог с помощью сканера слушать ваши курлыкания с любовницей. Радио! Понимать надо…

Так вот. 3GPP считает, что код для шифрования переговоров и обеспечения целостности сообщений должен непременно быть одинаков у всех операторов, чтобы они могли предоставлять услугу роуминг. Этот алгоритм в 3GPP построен на основе блочного шифра KASUMI.

А вот алгоритмы аутентификации и генерации ключа — могут быть разные. Но есть рекомендованный алгоритм MILENAGE. Он, собственно, и стал стандартом де-факто.

И его-то и хотят заменить на ГОСТовский.

Нахера — понятия не имею. Потому что процесс аутентификации архитектурно не может уходить за пределы HSS (Home Subscriber Server) и сети оператора. НО! При условии, если оператор не ищет клона сим-карты у других операторов в роуминге. Тогда — да. Там всякие страшные I-CSCF возникают, но я туда боюсь заглядывать.

Наверное, кто-то в министерстве носков все же заглянул. И его поразила та самая паранойя.

Но хочу сказать, что в случае реализации этой самой паранойи случится следующее:

1. Всем придется менять симки. Но об этом Ъ уже сказал. Как заменить сотню миллионов карточек одномоментно — не сказал. И это важно.

2. Опсосам придется перепиливать систему аутентификации на сети. Вплоть до каждой отдельной базевки.

3. При этом, чтоб не потерять абонентов и не уронить сети, операторам придется держать две системы аутентификации одновременно. Ну, потому что п.1

4. Хорошо от этой, с позволения сказать, новации никому не будет. Ну, потому что: ««Единственная сторона, которая заинтересована в ослаблении защиты, это национальные службы надзора» — (с) директор SDA (Smartcard Developer Association) Марк Брисено.

5. В это время полным ходом идет разработка 5G и все вот эти вот наши IoT разрабатываются. e-SIM подлый Apple пропагандирует. Так вот. При «гостовском шифровании» на всем вот этом можно ставить жырный, лоснящийся крестъ.

Наверное, всё.

Тут читатели подбросили угля, во-первых. А во-вторых — ну, блин, не могу я все знать и помнить. Тем боле, что в телекоме есть вещи, куда без надобности вообще лучше нос не совать, чтоб душевно здоровым оставаться. Одно из таких мест — криптография.

И я без надобности и не суюсь. Иначе перестаешь понимать шуточки с картинками и начинаешь писать жы-, шы, исключительно с буквой «и». Со всей зверинной серьезностью.

Так вот, освежил схемы организации связи по 3GPP. Но сюда их писать не буду. Те, кто знает че-как — знают это лучше. А те, кто не — не поймут. Я попробую объяснить «для гуманитариев».

Суть SIM-карты сводится к одной простой задаче: аутентификация. Это однозначное определение абонента. Больше SIM-карта ни для чего не нужна (включая sim-card toolkit, что является маркетинговой ересью, и должно быть уничтожено).

На карточке, которая представляет собой чип памяти, куда и записывается криптоключ аутентификации. 128 бит.

Но механизм чекак там реально делается чуточку сложнее, чем просто «проверка подлинности». Там же еще нужно зашифровать собственно передачу данных для того, чтоб кто угодно не мог с помощью сканера слушать ваши курлыкания с любовницей. Радио! Понимать надо…

Так вот. 3GPP считает, что код для шифрования переговоров и обеспечения целостности сообщений должен непременно быть одинаков у всех операторов, чтобы они могли предоставлять услугу роуминг. Этот алгоритм в 3GPP построен на основе блочного шифра KASUMI.

А вот алгоритмы аутентификации и генерации ключа — могут быть разные. Но есть рекомендованный алгоритм MILENAGE. Он, собственно, и стал стандартом де-факто.

И его-то и хотят заменить на ГОСТовский.

Нахера — понятия не имею. Потому что процесс аутентификации архитектурно не может уходить за пределы HSS (Home Subscriber Server) и сети оператора. НО! При условии, если оператор не ищет клона сим-карты у других операторов в роуминге. Тогда — да. Там всякие страшные I-CSCF возникают, но я туда боюсь заглядывать.

Наверное, кто-то в министерстве носков все же заглянул. И его поразила та самая паранойя.

Но хочу сказать, что в случае реализации этой самой паранойи случится следующее:

1. Всем придется менять симки. Но об этом Ъ уже сказал. Как заменить сотню миллионов карточек одномоментно — не сказал. И это важно.

2. Опсосам придется перепиливать систему аутентификации на сети. Вплоть до каждой отдельной базевки.

3. При этом, чтоб не потерять абонентов и не уронить сети, операторам придется держать две системы аутентификации одновременно. Ну, потому что п.1

4. Хорошо от этой, с позволения сказать, новации никому не будет. Ну, потому что: ««Единственная сторона, которая заинтересована в ослаблении защиты, это национальные службы надзора» — (с) директор SDA (Smartcard Developer Association) Марк Брисено.

5. В это время полным ходом идет разработка 5G и все вот эти вот наши IoT разрабатываются. e-SIM подлый Apple пропагандирует. Так вот. При «гостовском шифровании» на всем вот этом можно ставить жырный, лоснящийся крестъ.

Наверное, всё.

А! Не всё!

Забыл же. Разумеется, с «гостовскими симками» никакого роуминга не будет. Зарубежного. Вот поедете вы в Турцию пузо греть, а ихний Туркселл не поймет вот этих 128-бит. И придется вам бегать, и покупать как-то местную сим-карту. И забыть про, например, подтверждение платежей в интернет-банках. И правильно. И нефиг.

А вот все наши любимые опсосики будут плакать, потому что никак не смогут продавать входящие смски по 10 рублей, да интернетик по 30 за 100 кбайт.

Горько будут плакать, кстати.

Забыл же. Разумеется, с «гостовскими симками» никакого роуминга не будет. Зарубежного. Вот поедете вы в Турцию пузо греть, а ихний Туркселл не поймет вот этих 128-бит. И придется вам бегать, и покупать как-то местную сим-карту. И забыть про, например, подтверждение платежей в интернет-банках. И правильно. И нефиг.

А вот все наши любимые опсосики будут плакать, потому что никак не смогут продавать входящие смски по 10 рублей, да интернетик по 30 за 100 кбайт.

Горько будут плакать, кстати.

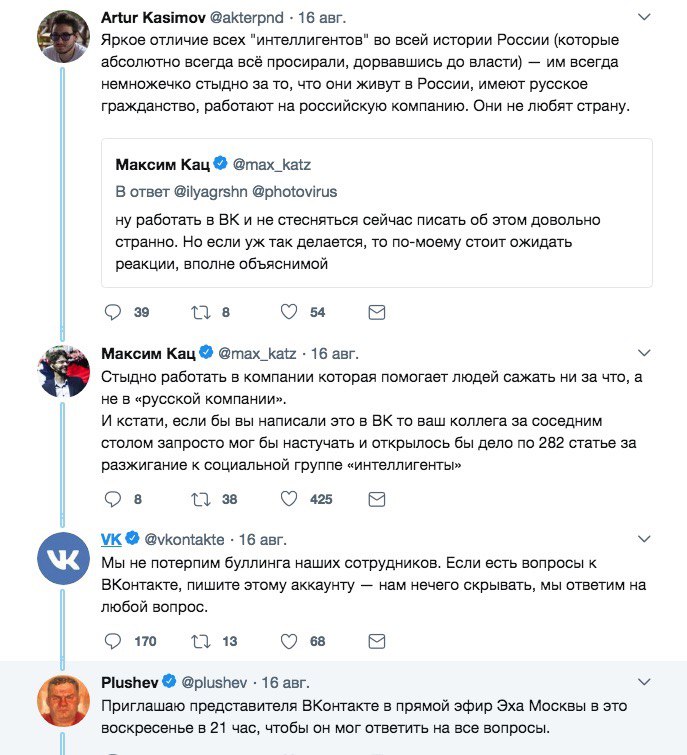

Запомните этот твит, если чо. Он очень смешной

2018 August 18

Продолжаем полюбившуюся рубрику #рукиизжопы

Это Нижний Новгород, набережная Гребного канала. Напротив дома-ресторана, 108. Не ебеня какие, а вполне себе пафосные места

И кто же у нас автор? Он и не скрывается. Гордо заявляет. Табличку, впрочем, прикрутили на совесть. Наверное, другая бригада — специальная. Для табличек

Кстати, об «избыточых блокировках» и вообще системе «чорных списков». Там бардак тот еще. Это, например, РТК-Киров. И у них — насрано

Восстановления справедливости пост, скопированный из подзамочного поста на ФБ за сим-карты. Ну, вот этого вот хайпового "по ГОСТу". Привожу полностью, без редакции и ссылки на автора (раз под замком).

***

А теперь, мои маленькие либеральные друзья, рассаживайтесь поудобней, и я вам расскажу про SIM-карты и очередную гремучую смесь некомпетентности и хайпожорства, которую на вас вылили за последние дни.

Что, собственно, представляет собой SIM-карта?

SIM-карта, как и чипы на ваших банковских картах, если упрощенно, представляет собой микрокомпьютер, оснащенный процессором, памятью, программным обеспечением и электрическим контактным интерфейсом.

Программное обеспечение SIM-карты (загрузчик, операционная система, приложения) обеспечивает её взаимодействие как с телефоном (по стандартизованному ETSI интерфейсу через электрические контакты), так и с оборудованием ядра сети оператора (центра аутентификации, являющегося частью HLR или HSS).

Карта может выполнять множество различных функций, но основная ее задача -- быть хранилищем ключевой информации и проводить аутентификацию абонента при регистрации в мобильной сети. Как это происходит? На флэшке симки лежит криптографический ключ (Ki), и точно такой же ключ лежит в центре аутентификации оператора. При регистрации в сети симка и центр аутентификации проводят определенный стандартом 3GPP криптографический протокол, в результате которого удостоверятеся равеноство ключей на двух сторонах, а так же вырабатывается сессионный ключ, который в дальнейшем используется для симметричного шифрования информации в радиоканале. Мы не будем углубляться в детали протокола, заинтересованные читатели могут прочесть про это вот здесь (http://www.3gpp.org/specifications/60-confidentiality-algorithms), самое главное для нас -- что сим-карта хранит ключ, исполняет ряд криптографических операций, и ответная часть находится в сети домашнего оператора связи.

Любой человек, который минимально сталкивался с построением безопасных систем (если он конечно не журналист и не либеральный публицист зателеком), догадывается, что помимо обеспечения собственно безопасности криптографических конструкций, весьма важным моментом является обеспечение безопасности организационных процессов: выработки ключевой информации, ее передачи, записи, обработки. Очевидно, что ключ (Ki) в каком-то месте должен сначала появиться, потом попасть на сим-карту перед ее выдачей, и одновременно попасть в базу данных AuC оператора, и каждый этап этого процесса вообще говоря должен быть защищен от утечек.

Кстати, пока мы здесь: в чем, спросите вы, проблема, если ключи утекут? Да ни в чем, если вы не боитесь создания клона вашей карты. Или вашего соседа. Или вообще половины страны, если утечка ключей становится массовой. А в чем проблема, если криптографический протокол, о котором мы говорили выше, уязвим? Да в целом ни в чем, если вы не боитесь снятия вашей речи и данных непосредственно с эфира. Или вашего соседа. Или вообще всей страны.

Так вот, мои маленькие друзья, в том месте, где начинается обеспечение организационных процессов изготовления и записи ключевой информации, у операторов связи имеется серьезный бардак. Если оператору повезло иметь профессиональных людей в этом месте, то процесс происходит более или менее профессионально. Так, как счастью, бывает. А ежели нет, то нет. В частности, ситуация, когда ключи изготавливаются и записываются на симку самим производителем карт, и затем передаются оператору в виде текстового файла, пошифрованного 3DES, для загрузки в AuC -- повсеместна. А я бы хотел напомнить, что крупнейший мировой производитель сим-карт входит в концерн Thales. Выяснить, чем занимается концерн Thales в свободное от производства симок время пытливый читатель может при помощи беглого гугления.

Таким образом, мы с вами уверенно можем считать, что как минимум половина всей ключевой информации сотовых абонентов страны доступна производителям карт, подавляющее большинство которых находятся в юрисдикции наших западных партнеров.

Итак, что же предложила сделать Минкомсвязь? Собственно, несколько простых вещей.

***

А теперь, мои маленькие либеральные друзья, рассаживайтесь поудобней, и я вам расскажу про SIM-карты и очередную гремучую смесь некомпетентности и хайпожорства, которую на вас вылили за последние дни.

Что, собственно, представляет собой SIM-карта?

SIM-карта, как и чипы на ваших банковских картах, если упрощенно, представляет собой микрокомпьютер, оснащенный процессором, памятью, программным обеспечением и электрическим контактным интерфейсом.

Программное обеспечение SIM-карты (загрузчик, операционная система, приложения) обеспечивает её взаимодействие как с телефоном (по стандартизованному ETSI интерфейсу через электрические контакты), так и с оборудованием ядра сети оператора (центра аутентификации, являющегося частью HLR или HSS).

Карта может выполнять множество различных функций, но основная ее задача -- быть хранилищем ключевой информации и проводить аутентификацию абонента при регистрации в мобильной сети. Как это происходит? На флэшке симки лежит криптографический ключ (Ki), и точно такой же ключ лежит в центре аутентификации оператора. При регистрации в сети симка и центр аутентификации проводят определенный стандартом 3GPP криптографический протокол, в результате которого удостоверятеся равеноство ключей на двух сторонах, а так же вырабатывается сессионный ключ, который в дальнейшем используется для симметричного шифрования информации в радиоканале. Мы не будем углубляться в детали протокола, заинтересованные читатели могут прочесть про это вот здесь (http://www.3gpp.org/specifications/60-confidentiality-algorithms), самое главное для нас -- что сим-карта хранит ключ, исполняет ряд криптографических операций, и ответная часть находится в сети домашнего оператора связи.

Любой человек, который минимально сталкивался с построением безопасных систем (если он конечно не журналист и не либеральный публицист зателеком), догадывается, что помимо обеспечения собственно безопасности криптографических конструкций, весьма важным моментом является обеспечение безопасности организационных процессов: выработки ключевой информации, ее передачи, записи, обработки. Очевидно, что ключ (Ki) в каком-то месте должен сначала появиться, потом попасть на сим-карту перед ее выдачей, и одновременно попасть в базу данных AuC оператора, и каждый этап этого процесса вообще говоря должен быть защищен от утечек.

Кстати, пока мы здесь: в чем, спросите вы, проблема, если ключи утекут? Да ни в чем, если вы не боитесь создания клона вашей карты. Или вашего соседа. Или вообще половины страны, если утечка ключей становится массовой. А в чем проблема, если криптографический протокол, о котором мы говорили выше, уязвим? Да в целом ни в чем, если вы не боитесь снятия вашей речи и данных непосредственно с эфира. Или вашего соседа. Или вообще всей страны.

Так вот, мои маленькие друзья, в том месте, где начинается обеспечение организационных процессов изготовления и записи ключевой информации, у операторов связи имеется серьезный бардак. Если оператору повезло иметь профессиональных людей в этом месте, то процесс происходит более или менее профессионально. Так, как счастью, бывает. А ежели нет, то нет. В частности, ситуация, когда ключи изготавливаются и записываются на симку самим производителем карт, и затем передаются оператору в виде текстового файла, пошифрованного 3DES, для загрузки в AuC -- повсеместна. А я бы хотел напомнить, что крупнейший мировой производитель сим-карт входит в концерн Thales. Выяснить, чем занимается концерн Thales в свободное от производства симок время пытливый читатель может при помощи беглого гугления.

Таким образом, мы с вами уверенно можем считать, что как минимум половина всей ключевой информации сотовых абонентов страны доступна производителям карт, подавляющее большинство которых находятся в юрисдикции наших западных партнеров.

Итак, что же предложила сделать Минкомсвязь? Собственно, несколько простых вещей.

Во-первых, обеспечить доверенность базового криптографического протокола, входящего в MILENAGE, путем использования в нем отечественных алгоритмов и сертификации реализации. Сразу отвечая множеству фейсбучных специалистов по мобильной связи, расплодившихся буквально вчера: 3GPP не требует реализации конкретного алгоритма. 3GPP рекомендует несколько вариантов алгоритмов в этом месте, и требует исключительно реализации *интерфейса*. Сам процесс выработки подписи не стандартизован, а рекомендован.

Во-вторых, обеспечить доверенность процедуры выработки и загрузки ключей за счет использования сертифицированного по соответствующему классу HSM на стороне оператора связи.

Вы удивитесь, но в России есть стандарты, которые позволяют сделать процедуру выработки, доставки, хранения и обращения ключей достаточно безопасной. Минкомсвязь всего лишь предложила этими стандартами воспользоваться и прекратить творящийся десятилетиями бардак.

FAQ:

Q: Но это же во исполнение закона Яровой!

A: Нет, это фантазия журналистов Коммерсанта. Как это ни странно для хайпожоров, но не все, в чем есть слово "безопасность", относится к закону Яровой.

Q: Но это же невозможно реализовать!

A: Нет, это уже реализовано. Сим-карта иностранного производства с отечественным хэшем, макет HSM, работающий с AuC, и все это успешно проходит аутентификацию на живой сети.

Q: Но такие симки не будут работать в наших айфонах и в роуминге в странах, куда ездят люди со светлыми лицами подышать воздухом свободы!

A: Будут. Телефон никак не участвует в процедуре аутентификации, а в роуминге ее по-прежнему проводит ваш домашний AuC по сигнальной сети.

Q: Но я читал, что операторы говорят, что надо будет менять симку каждые сколько-то месяцев!

A: Они врут. Такого требования нет.

Q: Опять хотят все распилить, это же миллиарды!!

A: Они не договаривают. По моей оценке, замена всего корпуса карт естественным путем (сломалась, меняют, покупают новую) займет лет 20 минимум. При этом Минкомсвязь не ставит никаких сроков обязательной замены -- исключительно требование о том, что все новые симки с даты X соответствуют установленным требованиям. Старый парк меняется естественным путем. Так что затраты растянутся на десятилетия, и совкупно составят примерно столько, сколько генеральные директора и президенты операторов тратят на перелеты бизнес-джетами. Попутно замечу, что суммарная стоимость привлечения абонента исчисляется десятками долларов, и стоимость самой симки в ней в районе типа одной десятой процента. И вот именно поэтому симки разбрасываются веерами по вокзалам и аэропортам, и люди с хитрыми глазами продают их коробками по нескольку десятков тысяч в темных углах московских вокзалов. Угу, давайте, скажите мне, что симка это дорого.

Q: Но ведь HSM не может хранить больше 10,000 карт!!

A: Общего назначения нет. Специализированный под задачу -- может хранить их миллионами и проводить над ключами нужные криптографические операции. Очевидно, что в данной задаче будет использоваться специализованный HSM, в резервированной инсталляции.

Q: Опять все отдадут одному производителю!!

A: Нет. Требование по сертификации означает, что можно будет купить ПО и HSM у любого производителя с соответствующей лицензией. Сейчас их в стране, если мне не изменяет память, больше трехсот.

Q: Хахах, у Минкомсвязи все равно ничего не выйдет!

A: Минкомсвязь утвердила и зарегистрировала в Минюсте требования к HSS и HLR по необходимости использования удостовернных сертификатом криптографических реализаций. Таким образом, для получения новых сертификатов на оборудование ядра сети, производителям уже необходимо реализовать отечественные алгоритмы аутентификации, а операторам выполнять требования по обслуживанию СКЗИ соответствующего класса. Журналисты поймали хайп на заключительном этапе выхода нормативных актов.

Q: А как же старые симки?

A: Старые продолжат работать на существующем оборудовании, пока не "вымоются" естественным путем.

Q: Ну и в чем фишка лично для меня?

A: Например, наличие элемента доверия в вашей симке позволит сделать настоящую электронную подпись телефоном. Все предыдущие (вменя

Во-вторых, обеспечить доверенность процедуры выработки и загрузки ключей за счет использования сертифицированного по соответствующему классу HSM на стороне оператора связи.

Вы удивитесь, но в России есть стандарты, которые позволяют сделать процедуру выработки, доставки, хранения и обращения ключей достаточно безопасной. Минкомсвязь всего лишь предложила этими стандартами воспользоваться и прекратить творящийся десятилетиями бардак.

FAQ:

Q: Но это же во исполнение закона Яровой!

A: Нет, это фантазия журналистов Коммерсанта. Как это ни странно для хайпожоров, но не все, в чем есть слово "безопасность", относится к закону Яровой.

Q: Но это же невозможно реализовать!

A: Нет, это уже реализовано. Сим-карта иностранного производства с отечественным хэшем, макет HSM, работающий с AuC, и все это успешно проходит аутентификацию на живой сети.

Q: Но такие симки не будут работать в наших айфонах и в роуминге в странах, куда ездят люди со светлыми лицами подышать воздухом свободы!

A: Будут. Телефон никак не участвует в процедуре аутентификации, а в роуминге ее по-прежнему проводит ваш домашний AuC по сигнальной сети.

Q: Но я читал, что операторы говорят, что надо будет менять симку каждые сколько-то месяцев!

A: Они врут. Такого требования нет.

Q: Опять хотят все распилить, это же миллиарды!!

A: Они не договаривают. По моей оценке, замена всего корпуса карт естественным путем (сломалась, меняют, покупают новую) займет лет 20 минимум. При этом Минкомсвязь не ставит никаких сроков обязательной замены -- исключительно требование о том, что все новые симки с даты X соответствуют установленным требованиям. Старый парк меняется естественным путем. Так что затраты растянутся на десятилетия, и совкупно составят примерно столько, сколько генеральные директора и президенты операторов тратят на перелеты бизнес-джетами. Попутно замечу, что суммарная стоимость привлечения абонента исчисляется десятками долларов, и стоимость самой симки в ней в районе типа одной десятой процента. И вот именно поэтому симки разбрасываются веерами по вокзалам и аэропортам, и люди с хитрыми глазами продают их коробками по нескольку десятков тысяч в темных углах московских вокзалов. Угу, давайте, скажите мне, что симка это дорого.

Q: Но ведь HSM не может хранить больше 10,000 карт!!

A: Общего назначения нет. Специализированный под задачу -- может хранить их миллионами и проводить над ключами нужные криптографические операции. Очевидно, что в данной задаче будет использоваться специализованный HSM, в резервированной инсталляции.

Q: Опять все отдадут одному производителю!!

A: Нет. Требование по сертификации означает, что можно будет купить ПО и HSM у любого производителя с соответствующей лицензией. Сейчас их в стране, если мне не изменяет память, больше трехсот.

Q: Хахах, у Минкомсвязи все равно ничего не выйдет!

A: Минкомсвязь утвердила и зарегистрировала в Минюсте требования к HSS и HLR по необходимости использования удостовернных сертификатом криптографических реализаций. Таким образом, для получения новых сертификатов на оборудование ядра сети, производителям уже необходимо реализовать отечественные алгоритмы аутентификации, а операторам выполнять требования по обслуживанию СКЗИ соответствующего класса. Журналисты поймали хайп на заключительном этапе выхода нормативных актов.

Q: А как же старые симки?

A: Старые продолжат работать на существующем оборудовании, пока не "вымоются" естественным путем.

Q: Ну и в чем фишка лично для меня?

A: Например, наличие элемента доверия в вашей симке позволит сделать настоящую электронную подпись телефоном. Все предыдущие (вменя

емые) реализации требовали либо внешнего токена, либо установки дополнительных программных key stores. С реализацией прямо на симке она станет таким токеном. Да, например, вы сможете подписывать телефоном свою налоговую отчетность.

Плохо быть журналистом, по возможности избегайте этого. Кстати, Незыгарем -- даже хуже, потому что анонимней.

Как-то так, мои маленькие друзья.

Плохо быть журналистом, по возможности избегайте этого. Кстати, Незыгарем -- даже хуже, потому что анонимней.

Как-то так, мои маленькие друзья.

Поскольку я не незыгарь (ваще не знаю что это), то мой каммент к длиннопосту очень простой. Но из двух пунктов:

1. Из недр министерства носков долгие годы выходит трэш, содом и угар. Стоит ли удивляться, что любое очередное поделие ведомства воспринимается сообществом со скепсисом и сарказмом? Нет, не стоит. И даже больше - все НПА, касающиеся телекома за последние сколько-то лет, пишутся таким канцеляритом и с двусмысленным толкованием, что иногда кажется, что это пишет икеевский монстр из подвала. Вот откуда скепсис.

2. В объяснении не сказано главного. Зачем? Вот зачем министерии лезть в эту буду, которая без икеевского монстра прекрасно себе работало, пить-есть не просило?

Я не понимаю.

Работает - не трож! Главный принцип телекома нарушается.

3. Обманул - три пункта.

"Доверие шифрованию по ГОСТу" - это, блять, такой оксюморон, что я не смог дочитать всю копипасту и ржу уже 20 минут.

1. Из недр министерства носков долгие годы выходит трэш, содом и угар. Стоит ли удивляться, что любое очередное поделие ведомства воспринимается сообществом со скепсисом и сарказмом? Нет, не стоит. И даже больше - все НПА, касающиеся телекома за последние сколько-то лет, пишутся таким канцеляритом и с двусмысленным толкованием, что иногда кажется, что это пишет икеевский монстр из подвала. Вот откуда скепсис.

2. В объяснении не сказано главного. Зачем? Вот зачем министерии лезть в эту буду, которая без икеевского монстра прекрасно себе работало, пить-есть не просило?

Я не понимаю.

Работает - не трож! Главный принцип телекома нарушается.

3. Обманул - три пункта.

"Доверие шифрованию по ГОСТу" - это, блять, такой оксюморон, что я не смог дочитать всю копипасту и ржу уже 20 минут.

Продолжаем холивор про гостовские симки. Тут ещё пишут читатели.

(про незыгаря - это просто фигура речи и отголоски сетевого фольклора, если что)

Опять копипаста без редакции:

***

Комменты к отквоченому фейсбук-посту

1) Строго говоря, проблема потенциальных утечек ключей у ОпСоСов регулируется уже существующим набором документов и правил, и прямого отношения к используемым алгоритмам шифрования не имеет.

2) Про механизмы создания клонов сим-карт в 3GPP известно уже более двадцати лет, и опять-таки, смена алгоритма шифрования не закрывает архитектурный баг самого 3GPP.

3) Про "как минимум половина всей ключевой информации сотовых абонентов страны" - преувеличение, получить можно только комбинацию USN+IMEI + коды ближайших базовых станций. Можно ли это назвать "ключевой информацией" - очень сомнительно.

4) Смена условного Thales на условный ZTE - поддержка алгоритмов ГОСТ должна же как-то появиться на HLR/HSS/HSM - вполне вероятно, кто-то лоббирует интересы китайцев. (если условный Ericsson связан своими внутренними правилами, то китайцы прекрасно работают с "откатами")

5) Как видится, ключевой момент всей инициативы - перенести авторизацию сим-карт от операторов в "централизованый государственный HSM". Желание в чем-то понятное, и возможности фрода тоже видятся масштабными.

6) Я не очень владею данной информацие, но "более трехсот производителей сертифицированных аппаратных средств криптографии" по РФ выглядят преувеличением. На рынке засветились два, максимум три десятка таких производителй.

(про незыгаря - это просто фигура речи и отголоски сетевого фольклора, если что)

Опять копипаста без редакции:

***

Комменты к отквоченому фейсбук-посту

1) Строго говоря, проблема потенциальных утечек ключей у ОпСоСов регулируется уже существующим набором документов и правил, и прямого отношения к используемым алгоритмам шифрования не имеет.

2) Про механизмы создания клонов сим-карт в 3GPP известно уже более двадцати лет, и опять-таки, смена алгоритма шифрования не закрывает архитектурный баг самого 3GPP.

3) Про "как минимум половина всей ключевой информации сотовых абонентов страны" - преувеличение, получить можно только комбинацию USN+IMEI + коды ближайших базовых станций. Можно ли это назвать "ключевой информацией" - очень сомнительно.

4) Смена условного Thales на условный ZTE - поддержка алгоритмов ГОСТ должна же как-то появиться на HLR/HSS/HSM - вполне вероятно, кто-то лоббирует интересы китайцев. (если условный Ericsson связан своими внутренними правилами, то китайцы прекрасно работают с "откатами")

5) Как видится, ключевой момент всей инициативы - перенести авторизацию сим-карт от операторов в "централизованый государственный HSM". Желание в чем-то понятное, и возможности фрода тоже видятся масштабными.

6) Я не очень владею данной информацие, но "более трехсот производителей сертифицированных аппаратных средств криптографии" по РФ выглядят преувеличением. На рынке засветились два, максимум три десятка таких производителй.

2018 August 19

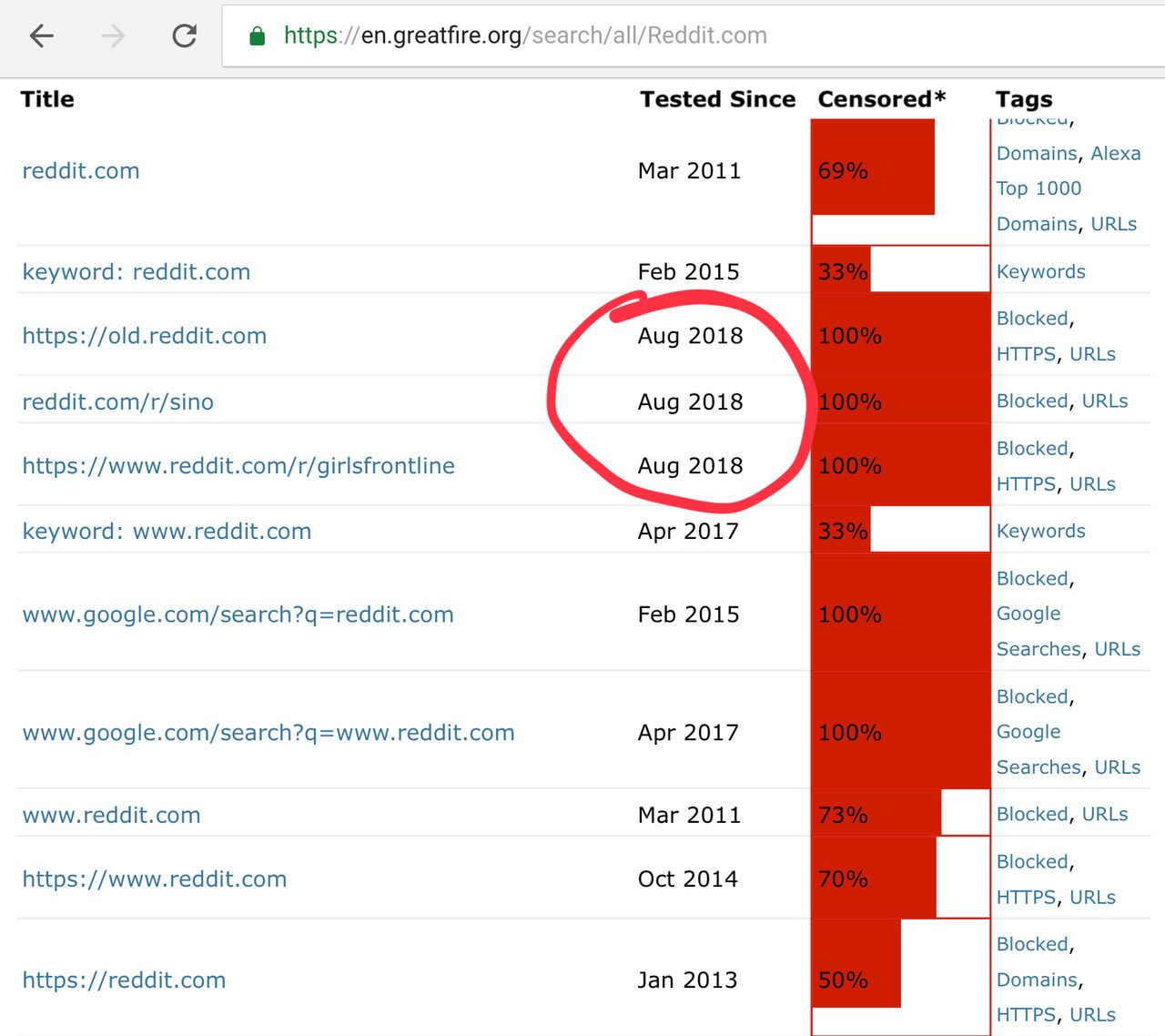

в Китае на днях начали блокировать Reddit. Ну, как на днях... его почти всегда блокировали, но тут очередное обострение. Парни с мест пишут, что ожидается включение «Великой Китайской DDoS-пушки»

Кстати, как итог вчерашнего холивора про «гостовскую симку». Наверное, следует подвести какие-то итоги. Ну, с моей стороны баррикады, по крайней мере. При этом, с другой стороны этой самой баррикады, конечно же, считают себя правыми сто-процентов, но:

1. Техническая сторона «гостовской симки» может быть какой угодно. Можно ли запилить такую криптографию, нельзя ли — уже вообще не важно. Важно только то, что таки да — дополнительные расходы и некоторые неудобства (не в том масштабе, что я предполагал, но таки да) пользователя будут.

2. Главным заинтересованным лицам эта самая «гостовская криптография» — нафиг не нужна. Опишем их:

а) операторам — не нужно. У них и так все нормально работает и вмешательство министерства носков несёт только расходы и ноль профита.

б) абонентам вся эта возня вообще не понятна. Кроме тех, у кого паранойя ярко выражена. Причём, как с точки зрения «ЦРУ нас читает», так и тех, кого «ФСБ нас пасёт». Профита — ноль. Но возможны неудобства с периодической заменой карточки

в) всяческие стартапы и «инноваторы» от этого всего только пострадают. Ну, потому что новые барьеры, новые ограничения, необходимость изучать ещё один технологический стек, который будет невозможно масштабировать. Кстати, разработчиков HSS/HSM, способных эту байду реализовать, оказалось не очень-то много. Реальных назвали — ДВА. И они нифига не российские. Но это не точно.

г) главная неожиданность — «гостовская симка», оказывается, нафиг не нужна и ФСБ. Ну, потому что у них есть более лучший инструмент в виде СОРМ. И строящейся «яровой», что характерно.

3. Таким образом, вся канитель с регулированием нужна только регулятору. Причём, не очень понятно ЗАЧЕМ. Ибо, единственным аргументом в споре, который отвечает на вопрос «зачем?» — «чтоб не было утечек в АНБ/ЦРУ». Все остальные аргументы отвечают на вопрос «как?», и вообще пофиг, что это все «можно быстро запилить за недорого, а рынок на пять лет не больше 500 млн.руб.». Ну, можно, ок. НО ЗАЧЕМ???

В общем, всю историю можно описать в терминологии психиатрии, но мы «за телеком», а потому — голосуем:

* палец вверх — нам нужно срочно гостовскую симку

* палец вниз — гостовская симка не нужна

* КОЗА — в любой непонятной ситуации нужно звать психиатора!

1. Техническая сторона «гостовской симки» может быть какой угодно. Можно ли запилить такую криптографию, нельзя ли — уже вообще не важно. Важно только то, что таки да — дополнительные расходы и некоторые неудобства (не в том масштабе, что я предполагал, но таки да) пользователя будут.

2. Главным заинтересованным лицам эта самая «гостовская криптография» — нафиг не нужна. Опишем их:

а) операторам — не нужно. У них и так все нормально работает и вмешательство министерства носков несёт только расходы и ноль профита.

б) абонентам вся эта возня вообще не понятна. Кроме тех, у кого паранойя ярко выражена. Причём, как с точки зрения «ЦРУ нас читает», так и тех, кого «ФСБ нас пасёт». Профита — ноль. Но возможны неудобства с периодической заменой карточки

в) всяческие стартапы и «инноваторы» от этого всего только пострадают. Ну, потому что новые барьеры, новые ограничения, необходимость изучать ещё один технологический стек, который будет невозможно масштабировать. Кстати, разработчиков HSS/HSM, способных эту байду реализовать, оказалось не очень-то много. Реальных назвали — ДВА. И они нифига не российские. Но это не точно.

г) главная неожиданность — «гостовская симка», оказывается, нафиг не нужна и ФСБ. Ну, потому что у них есть более лучший инструмент в виде СОРМ. И строящейся «яровой», что характерно.

3. Таким образом, вся канитель с регулированием нужна только регулятору. Причём, не очень понятно ЗАЧЕМ. Ибо, единственным аргументом в споре, который отвечает на вопрос «зачем?» — «чтоб не было утечек в АНБ/ЦРУ». Все остальные аргументы отвечают на вопрос «как?», и вообще пофиг, что это все «можно быстро запилить за недорого, а рынок на пять лет не больше 500 млн.руб.». Ну, можно, ок. НО ЗАЧЕМ???

В общем, всю историю можно описать в терминологии психиатрии, но мы «за телеком», а потому — голосуем:

* палец вверх — нам нужно срочно гостовскую симку

* палец вниз — гостовская симка не нужна

* КОЗА — в любой непонятной ситуации нужно звать психиатора!

Примерно так выглядит аргументация необходимости «гостовской симки»

В общем, небольшой камингаут.

Я должен признаться, что сети лично я изучаю по работам парней из LinkMeUp. Ну, потому что они пишут ПОНЯТНО.

Вот, тут недавно они запилили очередую главу из «Сети для самых маленьких».

Про QoS

https://linkmeup.gitbook.io/sdsm/15.-qos

Я должен признаться, что сети лично я изучаю по работам парней из LinkMeUp. Ну, потому что они пишут ПОНЯТНО.

Вот, тут недавно они запилили очередую главу из «Сети для самых маленьких».

Про QoS

https://linkmeup.gitbook.io/sdsm/15.-qos

Рубрика скандалы-расследования. Сегодня это Казахстан.

Постоянные читатели, я полагаю, в курсе, что в Республике Казахстан регулярно блокируют Телеграм, Ютюб, Инстаграмм, Фейсубк. Причем, делают это довольно хитро — полтора-два часа чуть не каждый день (в последнее время что-то реже стали, да). Блокировки начинаются примерно в 21:00 местного времени. Это связано с интернет-выступлениями местного оппозиционера, фамилию которого я так и не могу запомнить.

Блокировочки там делаются довольно качественно — реально без ВПН Телеграм не работает. Я лично проверял этим летом в Астане.

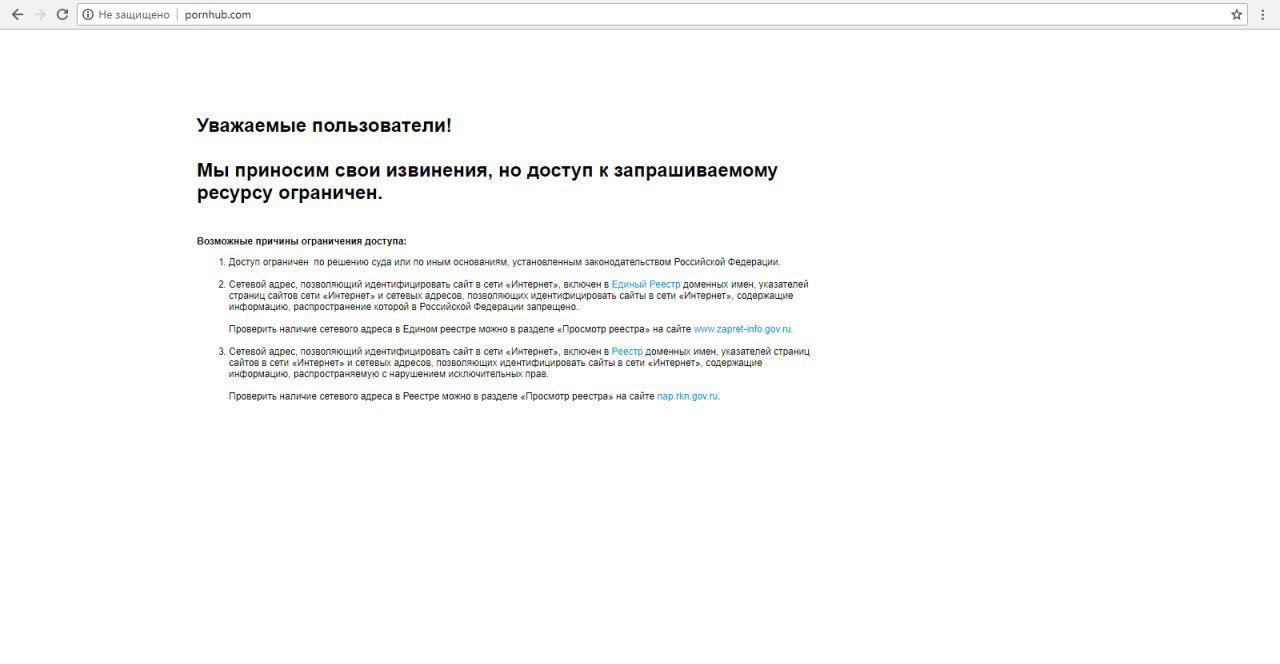

Кроме того, забанены почти все порно-ресурсы и наверняка что-то еще сугубо политическое. Не работает ЖЖ.

Удается им это довольно просто: существует всего несколько операторов, которые имеют право на «трансграничную передачу трафика». Даже не несколько, а технически — два. Казахтелеком (местный нацчемпион) и КазТрансКом. Ну, еще — казахский Билайн. Кажется — все. Потому систему фильтрации запилить сильно проще — на магистралях, как мне известно, установлено оборудование Fortinet, которое банит все, что скажут.

Но тут приходят слухи, что казахское рукойводство не останавливается на достигнутом, и поставили цель — окончательно добить отрасль.

Они решили, что вообще весь «трансграничный трафик» будет проходить только через Казахтелеком. И поставили задачу построить две-три точки присоединения, где все ненужное будет фильтроваться, а остальные операторы могут покупать связность только в «специально сертифицированных точках присоединения».

Известно, что сейчас строится два крупных узла — в Астане, и Алмате.

Узлы в виде «контейнерных ЦОДов» (не знаю почему — места, наверное, нет для размещения). ЦОДы будут вмещать «до 200 стоек» и с потреблением порядка 5Мвт. Каждый.

И заказчик этих ЦОДов — КНБ (аналог нашенского ФСБ).

Тут еще стоит отметить, что по законам сайты в зоне .kz могут хоститься только и исключительно на территории Казахстана. А если там имеется хоть какая-то «обратная связь» в виде, например, камментов, то для таких ресурсов обязательна идентификация пользователей по смсочкам.

Что привело к тому, что местные предпочитают регистрировать домены где угодно, но лучше не в .kz

В итоге - в .kz приходится 150 человек на домен. (в России— 28 человек на домен)

вот тут писал еще (там много статы, кстати — полистайте): t.me/zatelecom/6042

Трудно сказать, как все эти меры отражаются на уровне терроризьма в РК, но что-то я никак не могу припомнить ни одной казахской ИТ-конторы с хоть какой-то неместячковой узнаваемостью… Ну, Арта Синерджи, пожалуй. И то, по даже екатеринбургским меркам — это такой довольно мелкий нишевый игрок.

Ну, и вот еще — итоги 2017 года по телекому в РК. Для понимания масштабов: http://profit.kz/news/45038/Itogi-2017-go-telekom-v-Kazahstane/

Постоянные читатели, я полагаю, в курсе, что в Республике Казахстан регулярно блокируют Телеграм, Ютюб, Инстаграмм, Фейсубк. Причем, делают это довольно хитро — полтора-два часа чуть не каждый день (в последнее время что-то реже стали, да). Блокировки начинаются примерно в 21:00 местного времени. Это связано с интернет-выступлениями местного оппозиционера, фамилию которого я так и не могу запомнить.

Блокировочки там делаются довольно качественно — реально без ВПН Телеграм не работает. Я лично проверял этим летом в Астане.

Кроме того, забанены почти все порно-ресурсы и наверняка что-то еще сугубо политическое. Не работает ЖЖ.

Удается им это довольно просто: существует всего несколько операторов, которые имеют право на «трансграничную передачу трафика». Даже не несколько, а технически — два. Казахтелеком (местный нацчемпион) и КазТрансКом. Ну, еще — казахский Билайн. Кажется — все. Потому систему фильтрации запилить сильно проще — на магистралях, как мне известно, установлено оборудование Fortinet, которое банит все, что скажут.

Но тут приходят слухи, что казахское рукойводство не останавливается на достигнутом, и поставили цель — окончательно добить отрасль.

Они решили, что вообще весь «трансграничный трафик» будет проходить только через Казахтелеком. И поставили задачу построить две-три точки присоединения, где все ненужное будет фильтроваться, а остальные операторы могут покупать связность только в «специально сертифицированных точках присоединения».

Известно, что сейчас строится два крупных узла — в Астане, и Алмате.

Узлы в виде «контейнерных ЦОДов» (не знаю почему — места, наверное, нет для размещения). ЦОДы будут вмещать «до 200 стоек» и с потреблением порядка 5Мвт. Каждый.

И заказчик этих ЦОДов — КНБ (аналог нашенского ФСБ).

Тут еще стоит отметить, что по законам сайты в зоне .kz могут хоститься только и исключительно на территории Казахстана. А если там имеется хоть какая-то «обратная связь» в виде, например, камментов, то для таких ресурсов обязательна идентификация пользователей по смсочкам.

Что привело к тому, что местные предпочитают регистрировать домены где угодно, но лучше не в .kz

В итоге - в .kz приходится 150 человек на домен. (в России— 28 человек на домен)

вот тут писал еще (там много статы, кстати — полистайте): t.me/zatelecom/6042

Трудно сказать, как все эти меры отражаются на уровне терроризьма в РК, но что-то я никак не могу припомнить ни одной казахской ИТ-конторы с хоть какой-то неместячковой узнаваемостью… Ну, Арта Синерджи, пожалуй. И то, по даже екатеринбургским меркам — это такой довольно мелкий нишевый игрок.

Ну, и вот еще — итоги 2017 года по телекому в РК. Для понимания масштабов: http://profit.kz/news/45038/Itogi-2017-go-telekom-v-Kazahstane/

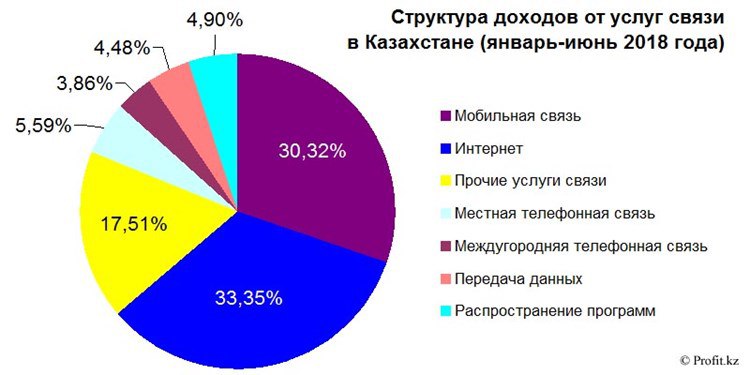

А! вот более свежее за казахский телеком: http://profit.kz/news/48499/Dohodi-ot-uslug-svyazi-v-Kazahstane-v-yanvare-iune-2018-goda/

не могу не процитировать (но структурирую, чтоб читать удобнее было)

По итогам июня 2018 года:

* число фиксированных телефонных линий составило 3528,3 тысяч единиц (в мае — 3578,1 тысяч единиц — снижение продолжается);

* абонентов сотовой связи — 26869 тысяч единиц (в мае — 26599 тысяч единиц — также заметно снижение)

* из них 13763 тысяч единиц имеют доступ в интернет — это 51,2% всей абонентской базы (в мае — 13814 — заметно небольшое сужение базы);

* абонентов фиксированного интернета — 2745,5 тысяч единиц (в мае — 2689,8 тысяч единиц — и тут заметно снижение).

* плотность проникновения SIM-карт в Казахстане по итогам июня 2018-го составила почти 147% (население Казахстана — 18,28 млн человек).

В деньгах, кстати, доля доходов от интернета больше, чем доля доходов от мобильной связи — 33,35% интернет против 30,32% от мобилы.

не могу не процитировать (но структурирую, чтоб читать удобнее было)

По итогам июня 2018 года:

* число фиксированных телефонных линий составило 3528,3 тысяч единиц (в мае — 3578,1 тысяч единиц — снижение продолжается);

* абонентов сотовой связи — 26869 тысяч единиц (в мае — 26599 тысяч единиц — также заметно снижение)

* из них 13763 тысяч единиц имеют доступ в интернет — это 51,2% всей абонентской базы (в мае — 13814 — заметно небольшое сужение базы);

* абонентов фиксированного интернета — 2745,5 тысяч единиц (в мае — 2689,8 тысяч единиц — и тут заметно снижение).

* плотность проникновения SIM-карт в Казахстане по итогам июня 2018-го составила почти 147% (население Казахстана — 18,28 млн человек).

В деньгах, кстати, доля доходов от интернета больше, чем доля доходов от мобильной связи — 33,35% интернет против 30,32% от мобилы.