А помните в начале месяца мы писали (

https://t.me/dataleak/1141) про открытую базу данных CRM-системы установщиков пластиковых окон

ОКНО.ру? 👇

Мы тогда обещали продолжение истории. Выполняем обещание. 😎

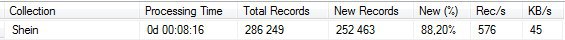

23.06.2019 случилось возвращение свободно доступного сервера Elasticsearch на том же самом IP-адресе, но уже с другими индексами:

deal

contact

lead

Суммарно во всех трех индексах на момент обнаружения находилось 194,549 записей. Спустя неделю количество записей выросло до 198,561. А на сегодняшний день там 198,564 записи. Т.е. база практически не растет с начала июля.

"name": "*** Ольга Анатольевна",

"email": "",

"old_address": "г. Москва, ул. Молодогвардейская д**кв**под**эт**",

"comment": "Имя: *** Ольга Анатольевна7965******* | | г. Москва, ул. Молодогвардейская д ** кв ** под**, эт**,

"main_phone_number": "7965*******",

"address": "г. Москва, ул. Молодогвардейская д**кв**под**эт**",

"title": "*** Ольга Анатольевна",

"name": "Договор",

(реальные данные скрыты нами)

Надо ли говорить, что на наши оповещения никакой реакции нет до сих пор? Мы связались с хостером

fornex.comfornex.com, на чьей площадке находится данный сервер и даже получили от них ответ «

Спасибо. Передали клиенту.», но сервер с Elasticsearch по-прежнему общедоступен. 🤦🏻♂️🤦♂️

В базе находятся персональные данные физических лиц, видимо оставивших свои заявки на строительные/ремонтные работы на одном из сайтов описанных в предыдущей нашей статье. Судя по всему, есть пересечения по контактам (телефонам) с найденной нами ранее на том же самом IP-адресе базой CRM-системы

ОКНО.ру. Однако, в данном случае размер базы больше в несколько раз. 🔥🔥

Удалось выяснить, что данная CRM-система, допустившая утечку десятков тысяч персональных данных клиентов, скорее всего является проектом под названием

stroybooking.rustroybooking.ru. Подробнее про него можно прочитать тут:

https://andagar.ru/projects/stroybooking-ru/. 😂

В проект вероятно проинвестировал кипрский инвестиционный фонд

OMEGA Funds Investment (

omegainvest.com.cу) и он судя по всему не выстрелил. 😭 Инвесторы тоже не соблаговолили ответить или даже отреагировать на наше оповещение, хотя их логотип красуется (собственно, это единственное что там есть) на сайте

stroybooking.rustroybooking.ru.