Size: a a a

2019 October 01

Китайцы показали #гиперхайп здорового человека. Понятное дело, это муляжи, и на реальной гиперзвуковой ракете средней дальности DF-17, наверняка, есть и обтекатель, но тем не менее.

Про самое изделие известно не первый год.

Посмотрим, что будет у нас 9 мая 2020 года, обещают ~200 единиц вооружения и военной техники, из которых большая часть по брусчатке Красной площади пройдёт впервые.

Ну а пока можно лишь порадоваться, что растет ассортимент картинок для иллюстрации статей и слайдов про гиперзвуковое оружие.

Про самое изделие известно не первый год.

Посмотрим, что будет у нас 9 мая 2020 года, обещают ~200 единиц вооружения и военной техники, из которых большая часть по брусчатке Красной площади пройдёт впервые.

Ну а пока можно лишь порадоваться, что растет ассортимент картинок для иллюстрации статей и слайдов про гиперзвуковое оружие.

На Украине, в г. Николаев, прекращает существование Черноморский судостроительный завод, еще один осколок советской империи. Активы распродают по частям, что будет с территорией — не вполне понятно: даже под жилую застройку в городе со стремительно сокращающимся населением ее отдать затруднительно. Что-то порежут на металл, бетон разрубят на щебенку, полуживой плавучий док, если повезет, продадут куда-нибудь в Турцию.

В коматозном состоянии ЧСЗ находится с начала нулевых, а все последние годы завод выживал лишь за счет мелкого и среднего судоремонта и средств, вырученных от аренды площадей. Специалисты давно разъехались: большая часть в Россию, кто-то — в Польшу или Прибалтику.

На фото — достроечная стенка ЧСЗ в 1988 году, в период наивысшего расцвета. Слева — тяжелый авианесущий крейсер Рига (под именем Варяг продан в Китай и там достроен как Ляонин), справа — Тбилиси, корабль того же проекта (служит в ВМФ России под именем Кузнецов).

Подробнее по ссылке

В коматозном состоянии ЧСЗ находится с начала нулевых, а все последние годы завод выживал лишь за счет мелкого и среднего судоремонта и средств, вырученных от аренды площадей. Специалисты давно разъехались: большая часть в Россию, кто-то — в Польшу или Прибалтику.

На фото — достроечная стенка ЧСЗ в 1988 году, в период наивысшего расцвета. Слева — тяжелый авианесущий крейсер Рига (под именем Варяг продан в Китай и там достроен как Ляонин), справа — Тбилиси, корабль того же проекта (служит в ВМФ России под именем Кузнецов).

Подробнее по ссылке

Друг Ватфора Сергей Сигачев рассуждает о том, почему красный Китай смог пережить Советский Союз, свой прототип и своего прародителя. Со многим можно согласиться, однако пагубной роли исторического ревизионизма придается, на наш взгляд, слишком большое значение.

Китай действительно получил уникальный исторический шанс, однако состоял он не столько в возможности учиться на наших ошибках, сколько в возможности развиваться, не испытывая внешнего давления. Начиная с 70-х, Китай осознанно отказался от всяких внешнеполитических амбиций и сосредоточился на экономическом развитии. Это стало возможным благодаря роли “золотой акции” в противостоянии между СССР и США, когда в обмен на некую лояльность Китай получил 40 лет спокойствия и доступа на американский рынок.

И для Китая, и для нас, и для любой другой страны путь рыночных реформ оказался безальтернативным. Наша страна эту важную развилку прошла в конце 60-х, когда косыгинские реформы были свернуты в угоду политическому моменту: в условиях холодной войны и внешнего давления советские лидеры не могли пойти на дальнейшее откручивание экономических гаек, так как это неизбежно влекло за собой изменения в структуре общества и как следствие — частичную утрату контроля за процессами внутри страны и в советским лагере.

Китайцы же в лице Дэна Сяопина по сути развили лежавшие в основе косыгинских реформ идеи и в итоге получили удивительный гибрид капитализма и сильной политической вертикали.

Сейчас Китай вступает в новую эпоху, когда Запад ему больше не делает экономических скидок, и когда Китай уже сам не может больше устраняться от мировых процессов. Степень конфронтации между Китаем и США будет год от года нарастать, а степень взаимной зависимости — снижаться. Это и станет настоящим испытанием для китайской модели; выдержит ли она ее — покажет время.

https://www.facebook.com/photo.php?fbid=2561218030605431

Китай действительно получил уникальный исторический шанс, однако состоял он не столько в возможности учиться на наших ошибках, сколько в возможности развиваться, не испытывая внешнего давления. Начиная с 70-х, Китай осознанно отказался от всяких внешнеполитических амбиций и сосредоточился на экономическом развитии. Это стало возможным благодаря роли “золотой акции” в противостоянии между СССР и США, когда в обмен на некую лояльность Китай получил 40 лет спокойствия и доступа на американский рынок.

И для Китая, и для нас, и для любой другой страны путь рыночных реформ оказался безальтернативным. Наша страна эту важную развилку прошла в конце 60-х, когда косыгинские реформы были свернуты в угоду политическому моменту: в условиях холодной войны и внешнего давления советские лидеры не могли пойти на дальнейшее откручивание экономических гаек, так как это неизбежно влекло за собой изменения в структуре общества и как следствие — частичную утрату контроля за процессами внутри страны и в советским лагере.

Китайцы же в лице Дэна Сяопина по сути развили лежавшие в основе косыгинских реформ идеи и в итоге получили удивительный гибрид капитализма и сильной политической вертикали.

Сейчас Китай вступает в новую эпоху, когда Запад ему больше не делает экономических скидок, и когда Китай уже сам не может больше устраняться от мировых процессов. Степень конфронтации между Китаем и США будет год от года нарастать, а степень взаимной зависимости — снижаться. Это и станет настоящим испытанием для китайской модели; выдержит ли она ее — покажет время.

https://www.facebook.com/photo.php?fbid=2561218030605431

Сообщают, что украинская сторона подписала в Минске так называемую «формулу Штайнмайера». Можно было бы сказать, что путь к урегулированию на Донбассе открыт, но с Украиной ни в чем нельзя быть уверенным.

Так или иначе, эффект от отставки Волкера и визита Зеленского в Вашингтон налицо.

https://t.me/dinamika_ria/7112

Так или иначе, эффект от отставки Волкера и визита Зеленского в Вашингтон налицо.

https://t.me/dinamika_ria/7112

2019 October 02

Государь Император Николай I любил подниматься на крышу Зимнего дворца и лично принимать сообщения по линии оптического телеграфа, чья приемная станция была специально выстроена для этой цели. Такой у царя был метод психологической разгрузки.

Об этом и многом другом вы больше не узнаете, посетив музей истории Центрального телеграфа на Тверской улице в Москве. Потому что его закрывают.

Как и весь телеграф. Будут перестраивать в бизнес-центр. Фасады, впрочем, должны сохранить.

Об этом и многом другом вы больше не узнаете, посетив музей истории Центрального телеграфа на Тверской улице в Москве. Потому что его закрывают.

Как и весь телеграф. Будут перестраивать в бизнес-центр. Фасады, впрочем, должны сохранить.

Читатели интересуются, в чем такая особенная центральность московского телеграфа. Рассказываем: все без исключения телеграммы в СССР проходили через это здание на ул. Горького с глобусом на фасаде.

Натурально: приходила из Хабаровска телеграмма поздравлением дорогому дедушке юбилеем тчк, тетенька ее клала на тележку, тележку везли в соответствующий цех и отправляли во Владивосток, или где там дедушка живет. Между этажами телеграммы пересылали пневмопочтой.

Из этого же здания посредством фототелеграфа рассылали гранки ежедневных газет, чтобы трудящиеся в том же Владивостоке могли утром по пути на работу купить свежий номер.

В нем же находилась голосовая студия Московского радиоузла, откуда Левитан зачитывал все свои знаменитые сообщения. Отсюда же Молотов объявлял о начале войны («…Наше дело правое, враг будет разбит.»). Для Сталина же и его обращения («Братья и сестры…») сотрудники телеграфа специально монтировали студию в Кремле.

Так вот, о телеграммах. Общий штат сотрудников телеграфа составлял примерно 2000 человек, из них около половины — собственно телеграфистки. В обычные дни этого хватало, но перед праздниками поток телеграмм возрастал в разы, и к телетайпам подряжали всех сотрудников без исключения — поваров, электриков, лифтеров и вахтеров.

Такую страну просрали!

Натурально: приходила из Хабаровска телеграмма поздравлением дорогому дедушке юбилеем тчк, тетенька ее клала на тележку, тележку везли в соответствующий цех и отправляли во Владивосток, или где там дедушка живет. Между этажами телеграммы пересылали пневмопочтой.

Из этого же здания посредством фототелеграфа рассылали гранки ежедневных газет, чтобы трудящиеся в том же Владивостоке могли утром по пути на работу купить свежий номер.

В нем же находилась голосовая студия Московского радиоузла, откуда Левитан зачитывал все свои знаменитые сообщения. Отсюда же Молотов объявлял о начале войны («…Наше дело правое, враг будет разбит.»). Для Сталина же и его обращения («Братья и сестры…») сотрудники телеграфа специально монтировали студию в Кремле.

Так вот, о телеграммах. Общий штат сотрудников телеграфа составлял примерно 2000 человек, из них около половины — собственно телеграфистки. В обычные дни этого хватало, но перед праздниками поток телеграмм возрастал в разы, и к телетайпам подряжали всех сотрудников без исключения — поваров, электриков, лифтеров и вахтеров.

Такую страну просрали!

Передают слова Меркель о решении провести встречу Нормандской четверки в Париже.

Очевидно, на ней будут фиксировать свежие минские договоренности: порядок проведения выборов и прочего.

Вопросов остаётся масса, любая из сторон может в любой момент вновь саботировать хлипкую договоренность. Единственный шанс на ее воплощение в жизнь в нынешнем виде — это наличие воли и сердечного согласия среди украинских олигархов.

Пока все выглядит так, что такая воля и такое согласие имеются. Продолжаем вести наблюдение.

Очевидно, на ней будут фиксировать свежие минские договоренности: порядок проведения выборов и прочего.

Вопросов остаётся масса, любая из сторон может в любой момент вновь саботировать хлипкую договоренность. Единственный шанс на ее воплощение в жизнь в нынешнем виде — это наличие воли и сердечного согласия среди украинских олигархов.

Пока все выглядит так, что такая воля и такое согласие имеются. Продолжаем вести наблюдение.

2019 October 03

Минутка киберпанка.

В Службе государственной безопасности Узбекистана (sic!) есть кибервоенное подразделение. Как и все подобные подразделения в мире, оно занимается разработкой боевых троянцев и вирусов. Самую высокотехнологичную и трудоёмкую часть оных — уязвимости нулевого дня — СГБ, как и большинство других участников этого забега, покупает на открытом рынке.

Дальше на основе уязвимостей пишутся эксплойты и интегрируются в собственное ПО.

Как раз на этом этапе узбекских кибервоинов ждал забавный нюанс. На компьютерах разработчиков был установлен антивирус Касперского. То ли для тестирования необнаружимости эксплойтов, то ли просто по регламенту в СГБ так положено. Антивирус успешно обнаруживал подозрительные куски кода, и поскольку телеметрию горе-разведчики отключить не догадались, старательно отправлял их на базу, в первую очередь, выпуская в трубу деньги узбекских налогоплательщиков, потраченные на покупку уязвимостей.

Но и это ещё не всё.

Появление такого количества уязвимостей нулевого дня примерно из одного источника породило внутри Лаборатории Касперского исследование, в результате которого было выяснено: IP-адреса машин, с которых приходят образцы, имеют записи в домене itt.uz, который невозбранно зарегистрирован на некую в/ч 02616 из города Ташкента.

Таким образом деятельность этого секретного подразделения выплыла в публичную плоскость.

Доклад о деятельности узбекской киберразведки исследователь Лаборатории Касперского Брайан Бартоломью представил сегодня на конференции Virus Bulletin в Лондоне. Почитать можно пока здесь.

В Службе государственной безопасности Узбекистана (sic!) есть кибервоенное подразделение. Как и все подобные подразделения в мире, оно занимается разработкой боевых троянцев и вирусов. Самую высокотехнологичную и трудоёмкую часть оных — уязвимости нулевого дня — СГБ, как и большинство других участников этого забега, покупает на открытом рынке.

Дальше на основе уязвимостей пишутся эксплойты и интегрируются в собственное ПО.

Как раз на этом этапе узбекских кибервоинов ждал забавный нюанс. На компьютерах разработчиков был установлен антивирус Касперского. То ли для тестирования необнаружимости эксплойтов, то ли просто по регламенту в СГБ так положено. Антивирус успешно обнаруживал подозрительные куски кода, и поскольку телеметрию горе-разведчики отключить не догадались, старательно отправлял их на базу, в первую очередь, выпуская в трубу деньги узбекских налогоплательщиков, потраченные на покупку уязвимостей.

Но и это ещё не всё.

Появление такого количества уязвимостей нулевого дня примерно из одного источника породило внутри Лаборатории Касперского исследование, в результате которого было выяснено: IP-адреса машин, с которых приходят образцы, имеют записи в домене itt.uz, который невозбранно зарегистрирован на некую в/ч 02616 из города Ташкента.

Таким образом деятельность этого секретного подразделения выплыла в публичную плоскость.

Доклад о деятельности узбекской киберразведки исследователь Лаборатории Касперского Брайан Бартоломью представил сегодня на конференции Virus Bulletin в Лондоне. Почитать можно пока здесь.

2019 October 04

Кстати, напоминаем: узбекская разведка в отличной компании.

В прошлый раз точно так же облажалось Агентство национальной безопасности США, когда сотрудник по имени Нгиа Хоанг Фо прихватил немного работы на дом, а на домашнем компьютере у него стоял, не поверите, Касперский. Так миру стало известно о существовании хакерской группы Equation Group, хайли лайкли являющейся подразделением АНБ.

Американцы тогда не нашли ничего лучше, кроме как запретить Касперского своим государственным органам. А мистеру Фо в прошлом году дали 5 лет.

Вот тут немного подробностей.

В прошлый раз точно так же облажалось Агентство национальной безопасности США, когда сотрудник по имени Нгиа Хоанг Фо прихватил немного работы на дом, а на домашнем компьютере у него стоял, не поверите, Касперский. Так миру стало известно о существовании хакерской группы Equation Group, хайли лайкли являющейся подразделением АНБ.

Американцы тогда не нашли ничего лучше, кроме как запретить Касперского своим государственным органам. А мистеру Фо в прошлом году дали 5 лет.

Вот тут немного подробностей.

Похоже, Данию насчет Северного потока скоро додавят. На прокладку труб через терводы Дании нужно примерно месяц, так что еще остаются шансы закончить стройку в этом году.

(Остроумную шутку насчет Трампа и Гренландии придумайте сами.)

https://rg.ru/2019/10/04/daniia-otozvala-politicheskie-vozrazheniia-s-prokladki-severnogo-potoka-2.html

(Остроумную шутку насчет Трампа и Гренландии придумайте сами.)

https://rg.ru/2019/10/04/daniia-otozvala-politicheskie-vozrazheniia-s-prokladki-severnogo-potoka-2.html

2019 October 05

Трамп настойчиво собирает внешнеполитическое портфолио к выборам. Портфолио будет выглядеть как список из нескольких пунктов с заголовком — демократы не смогли, а я смог!

В плане достижения заявленной цели (денуклеризации Кореи) демонтаж не даст ничего: во-первых, оружейного плутония в КНДР наработано с запасом, во-вторых, центр уже закрывали в 2007 году и даже сносили на камеры большую градирню, но уже через год, на волне очередных разногласий с США и Южной Кореей, его запустили вновь и даже начали строить новую реакторную установку.

Снятие же санкций «на три года» и вовсе красота: мол, вы сделайте вид, что закрыли ядерный завод, а мы сделаем вид, что сняли с вас санкции.

https://tass.ru/mezhdunarodnaya-panorama/6966142

В плане достижения заявленной цели (денуклеризации Кореи) демонтаж не даст ничего: во-первых, оружейного плутония в КНДР наработано с запасом, во-вторых, центр уже закрывали в 2007 году и даже сносили на камеры большую градирню, но уже через год, на волне очередных разногласий с США и Южной Кореей, его запустили вновь и даже начали строить новую реакторную установку.

Снятие же санкций «на три года» и вовсе красота: мол, вы сделайте вид, что закрыли ядерный завод, а мы сделаем вид, что сняли с вас санкции.

https://tass.ru/mezhdunarodnaya-panorama/6966142

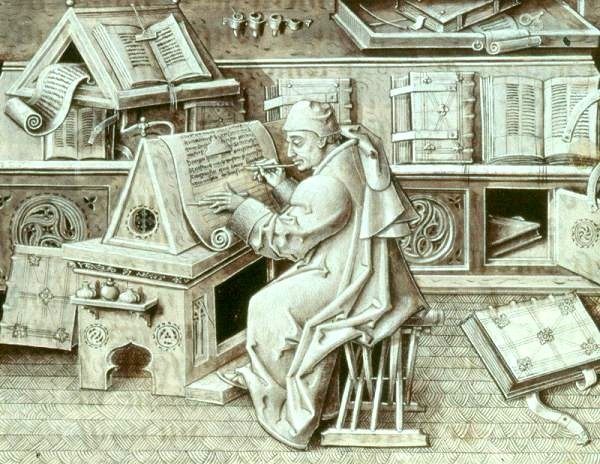

#СубботнееЧтение

Книги стали для нас чем-то совершенно обычным, однако для средневековых писарей и переписчиков они были куда более серьезной историей, требовавшей значительных затрат времени и интеллектуальных усилий. И потерять их тоже очень не хотелось. Одним из направлений предупреждения столь печальных событий было дополнение книг специально обученными проклятиями в адрес потенциальных книговоришек, например:

«Ежели кто посмеет забрать эту книгу, да умрет он смертью; да будет изжарен он на сковороде; да нападет на него падучая и лихорадка; да будет он колесован и повешен. Аминь."

В сочинении подобных предупреждений многие авторы весьма преуспели, а в 1983-м году была опубликована исчерпывающая антология за авторством Марка Дрогина.

Некоторые подробности — по ссылке.

Ватфор задумался, что нечто подобное можно устроить с приветственными сообщениями на наших смартфонах и ноутбуках...

Книги стали для нас чем-то совершенно обычным, однако для средневековых писарей и переписчиков они были куда более серьезной историей, требовавшей значительных затрат времени и интеллектуальных усилий. И потерять их тоже очень не хотелось. Одним из направлений предупреждения столь печальных событий было дополнение книг специально обученными проклятиями в адрес потенциальных книговоришек, например:

«Ежели кто посмеет забрать эту книгу, да умрет он смертью; да будет изжарен он на сковороде; да нападет на него падучая и лихорадка; да будет он колесован и повешен. Аминь."

В сочинении подобных предупреждений многие авторы весьма преуспели, а в 1983-м году была опубликована исчерпывающая антология за авторством Марка Дрогина.

Некоторые подробности — по ссылке.

Ватфор задумался, что нечто подобное можно устроить с приветственными сообщениями на наших смартфонах и ноутбуках...

Минутка днища от наших немецких партнеров.

В речи в честь немецкой реунификации берлинский посол при НАТО умудрился не упомянуть СССР, Россию или хотя бы лично Горбачева ни одного раза. То есть совсем.

При этом помянуты ГДР, Чехословакия, Польша, Берлин, Лейпциг, Гданьск, Прага и даже Украина (!). Ну и либеральный порядок, основанный на правилах, само собой.

Зато когда с нами, с русскими экспертами, общаются западные коллеги, чуть ли не через слово говорят о Горби, — мол, вот он-то разбирался в неделимой безопасности, контроле над вооружениями и прочем новом мышлении.

Ничто не ценится так дёшево, как уже оказанная услуга.

В речи в честь немецкой реунификации берлинский посол при НАТО умудрился не упомянуть СССР, Россию или хотя бы лично Горбачева ни одного раза. То есть совсем.

При этом помянуты ГДР, Чехословакия, Польша, Берлин, Лейпциг, Гданьск, Прага и даже Украина (!). Ну и либеральный порядок, основанный на правилах, само собой.

Зато когда с нами, с русскими экспертами, общаются западные коллеги, чуть ли не через слово говорят о Горби, — мол, вот он-то разбирался в неделимой безопасности, контроле над вооружениями и прочем новом мышлении.

Ничто не ценится так дёшево, как уже оказанная услуга.

2019 October 06

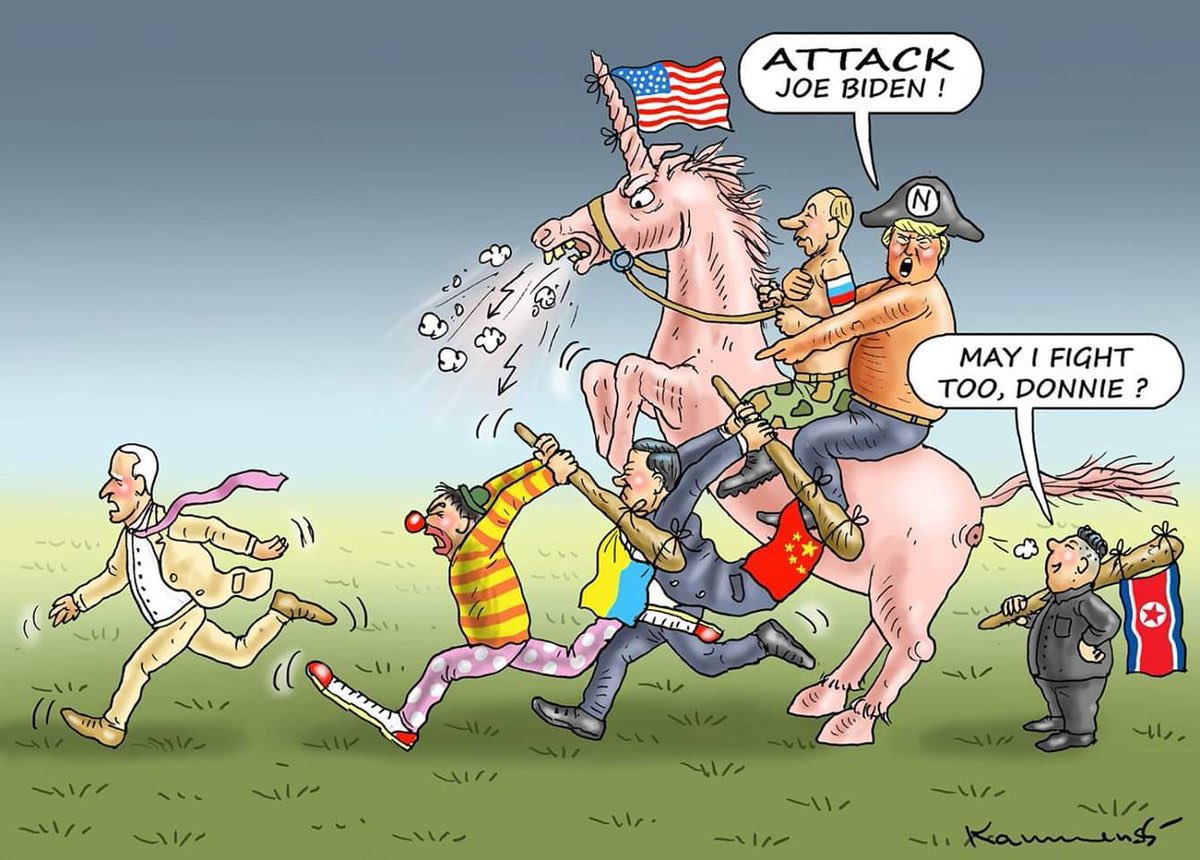

Открытка @ru_global. Минутка славы для Украины

Западные политические карикатуристы почти в обязательном порядке снабжают своих героев какими-то узнаваемыми элементами, которые тиражируют долгие годы: голый торс у Путина, леопардовые туфли у Мэй и так далее. За Зеленским, похоже, закрепляется костюм клоуна.

Западные политические карикатуристы почти в обязательном порядке снабжают своих героев какими-то узнаваемыми элементами, которые тиражируют долгие годы: голый торс у Путина, леопардовые туфли у Мэй и так далее. За Зеленским, похоже, закрепляется костюм клоуна.

2019 October 07

Читатель прислал прекрасное.

Валентине Терешковой за полет космический...

Валентине Терешковой за полет космический...

И чтобы два раза не вставать — огненная история из Сиэтла, где курс математики собираются избавить от расистского и колониального наследия. Школьникам на уроках математики будут пояснять за угнетение посредством математики (!), а также за вековую борьбу за расовую идентичность.

Ватфор вспоминает советские вузовские учебники, густо пересыпанные цитатами из классиков: какой нибудь критерий Коши обязательно сопровождался пояснением, что по этому поводу писали Маркс или Энгельс.

Верной дорогой идут!

https://t.me/oko_ok/2353

Ватфор вспоминает советские вузовские учебники, густо пересыпанные цитатами из классиков: какой нибудь критерий Коши обязательно сопровождался пояснением, что по этому поводу писали Маркс или Энгельс.

Верной дорогой идут!

https://t.me/oko_ok/2353

Утро принесло ближневосточную новость: американские военные покидают Северную Сирию, уступая дорогу турецкой операции против курдов.

Интересна судьба последних. Многие годы, если не века, им предлагают выступить в качестве прокси в войне за интересы какого нибудь глобального игрока. Курды всегда соглашаются, выставив в качестве условия создание собственного государства. Им многозначительно обещают серьёзно подумать, поговорить после победы, обсудить с заинтересованными сторонами.

А когда победа наконец наступает, а она всегда наступает — курды хорошие по местным меркам бойцы, — большие мальчики отворачиваются и делают вид, что не видят, как окрестные правители травят их бывших клиентов зарином.

Один ныне покойный телеграм-канал сочинил про это грустную песню

В твой дом вломились злые хавариджи,

И над Евфратом длань занёс султан,

И где твой Курдистан, скажи мне, Биджи?

Скажи мне Биджи, где твой Курдистан?

Интересна судьба последних. Многие годы, если не века, им предлагают выступить в качестве прокси в войне за интересы какого нибудь глобального игрока. Курды всегда соглашаются, выставив в качестве условия создание собственного государства. Им многозначительно обещают серьёзно подумать, поговорить после победы, обсудить с заинтересованными сторонами.

А когда победа наконец наступает, а она всегда наступает — курды хорошие по местным меркам бойцы, — большие мальчики отворачиваются и делают вид, что не видят, как окрестные правители травят их бывших клиентов зарином.

Один ныне покойный телеграм-канал сочинил про это грустную песню

В твой дом вломились злые хавариджи,

И над Евфратом длань занёс султан,

И где твой Курдистан, скажи мне, Биджи?

Скажи мне Биджи, где твой Курдистан?

🇷🇺📡🇨🇳 Как #Россия поможет защитить #Китай от ракетного нападения?

Эксперт РСМД и автор @vatfor Дмитрий Стефанович прокомментировал для РСМД интригующее заявление Владимира Путина на заседании @valdaiclub о сотрудничестве России и Китая в области разработки системы предупреждения о ракетном нападении для КНР. Эксперт высказал предположения о характере возможного сотрудничества, целях и задачах создаваемой системы и ее влиянии на региональную и глобальную системы международной безопасности.

https://russiancouncil.ru/analytics-and-comments/interview/kak-rossiya-pomozhet-zashchitit-kitay-ot-raketnogo-napadeniya/

Эксперт РСМД и автор @vatfor Дмитрий Стефанович прокомментировал для РСМД интригующее заявление Владимира Путина на заседании @valdaiclub о сотрудничестве России и Китая в области разработки системы предупреждения о ракетном нападении для КНР. Эксперт высказал предположения о характере возможного сотрудничества, целях и задачах создаваемой системы и ее влиянии на региональную и глобальную системы международной безопасности.

https://russiancouncil.ru/analytics-and-comments/interview/kak-rossiya-pomozhet-zashchitit-kitay-ot-raketnogo-napadeniya/

Добрый друг Ватфора Вячеслав Сутырин завёл личный канал. Всем интересующимся постсоветской (дез)интеграцией должно быть интересно.

А вот прямо сейчас там публикуются зарисовки с полей форума "Минский диалог".

Например, комментарии европейских дипломатов прелюбопытные: https://t.me/vsutyrin/8

Советуем следить.

#ватфорценит

А вот прямо сейчас там публикуются зарисовки с полей форума "Минский диалог".

Например, комментарии европейских дипломатов прелюбопытные: https://t.me/vsutyrin/8

Советуем следить.

#ватфорценит