Size: a a a

2020 June 23

Плакат начала XX века, предупреждающий об опасности электричества и электрических проводов, очень напоминает 5G истерию

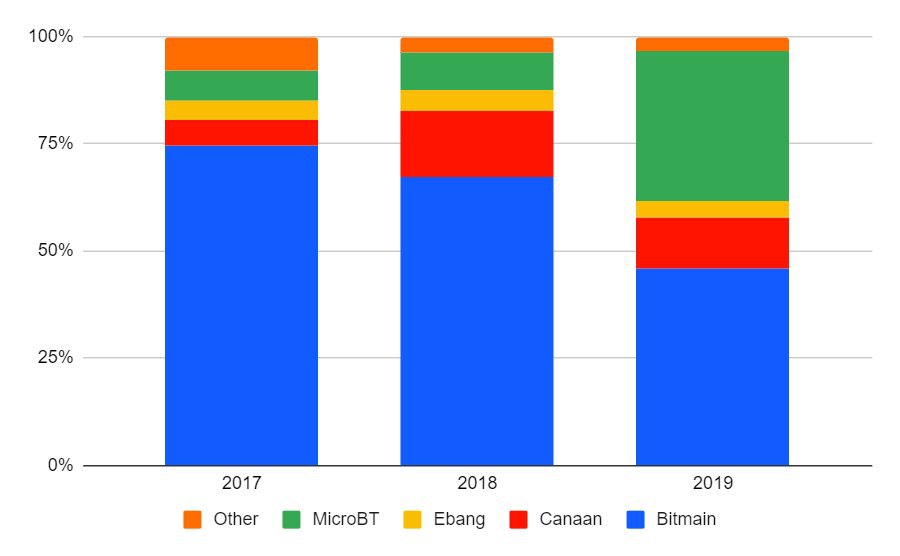

Производители асик майнеров и лидеры рынка в 2017-2019 годах https://cryptoage.com/ru/2086-производители-асик-майнеров-и-лидеры-рынка-в-2017-2019-годах.html

Энергоэффективность асик майнеров выросла в 223 раза с 2013 года. Сравнение с видеокартами. https://cryptoage.com/ru/2090-энергоэффективность-асик-майнеров-выросла-в-282-раза-с-2013-года-сравнение-с-видеокартами.html

Энергоэффективность асик майнеров выросла в 223 раза с 2013 года. Сравнение с видеокартами. https://cryptoage.com/ru/2090-энергоэффективность-асик-майнеров-выросла-в-282-раза-с-2013-года-сравнение-с-видеокартами.html

2020 June 24

Видеозвонки уже в Telegram!

Beta-версия Telegram для iOS под номером 6.3 получила долгожданную функцию видеозвонков.

Для их включения нужно зайти в дебаг-меню настроек (10 нажатий на шестерёнку), в самом низу включить переключатель "Experimental Feature".

В меню профиля появится кнопка "Видеозвонок".

Для осуществления видеозвонков у собеседника должна быть установлена Beta-версия мессенджера и включена соответствующая функция видеозвонков.

#iOS

Beta-версия Telegram для iOS под номером 6.3 получила долгожданную функцию видеозвонков.

Для их включения нужно зайти в дебаг-меню настроек (10 нажатий на шестерёнку), в самом низу включить переключатель "Experimental Feature".

В меню профиля появится кнопка "Видеозвонок".

Для осуществления видеозвонков у собеседника должна быть установлена Beta-версия мессенджера и включена соответствующая функция видеозвонков.

#iOS

❗️Свершилось: «Яндекс» и Сбербанк объявили о разводе в совместных проектах — The Bell предсказал это еще год назад, а детально описал в начале июня. Заодно «Яндекс» проведет размещение своих акций — его новыми миноритариями станут ВТБ, Роман Абрамович и его партнеры.

http://amp.gs/29Uc

http://amp.gs/29Uc

Как мы рассказывали 10 дней назад, по данным издания Motherboard, Facebook заплатила шестизначную сумму в долларах некой фирме, занимающейся вопросами кибербезопасности, за разработку эксплойта для взлома пользователя сети под псевдонимом Брайан Кил, который в течение нескольких лет преследовал в сети молодых девушек, вымогал деньги за обнаженные фотографии и угрожал убийством и изнасилованием.

ФБР долгое время не удавалось найти Кила, тогда Facebook заплатила за 0-day эксплойт для приватной ОС Tails, чтобы получить его IP-адрес. Это, в конечном счете, привело к задержанию преступника, которым оказался некто Бастер Эрнандес из Калифорнии.

Сегодня Motherboard сообщили подробности этого кейса и все стало еще интереснее.

Оказывается, взлом Tails, а точнее встроенного в ОС видеопроигрывателя GNOME Videos, произошел еще в 2017 году. Но до сих пор разработчики не знают, какая 0-day уязвимость была использована нанятой Facebook компанией для взлома. Более того, о существовании некой дыры, которая позволила взломать пользователя, они узнали из статьи Motherboard.

Facebook в настоящее время заявляет, что сообщать какие-либо подробности об уязвимости нет смысла, поскольку разработчики Tails и GNOME "случайно" исправили ее во время одного из обновлений.

ФБР на вопрос журналистов об использовании переданного ему Facebook эксплойта в других расследованиях отказалось от комментариев.

Само собой, что часть инфосек сообщества склоняется к версии, что на самом деле выявленная по заказу Facebook 0-day уязвимость в Tails и GNOME не устранена, а ее эксплойт работоспособен и используется ФБР и по сей день.

Цукерберг пробивает очередное дно.

И эти люди запрещают ковыряться мне в носу (с)

ФБР долгое время не удавалось найти Кила, тогда Facebook заплатила за 0-day эксплойт для приватной ОС Tails, чтобы получить его IP-адрес. Это, в конечном счете, привело к задержанию преступника, которым оказался некто Бастер Эрнандес из Калифорнии.

Сегодня Motherboard сообщили подробности этого кейса и все стало еще интереснее.

Оказывается, взлом Tails, а точнее встроенного в ОС видеопроигрывателя GNOME Videos, произошел еще в 2017 году. Но до сих пор разработчики не знают, какая 0-day уязвимость была использована нанятой Facebook компанией для взлома. Более того, о существовании некой дыры, которая позволила взломать пользователя, они узнали из статьи Motherboard.

Facebook в настоящее время заявляет, что сообщать какие-либо подробности об уязвимости нет смысла, поскольку разработчики Tails и GNOME "случайно" исправили ее во время одного из обновлений.

ФБР на вопрос журналистов об использовании переданного ему Facebook эксплойта в других расследованиях отказалось от комментариев.

Само собой, что часть инфосек сообщества склоняется к версии, что на самом деле выявленная по заказу Facebook 0-day уязвимость в Tails и GNOME не устранена, а ее эксплойт работоспособен и используется ФБР и по сей день.

Цукерберг пробивает очередное дно.

И эти люди запрещают ковыряться мне в носу (с)

Во вчерашней презентации Apple показывала BMW и интеграцию в систему открытия дверей и CarPlay. Сегодня Nvidia и Mercedes обьявили что вместе работают над следующим поколением голов для автомобилей. Кажется автопроизводители зашевелились? https://www.engadget.com/nvidia-mercedez-benz-autonomous-vehicle-computer-173014585.html

ну, и про снижение страховых взносов. Не все ж рукойводители в ИТ-компаниях и в нологах не очень фтыкают. Так вот, это "снижение" касается только для компаний с численностью не менее 7 человек, нужные ОКВЭД и иметь аккредитацию в боковом министерстве.

Вот тут подробнее: https://digital.gov.ru/ru/activity/govservices/1/

Вот тут подробнее: https://digital.gov.ru/ru/activity/govservices/1/

Подумали?

Тогда я немного своих мыслей напишу. Технически и раньше ничего не мешало делать сбор "на основе информации из открытых источников", тем более, что у многих на каналах есть боты, облегчающие "труд" автора канала, которые собирают статистику, в обмен на свой функционал(голосовалки, комменты и так далее), и зеркалируют контент в веб. Я, например, тоже пользуюсь такими ботами. Если кто не в курсе, то погуглив по фразам из постов - можно найти такие "агрегаторы" и увидеть статистику(разную аналитику - просмотры, количество подписчиков и так далее) и содержимое каналов.

Садить роту искателей шерстить кривым поиском телеги каналы и глазами просматривать каналы - никто бы не стал - это дорого и не эффективно. Шерстить всякими "краулерами" порталы - тоже такое себе занятие - порталы "левые", на них не все, сегодня работает - завтра хостинг забыли проплатить и так далее. А вот, "разблокировав" телегу и на законных основаниях "потребовать" "техническую возможность" (уж не знаю какими законами, извините, но думаю что-то такое должно быть), что-то вроде API - наверное уже можно.

Кстати, Телега, вероятно, подходит под определение СМИ для которых есть "законы", или под предлогом того, что на этой площадке - каналы это СМИ, или еще как-то. А может под предлогом "борьбы с теорроризмом" - ведь Дуров обозначил свою позицию на сей счет. Короче, варианты есть.

Все это касается и остальных "ресурсов", обозначенных в посте выше.

Ну и, как вы понимаете, отслеживаемые словосочетания не обязательно могут быть такими, как указано все в том же посте.

По ссылке есть документ о "заказе", можете почитать - листайте сразу на приложения. Там все самое интересное.

Из интересного в документе.

Например, один из пунктов требований к Системе (таким термином называется в документе итоговая "платформа") - "Конфиденциальность - никакая информация (в т.ч. обезличенная) об использовании Системы пользователями не должны фиксироваться и храниться."

Мне кажется, или это выглядит так - кто-то воспользовался Системой и как-то использовал полученную информацию/статистику - и потом не определишь, кто и когда?!

При этом, далее по тексту, требование - для использования авторизация по ключам досутпа.

В общем, вы сами почитайте доку. Там много интересных требований. Требование "поиска" -судя по написанному - требуется "гугл" в миниатюре с продвинутыми поисковыми запросами (И, ИЛИ, НЕ и так далее), своими дорками, ранжирование даже и прочее, и прочее.

Я пишу этот пост по мере чтения доки. Знаете, похоже это даже не гугл в миниатюре, а целый ГУГЛИЩЕ требуется.

Требования графического представления найденой инфы - графики, диаграммы и прочее.

Так же, как я понял, есть требования настройки триггеров с автоматической рассылкой (уведомление для пользователей Системы) в мессенджеры. То есть, создается триггер на какое-то "инфо-событие" по "области" поиска и вперед.

Не буду все читать - очень большой документ, но прочитанного и так хватит, лично мне.

Кстати "Система" - это таки агрегатор "площадок" с продвинутой системой поиска, фильтрации, событийной машиной, автоинформированием "пользователей Системы" и так далее.

Я пока читал меня навещали XD "кадры" из фильма "Сноуден". Помните, когда ему волосатый чувак в каком то подвале показывал систему? Призм, она, кажется, называлась?!

Точно я не знаю как все это будет реализовано - будут ли API к платформам, указанным в этом заказе (или посте выше), или это будет "краулер" (на основе открытых источников же), но в любом случае - это разработка не одного месяца, да и ценник явно - маленький (насколько я разбираюсь в этом). Возможно такая система уже существует, а аукцион - формальность. Хз.

Тогда я немного своих мыслей напишу. Технически и раньше ничего не мешало делать сбор "на основе информации из открытых источников", тем более, что у многих на каналах есть боты, облегчающие "труд" автора канала, которые собирают статистику, в обмен на свой функционал(голосовалки, комменты и так далее), и зеркалируют контент в веб. Я, например, тоже пользуюсь такими ботами. Если кто не в курсе, то погуглив по фразам из постов - можно найти такие "агрегаторы" и увидеть статистику(разную аналитику - просмотры, количество подписчиков и так далее) и содержимое каналов.

Садить роту искателей шерстить кривым поиском телеги каналы и глазами просматривать каналы - никто бы не стал - это дорого и не эффективно. Шерстить всякими "краулерами" порталы - тоже такое себе занятие - порталы "левые", на них не все, сегодня работает - завтра хостинг забыли проплатить и так далее. А вот, "разблокировав" телегу и на законных основаниях "потребовать" "техническую возможность" (уж не знаю какими законами, извините, но думаю что-то такое должно быть), что-то вроде API - наверное уже можно.

Кстати, Телега, вероятно, подходит под определение СМИ для которых есть "законы", или под предлогом того, что на этой площадке - каналы это СМИ, или еще как-то. А может под предлогом "борьбы с теорроризмом" - ведь Дуров обозначил свою позицию на сей счет. Короче, варианты есть.

Все это касается и остальных "ресурсов", обозначенных в посте выше.

Ну и, как вы понимаете, отслеживаемые словосочетания не обязательно могут быть такими, как указано все в том же посте.

По ссылке есть документ о "заказе", можете почитать - листайте сразу на приложения. Там все самое интересное.

Из интересного в документе.

Например, один из пунктов требований к Системе (таким термином называется в документе итоговая "платформа") - "Конфиденциальность - никакая информация (в т.ч. обезличенная) об использовании Системы пользователями не должны фиксироваться и храниться."

Мне кажется, или это выглядит так - кто-то воспользовался Системой и как-то использовал полученную информацию/статистику - и потом не определишь, кто и когда?!

При этом, далее по тексту, требование - для использования авторизация по ключам досутпа.

В общем, вы сами почитайте доку. Там много интересных требований. Требование "поиска" -судя по написанному - требуется "гугл" в миниатюре с продвинутыми поисковыми запросами (И, ИЛИ, НЕ и так далее), своими дорками, ранжирование даже и прочее, и прочее.

Я пишу этот пост по мере чтения доки. Знаете, похоже это даже не гугл в миниатюре, а целый ГУГЛИЩЕ требуется.

Требования графического представления найденой инфы - графики, диаграммы и прочее.

Так же, как я понял, есть требования настройки триггеров с автоматической рассылкой (уведомление для пользователей Системы) в мессенджеры. То есть, создается триггер на какое-то "инфо-событие" по "области" поиска и вперед.

Не буду все читать - очень большой документ, но прочитанного и так хватит, лично мне.

Кстати "Система" - это таки агрегатор "площадок" с продвинутой системой поиска, фильтрации, событийной машиной, автоинформированием "пользователей Системы" и так далее.

Я пока читал меня навещали XD "кадры" из фильма "Сноуден". Помните, когда ему волосатый чувак в каком то подвале показывал систему? Призм, она, кажется, называлась?!

Точно я не знаю как все это будет реализовано - будут ли API к платформам, указанным в этом заказе (или посте выше), или это будет "краулер" (на основе открытых источников же), но в любом случае - это разработка не одного месяца, да и ценник явно - маленький (насколько я разбираюсь в этом). Возможно такая система уже существует, а аукцион - формальность. Хз.

Китайский город Нанкин выпустил на блокчейне потребительские ваучеры на $54 млн

https://bitnovosti.com/2020/06/23/kitajskij-gorod-nankin-vypustil-na-blokchejne-potrebitelskie-vauchery-na-54-mln/

Власти китайского города Нанкин выпустил потребительские ваучеры на блокчейне. Таким образом город хочет стимулировать потребление и восстановить экономику.

https://bitnovosti.com/2020/06/23/kitajskij-gorod-nankin-vypustil-na-blokchejne-potrebitelskie-vauchery-na-54-mln/

Власти китайского города Нанкин выпустил потребительские ваучеры на блокчейне. Таким образом город хочет стимулировать потребление и восстановить экономику.

Китай полностью завершил плановое развертывание системы Beidou, запустив последний спутник.

https://apnews.com/842de35f65b5fa8be5188d3b7257755e

https://apnews.com/842de35f65b5fa8be5188d3b7257755e

Башня Роскосмоса

Москомархитетура согласовала проект строительства Национального космического центра (НКЦ) - новой штаб-квартиры госкорпорации «Роскосмос».

В башне расположится Центр управления космическими полетами.

Здание выполнено в виде треугольной башни в образе космического корабля.

Высота башни - 248 метров.

https://tass.ru/moskva/8795143

Москомархитетура согласовала проект строительства Национального космического центра (НКЦ) - новой штаб-квартиры госкорпорации «Роскосмос».

В башне расположится Центр управления космическими полетами.

Здание выполнено в виде треугольной башни в образе космического корабля.

Высота башни - 248 метров.

https://tass.ru/moskva/8795143

Коллеги, я призываю вас придержать радость насчет "налоговой реформы ИТ", пока не станут известны критерии использования этих пониженных ставок. Может так оказаться, что нормативка заточена под критерии, куда подпадает только холдинг Касперских, Mail_ru, Yandex и 1С. И еще несколько таких же придворных и лояльных, которые эту реформу без лишнего шума лоббировали. А то в не таких уж давних списочках поручений было слово "аккредитованных" - что подразумевает прохождение комиссии Минцифры, где как раз вот эти поименованные компании и сидят.

Ждем нормативки, не верещим.

Ждем нормативки, не верещим.

Bloomberg: Центробанк Бразилии приостановил работу платёжного сервиса внутри WhatsApp для оценки рисков

– Центробанк Бразилии приостановил работу Facebook Pay внутри WhatsApp

– Visa и MasterCard получили предписание прекратить операции через Facebook Pay

– Если Visa и Mastercard не выполнят требования – их могут оштрафовать

– ЦБ должен проверить, какие риски для финансовой системы страны несет этот сервис

– Центробанк Бразилии приостановил работу Facebook Pay внутри WhatsApp

– Visa и MasterCard получили предписание прекратить операции через Facebook Pay

– Если Visa и Mastercard не выполнят требования – их могут оштрафовать

– ЦБ должен проверить, какие риски для финансовой системы страны несет этот сервис

Все знают историю инвестиционного успеха Уоррена Баффета и Чарли Мангера. Но 40 лет назад у них был еще один партнер Рик Герин. Они вместе занимались управлением активами, однако внезапно Рик исчез. Оказалось, что он был сильно закредитован, и во время рецессии 1974 года был вынужден продать свои акции Баффету, упустив весь стремительный рост акций компании в последующие десятилетия.

Баффет говорил позже:

"Чарли и я всегда знали, что станем невероятно богатыми. Но мы никогда не спешили, чтобы стать богатыми. Мы просто знали, что это случится. Рик был таким же умным, но он хотел разбогатеть как можно скорее"

Стремление к сиюминутным высоким доходностям и быстрому богатству очень часто заканчивается разочарованием и потерей долгосрочной прибыли.

Баффет говорил позже:

"Чарли и я всегда знали, что станем невероятно богатыми. Но мы никогда не спешили, чтобы стать богатыми. Мы просто знали, что это случится. Рик был таким же умным, но он хотел разбогатеть как можно скорее"

Стремление к сиюминутным высоким доходностям и быстрому богатству очень часто заканчивается разочарованием и потерей долгосрочной прибыли.